中部電力、GEデジタルなどはIoT、制御システムのセキュリティ対策にどう取り組んでいるのか(2/5 ページ)

もはやカイゼンでは不十分。「インダストリアルインターネット」を実践するためのセキュリティ――GEデジタル

サイバー犯罪者にとって、ネットワークにつながった産業機器は“格好の餌食”となり得る。かといって、ネットワークにつながなければ、産業機器の稼働を効率化したり、その価値を最大化したりすることはできない。

GEデジタル OTサイバーセキュリティ 事業開発部長のトリワイ・チョンチャナ氏は、そうしたジレンマとも言える状況に対して、どのようにセキュリティ対策を行くべきかという道筋を、特別講演『産業領域のIoT活用におけるセキュリティ対策 OT(Operation Technology)におけるサイバーセキュリティ対策』で解説した。

「つながないことに価値はない」世界に取り残された日本

もはや、製造現場での“カイゼン”の効果は頭打ちになっている。チョンチャナ氏によれば、過去5年の製造業の成長率はたった1%にすぎないという調査結果もあるという。インダストリアルインターネットを取り入れて、機器やオペレーション、プロセスを総合的に最適化しなければならない。デジタルトランスフォーメーションを起こして、新しい価値を創造しなければならないと、チョンチャナ氏は強調した。

同氏は、「特に日本の製造業はインダストリアルインターネットから取り残されており、このままでは時代に追い付けない」と主張。「産業機器がインターネットにつながっていないことを安全だと言う人がいるが、それは単に遅れているだけだ」と苦言を呈した。

サイバー攻撃による物理的な損害

産業機器へのサイバー攻撃について、大きな転換点となったのは、2010年にイランの原子力設備で起きた被害だ。設備内の遠心分離機がマルウェア攻撃を受けて、物理的なダメージを受けた。またドイツの製鋼工場では2014年、溶鉱炉がブレークダウンし、不定状態に陥るはめになった。データの欠損やシステムの不具合だけでなく、産業機器自体が物理的なダメージを受ける可能性があるということだ。

ところが、産業制御システムのセキュリティ対策は、情報システムほど容易なことではない。

まず産業施設は、容易に止めることができない。巨大で危険な施設の脅威や脆弱(ぜいじゃく)性を可視化することが難しい。超高温の溶鉱炉のように、全ての環境要因を制御できるわけではないことも、困難さを高めている。

そして、チョンチャナ氏が「さらに重要な点は、たった1つの事故が壊滅的なダメージにつながる可能性があることだ。例えば、500MWの発電所が1日止まれば2200万円以上の損失、油井などは1日止まると1億円の損失といわれている。1日当たり2000万円もかかるセキュリティ対策などない。どちらが良いかは明らかだ」と述べると、会場からは笑いが漏れつつも、納得した様子が見られた。

もちろん、実際の被害として想定されるのは、単なるダウンタイムにとどまらない。イランの原子力設備やドイツの製鋼工場がいい例だ。社内外の脅威に備えて、万全の対策が求められている。

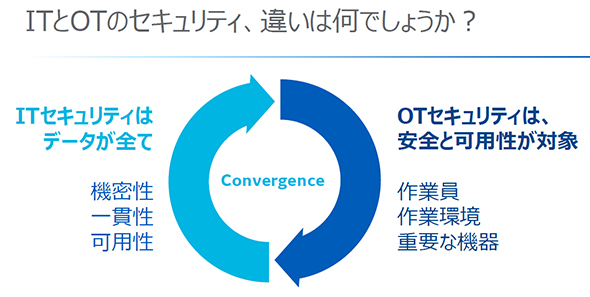

ITとOTセキュリティの違いを知る

それでは、なぜOTおよびOTネットワークのセキュリティ対策が遅れているのだろうか。その原因として、チョンチャナ氏は、ITとOTとのセキュリティ対策の違いを挙げる。

ITセキュリティの保護対象となるのは、言うまでもなく「データ」だ。第一に機密性を重視し、情報が外部に流出しないことを重視する。一方でOTセキュリティは、産業機器が確実に動くこと。つまり安全性と可用性を重視する。作業員や作業環境、重要な機器を守ることが目的だ。

「OTは、プロプライエタリな技術が多く使われており、経験やノウハウを持つエンジニアが希少であることも特徴だ。最も大きな問題点は、OTエンジニアがセキュリティを学んでも、キャリアパスがないということ。『セキュリティ対策をやると偉くなれるのか?』という声が挙がるほどだ」(チョンチャナ氏)

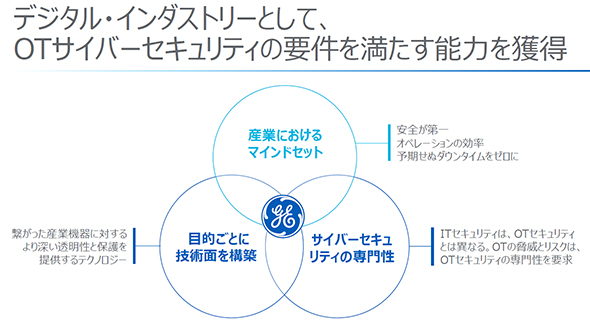

OTのサイバーセキュリティリスクを軽減するためには、パッチ管理やトレーニングなどのITでは当たり前のベストプラクティスを実践することが早道だ。GEは、早くから「インダストリアルインターネット」に取り組み、さまざまな産業施設のネットワーク接続をサポートしてきた経験がある。

「日本の企業が海外展開を図るためには、国際標準にのっとったOTセキュリティが必要だ。プロテクションとレスポンスをしっかり対応すれば、ちゃんと実践できる。私たちは、OTのことをよく知るエンジニアが在籍しており、重要なアセスメントから具体的な対策まで幅広くサポートできるベンダーだ」(チョンチャナ氏)

関連記事

CSIRTが果たすべき「社会的責任」とは

CSIRTが果たすべき「社会的責任」とは

@IT編集部が2017年2月に開催した「@ITセキュリティセミナー」レポートシリーズ。最終回は、これまでに紹介できなかったセッションの模様をまとめてお届けする。 「標的型攻撃に気付けない組織」にならないための確認ポイントとは

「標的型攻撃に気付けない組織」にならないための確認ポイントとは

3回にわたりお届けしてきた「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート。最終回となる今回は、2016年6月28日に大阪で開催した同セミナーの中から、東京では行われなかったセッションの模様を紹介する。 インターポールの考える「サイバー犯罪撲滅策」

インターポールの考える「サイバー犯罪撲滅策」

@IT編集部は2016年3月8日、大阪市で「@ITセキュリティセミナー」を開催した。本稿では大阪会場のみで行われたセッションを取り上げて紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

GEデジタル OTサイバーセキュリティ 事業開発部長 トリワイ・チョンチャナ氏

GEデジタル OTサイバーセキュリティ 事業開発部長 トリワイ・チョンチャナ氏 OTセキュリティの目的はITセキュリティとは大きく異なる

OTセキュリティの目的はITセキュリティとは大きく異なる