企業のID管理基盤、クラウド&Windows 10時代の3つの選択肢:企業ユーザーに贈るWindows 10への乗り換え案内(7)(1/3 ページ)

企業のIT環境において、認証やアクセス管理の中心となるID管理基盤は欠かせない重要なインフラストラクチャサービスです。WindowsベースのIT環境では、Active Directoryドメインサービスがその中心として、長く企業を支えてきました。企業におけるクラウド利用の拡大とWindows 10の登場は、従来型のID管理基盤を維持しつつ、新たな選択肢を提供します。

クラウド&Windows 10時代のID管理の課題とは

「Active Directoryドメインサービス(AD DS)」(単にActive Directoryと呼ばれることがあります)は、Windows 2000 Serverに標準機能として組み込まれた形で2000年に初めて登場し、それまでのWindows NT ServerのSAM(セキュリティアカウントマネージャー)ベースのID管理基盤を置き換えました。

Active Directoryドメインサービスは、Kerberos認証に基づいたID認証とアクセス制御、スマートカード認証、グループポリシー管理などを実現するWindows Server標準のディレクトリサービスであり、シングルドメイン環境であっても従来のSAMデータベースとは比較にならないスケールを提供します。また、Windowsだけでなく、UNIXやLinux、Macを含めたIDの管理統合を実現します。

企業の管理されたクライアントだけが対象であれば、これまでのActive Directoryドメインサービスで今後も運用し続けることができるでしょう。モバイルユーザーがいても、企業内のクライアントPCを持ち出し、従来方式の仮想プライベートネットワーク(VPN)接続経由で社内ネットワークにActive DirectoryドメインのIDでアクセスすることが可能です。

しかし現実は、企業におけるクラウド利用もかなり進んでおり、スマートフォンやタブレット端末など、さまざまな種類のモバイルデバイスが業務利用されるようになりました。また、そのデバイスの所有者が企業だけでなく、個人の場合も増えてきています。所有者が企業、個人のどちらであれ、さまざまなアプリやサービスの業務利用と個人利用の境界が曖昧になると、情報漏えいのリスクが高まります。

クラウドサービスを利用する場合、通常はそのサービスごとのID(またはそのサービスと連携可能なオンラインID)が必要になります。そのような多数のクラウドのIDとオンプレミスの企業内IDの多重管理は、運用管理を複雑、面倒にするだけでなく、IDの漏えいや不正利用にもつながります。

従業員の生産性を損なうことなく利便性を提供しながら、いかにセキュリティを確保するかは、ID管理上の大きな課題です。Windows 10クライアントを対象に考えた場合、Microsoftが提供するID管理ソリューションとしては次の3つの選択肢があります。Windows 10対応機能を除けば、Windows 7やWindows 8.1クライアントにも対応できます。

- 選択肢その1:オンプレミスのActive Directoryドメインサービス(AD DS)のディレクトリ環境

- 選択肢その2:Azure Active Directory(Azure AD)のディレクトリ環境

- 選択肢その3:オンプレミスのAD DSとAzure ADをディレクトリ統合したハイブリッド環境

今回は、これら3つのID管理環境の選択肢について、概要レベルで説明します。

選択肢その1:「オンプレミスのAD DSのディレクトリ環境」の場合

オンプレミスのAD DSで構築したActive Directoryドメイン環境では、以下のような機能をドメイン内(一部の機能はドメイン外から)で利用できるようになります。

- クライアントのドメイン参加

- ユーザーIDとグループ、組織単位(OU)の作成と管理

- パスワードのリセットやIDのロック

- ID認証と社内リソースへのアクセス制御(Windows Server 2012以降はダイナミックアクセス制御をサポート)

- DirectAccessによるシームレスなリモートアクセス環境

- グループポリシー管理

- マルチマスターレプリケーション、サイトの分割や読み取り専用ドメインコントローラー(Read Only Domain Controller:RODC)の設置によるログオントラフィックやレプリケーションの最適化

- Active Directory証明書サービス(AD CS)による公開鍵基盤(PKI)の導入

- Active Directory Rights Managementサービス(AD RMS)を使用した情報漏えい対策

- Active Directoryフェデレーションサービス(AD FS)とWebアプリケーションプロキシ(WAP)によるワークプレース参加、多要素認証のサポート

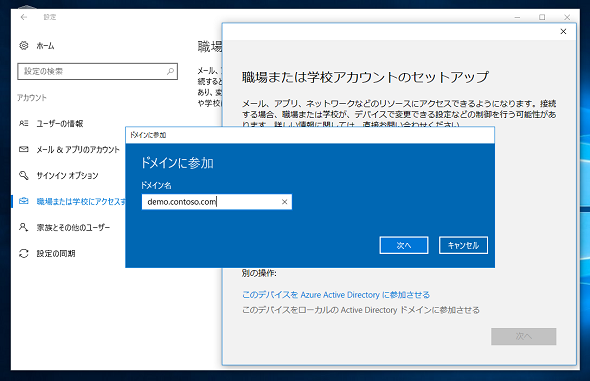

Windows 10 Homeを除く、PC向けのWindows 10の各エディションは、オンプレミスのAD DSのActive Directoryドメインへの参加を従来のWindowsと同じように完全にサポートしています(画面1)。特にActive Directoryドメインのバージョン要件はありませんが、利用するActive Directoryドメインの機能によっては、フォレスト機能レベルやドメイン機能レベル、ドメインコントローラーのバージョンに要件が加わることがあります。

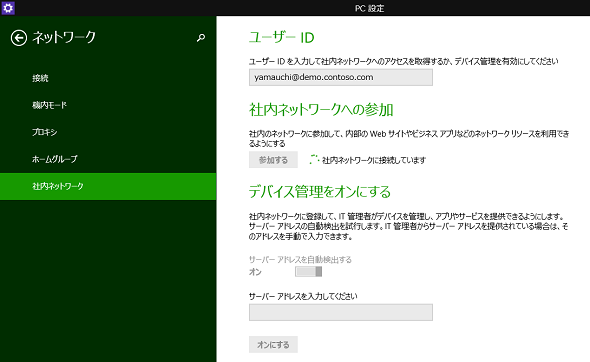

「ワークプレース参加」(社内参加、職場への接続と呼ばれることもあります)は、Windows 8.1/Windows RT(クライアント機能)とWindows Server 2012 R2で初めて実装された機能であり、ドメインに参加していないデバイスをAD DSのディレクトリに登録し、デバイス認証に基づいたアクセス制御を可能にする、個人所有デバイスの社内利用を想定した新しい機能です(画面2)。例えば、デバイス(登録済み/未登録)と場所(社外または社内)を条件に、社内リソースへのアクセスを制御することが可能です。

ワークプレース参加はiOSやAndroidデバイス、Windows 7(ただしドメイン参加済みクライアントのみ)でもサポートされます。実は、Windows 10クライアントについては、オンプレミスのActive Directoryドメインだけでワークプレース参加を実現することはできません。Windows 10クライアントでワークプレース参加相当の機能をサポートするには、後述するAzure ADのディレクトリ環境またはハイブリッド環境が必要になります。

関連記事

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoftは「Windows 10 Fall Creators Update」で、IT管理者向けに組織内へのPC展開と管理を容易にする一連の新機能「Windows AutoPilot」を提供する。 Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Microsoftが「Windows 10 Fall Creators Update」に搭載する次世代セキュリティ機能を紹介。「Windows Defender ATP」に含まれるツールを大幅に拡充することを明らかにした。 「Windows 10 Fall Creators Update」に搭載される新機能まとめ

「Windows 10 Fall Creators Update」に搭載される新機能まとめ

マイクロソフトはWindowsの次期大型アップデート「Windows 10 Fall Creators Update」を2017年後半にリリースすると発表。Windows MRやiOS/Androidも包括したマルチプラットフォーム対応など、コンシューマー/技術者それぞれに向けた新機能を多数リリースする。 Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

2017年4月6日(日本時間、以下同)、Windows 10の最新バージョンである「Windows 10 Creators Update」が正式にリリースされ、利用可能になりました。4月12日からはWindows Updateを通じた配布が段階的に始まります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ