クラウドを活用し高度なセキュリティを実現するWindows 10の新しい認証テクノロジー:企業ユーザーに贈るWindows 10への乗り換え案内(8)(1/2 ページ)

Windows 10では、Microsoft Azureのクラウドサービスを活用した、パスワードを使用しない新しいサインイン方法および追加の認証方法が利用可能です。これらの機能は個人のMicrosoftアカウントでも利用可能ですが、Azure Active Directory(Azure AD)の組織アカウントやオンプレミスのActive Directoryドメインのアカウントでも利用可能です。

パスワードに変わる新たなサインイン方法「Windows Hello」

Windows 10の初期リリースには、「Microsoft Passport」という認証テクノロジーが搭載されました。これは、Microsoftアカウントサービスの以前の名称(Microsoft Passport Network)とは関係のない、Windows 10に実装された新しい認証テクノロジーです。そして、Microsoft Passportに基づいた認証方法として、顔認証によるサインインを可能にする「Windows Hello」テクノロジーも同時に搭載されました。

現在、Microsoft PassportとWindows Helloの両テクノロジーは、「Windows Hello」という名前で統合されています。そのため、顔認証、指紋認証、眼球の虹彩認証といった生体認証をWindows Helloと表現することもありますが、生体認証を全く使用しない場合でもWindows Helloと呼びます。ただし、以降の本稿では、Microsoft PassportとWindows Helloを古い意味で分けて説明していきます。

Microsoft Passportとして登場した新しい認証テクノロジーは、従来のID(ユーザー名)とパスワードによるWindowsへのサインイン(Windowsログオンのこと)の代わりに使用できる、パスワードの入力を伴わないサインインを可能にします。

これは、ユーザーのIDにパスワードが不要になるわけではありません。IDとパスワード、それに本人確認を加えたMicrosoft Passportのセットアップにより、使用するWindows 10デバイスをMicrosoftのクラウドサービスに登録すると、次回のサインインからPIN(Personal Identification Number:既定は4桁の数字)または生体認証デバイスを用いた素早いサインインが可能になるということです。例えば、顔認証であれば、カメラが顔で本人を確認した時点で自動的にサインインされます(画面1)。

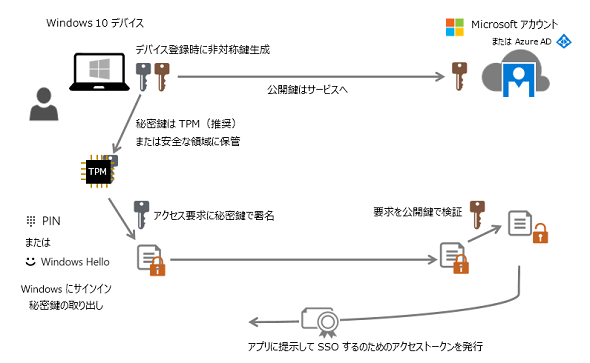

Microsoft Passportは、Microsoftアカウントによるサインインを構成する際にセットアップされます(画面2)。初回サインイン時には秘密鍵と公開鍵のペアが生成され、それをローカルのデバイスにロックをかけて安全に保管し、公開鍵をMicrosoftのサービスに送信して、MicrosoftアカウントのIDとデバイスにひも付けて登録します。

次回サインイン時には、ロックを解除して秘密鍵を取り出す操作でサインインが完了します。取り出された秘密鍵で暗号化した要求をMicrosoftのサービスに送信し、サービス側は公開鍵を用いて要求を検証して、アクセストークンを発行します。このアクセストークンにより、ユーザーはWebアプリやクラウドサービスを追加の認証なしで、つまりシングルサインオン(SSO)で利用できるようになります(図1)。

Microsoft Passportは、前回(第7回『企業のID管理基盤、クラウド&Windows 10時代の3つの選択肢』)説明した「Azure AD参加(Azure AD Join)」で構成されたWindows 10デバイスでもセットアップできます。

このAzure ADの組織アカウントを使用したMicrosoft Passportを「Windows Hello for Business」と呼びます。Windows Hello for Businessは、以前は「Microsoft Passport for Work」と呼ばれていました。Windows 10 バージョン1607以降では、Azure ADと統合されたWindows Server 2016ベースのActive Directoryドメインのハイブリッド環境において、ドメイン参加済みWindows 10デバイスとドメインユーザーにおいてWindows Hello for Businessを展開できるようになっています(画面3)。

Windows Hello for Businessをオンプレミスに展開するためのシステム構成や展開方法については、以下の記事を参考にしてください。ただし、1年以上前に執筆した記事であるため、Microsoft Azure側のサービスやポータル、オンプレミス側の前提コンポーネント(Azure AD Connectなど)、名称(Microsoft Passport for Workなど)は、現在とは仕様や操作が異なる部分もあります。

- 【実機で徹底検証】「パスワードのない世界」へ 「Windows Hello for Business」のオンプレミス展開を試す(ITmedia エンタープライズ)

企業内にWindows Hello for Businessを導入すると、ドメインユーザーによるサインインが簡素化されるだけでなく、Office 365のようなクラウドサービスのSSOアクセスや、クラウドサービス/オンプレミスのリソースに対するデバイス認証に基づいた条件付きアクセス(登録済みのデバイスならアクセスを許可など)の要求が可能になります。

Windows Hello for Businessの利点は、初回セットアップ以降、認証時にパスワードがネットワーク上でやりとりされることがないため、IDとパスワードという重要な認証情報が盗難に遭うリスクが大幅に軽減されることです。また、仮にIDとパスワードが漏えいしたり、盗まれたりした場合でも、攻撃者はさらにユーザーの“登録済みのデバイス本体”を手に入れなければWindowsにサインインできませんし、デバイス認証を要求するリソースにアクセスすることもできないのです。

さらに、UEFIセキュアブートやBitLockerドライブ暗号化、資格情報ガード(Credential Guard)、Windows情報保護(旧称、エンタープライズデータ保護)など、Windows 10のその他のセキュリティ機能を併用することで、デバイスが盗難に遭ったとしても、資格情報を含むデバイス内の重要な情報へのアクセスをブロックできます。

関連記事

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoftは「Windows 10 Fall Creators Update」で、IT管理者向けに組織内へのPC展開と管理を容易にする一連の新機能「Windows AutoPilot」を提供する。 Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Microsoftが「Windows 10 Fall Creators Update」に搭載する次世代セキュリティ機能を紹介。「Windows Defender ATP」に含まれるツールを大幅に拡充することを明らかにした。 「Windows 10 Fall Creators Update」に搭載される新機能まとめ

「Windows 10 Fall Creators Update」に搭載される新機能まとめ

マイクロソフトはWindowsの次期大型アップデート「Windows 10 Fall Creators Update」を2017年後半にリリースすると発表。Windows MRやiOS/Androidも包括したマルチプラットフォーム対応など、コンシューマー/技術者それぞれに向けた新機能を多数リリースする。 Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

2017年4月6日(日本時間、以下同)、Windows 10の最新バージョンである「Windows 10 Creators Update」が正式にリリースされ、利用可能になりました。4月12日からはWindows Updateを通じた配布が段階的に始まります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ