ID保護の強化に役立つクラウド向け/オンプレミス向けソリューション:企業ユーザーに贈るWindows 10への乗り換え案内(9)(1/2 ページ)

前回は、Windows Helloの認証を中心に、Windows 10が備える企業向けのID保護機能について説明しました。今回は、企業が導入できる追加的なID保護強化ソリューションを幾つか紹介します。クラウドのAzure AD向けと、オンプレミスのActive Directory向けにソリューションが提供されています。

クラウド向けとオンプレミス向け、両方のソリューションをラインアップ

前回は、Azure Active Directory(Azure AD)とActive DirectoryのユーザーID認証を強化するものとして、デバイス登録に基づいた「Windows Hello認証」、多要素認証である「Azure Multi-Factor Authentication(MFA)」について説明しました。また、デバイス登録に基づいた「条件付きアクセス」についても簡単に触れました。

Microsoftではこれら以外にも、ID保護の強化を目的としたさまざまなサービスやソフトウェア製品を提供しています。Azure AD環境およびAzure ADとオンプレミスのActive Directoryが連携するハイブリッド環境は、Microsoft Azureの有料クラウドサービスで強化できます。また、オンプレミスのActive Directory環境は、Windows 10やWindows Server 2016の標準機能や、サーバソフトウェア製品でカバーされます。

今回は、その中から代表的なものを概要レベルで簡単に説明します。興味を持ったサービスや製品がある場合は、この記事の中のサービス名や製品名、技術名をキーワードに、さらに調査してみてください。

IDの使用状況の監視 〜クラウド〜

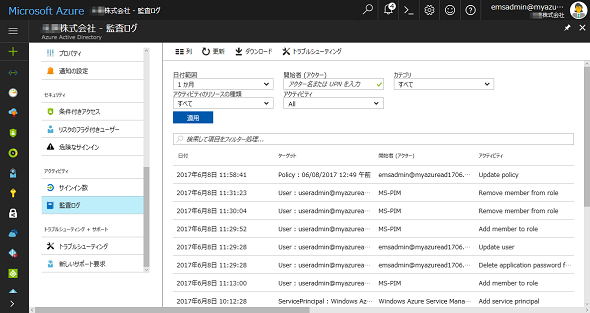

Azure ADの監査ログ

「Azure Active Directory(Azure AD)」は、サインインの成功や失敗、パスワードのリセット、特権ロールの変更など、さまざまなアクティビティーを、アクセス元の場所やIPアドレス、デバイス情報などを含めて「監査ログ」に記録しています。Azure ADのポータルにある[監査ログ]を使用すると、過去24時間、7日、1カ月の監査ログを検索して、レポートを作成することができます(画面1)。

- Azure Active Directoryポータルの監査アクティビティレポート(Microsoft Docs)

監査ログは、無料のAzure AD(Free)でも利用できますが、有料のAzure AD Premiumでは、機械学習に基づいて分析される「高度なセキュリティレポート」が提供されます。例えば、資格情報の漏えい(インターネットの検索結果から判断)や疑わしいアクティビティーのIPアドレスからのサインイン、感染の疑いのあるデバイスからのサインイン、異常なサインインなどがレポートされます。

高度なセキュリティレポートは、Azureクラシックポータル(クラシックポータルにおけるAzure ADのサポートは2017年11月30日に終了予定)で参照可能ですが、後述する「Azure AD IP」のリスクイベントの評価に利用されます。

IDの不正使用と侵入検知 〜クラウド〜

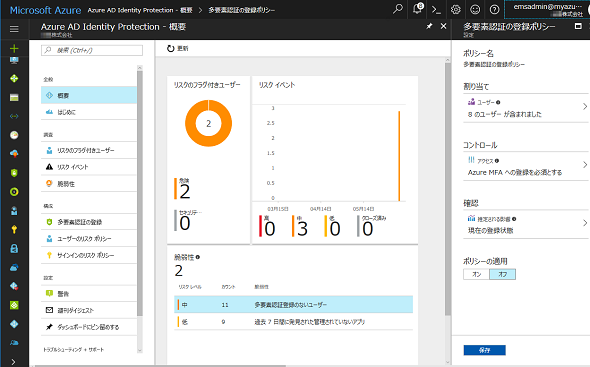

Azure AD Identity Protection(Azure AD IP)

「Azure AD Identity Protection(Azure AD IP)」は、Azure AD PremiumのAzure MFA、高度なセキュリティレポート、「Cloud App Discovery」(エージェントベースのクラウドアプリの使用情報収集)、後述する「Azure AD PIM」の特権アクセス管理などのサービスと連携して機能する、Azure ADのID不正使用と侵入検知のためのソリューションです。

- Azure Active Directory Identity Protection(Microsoft Docs)

一定期間、ユーザーのID使用の振る舞いを学習し、その学習と独自の侵入検出技術に基づいて、脆弱(ぜいじゃく)性のある、あるいは侵害されたIDのセキュリティリスクをランク付けして、ほぼリアルタイムに検出、報告します。これにより、管理者はIDの不正使用の可能性を早期に認識でき、セキュリティポリシーを展開して、リスクを是正したり(Azure MFAの強制など)、リスクのあるIDの使用を自動的にブロックしたりすることができます(画面2)。

Cloud App Security

「Cloud App Security」は、企業内から利用されているクラウドアプリを検出して、承認/未承認のアプリを監視するクラウドサービスです。主にシャドーITの検出に役立ちます。

- Cloud App Security―SaaSセキュリティ(Microsoft)

管理者は、Cloud App Securityに企業のゲートウェイのログをアップロードし、ランク付け評価を含むクラウドアプリカタログと突き合わせて、企業内で使用してもよいクラウドアプリを承認します。また、未承認のアプリの使用や、企業内データの不適切な共有、特権の使用、脅威の検出などを、アラートで監視できます(画面3)。

関連記事

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoftは「Windows 10 Fall Creators Update」で、IT管理者向けに組織内へのPC展開と管理を容易にする一連の新機能「Windows AutoPilot」を提供する。 Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Microsoftが「Windows 10 Fall Creators Update」に搭載する次世代セキュリティ機能を紹介。「Windows Defender ATP」に含まれるツールを大幅に拡充することを明らかにした。 「Windows 10 Fall Creators Update」に搭載される新機能まとめ

「Windows 10 Fall Creators Update」に搭載される新機能まとめ

マイクロソフトはWindowsの次期大型アップデート「Windows 10 Fall Creators Update」を2017年後半にリリースすると発表。Windows MRやiOS/Androidも包括したマルチプラットフォーム対応など、コンシューマー/技術者それぞれに向けた新機能を多数リリースする。 Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

2017年4月6日(日本時間、以下同)、Windows 10の最新バージョンである「Windows 10 Creators Update」が正式にリリースされ、利用可能になりました。4月12日からはWindows Updateを通じた配布が段階的に始まります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ