初のiPhone個人Jailbreaker、ホッツ氏が語る「OSSによる自動車の自動運転化」――CODE BLUE 2017レポート:セキュリティ業界、1440度(21)(2/2 ページ)

基調講演「OSSによる自動車の自動運転化」

CODE BLUE 2017における最後の講演として、ジョージ・ホッツ氏による基調講演がありました。タイトルは「OSSによる自動車の自動運転化」とあり、ホッツ氏の進めている自動運転プロジェクト「comma.ai」に関する発表と思われましたが、実際の発表タイトルは「Jailbreaking Honda and Toyota Cars」であり、ホッツ氏のプロジェクトのみならず、トヨタ RAV4やプリウス、ホンダ シビックやアキュラに対するカーハッキング手法も含めた、非常に充実した内容の発表でした。

ホッツ氏は、2007年にiPhoneのJailbreak(iPhoneにおけるroot化)に、個人として初めて成功した人物です。当時17歳ということもあり、世界的に一躍有名になりました。その後プレイステーション 3のJailbreakやAndroidのroot化などのハッキングを次々成功させ、現在はスタートアップ企業comma.aiを立ち上げ、オープンソースプロジェクトとして自動運転の実現に取り組んでいます。

まずホッツ氏は、「Jailbreakとは、もともと搭載されていなかった機能を追加することを指しており、メーカーによる制約から脱することである」と述べました。悪意があってハッキングしているのではなく、純粋な楽しみをモチベーションとしてハッキングに取り組んでいるということです。

次に、自動車の車内ネットワークの構成からCANプロトコルの概説、OBD-IIポートからの情報取得について解説がありました。CANネットワークはバス型ネットワークトポロジを持っており、CANネットワークに接続されているOBD-IIポートにドングルを接続することで、速度情報やエンジン回転数をはじめとした情報や、故障箇所などの診断情報が取得できます。

ここでホッツ氏は、「OBD-IIポートから得られる情報には制限がかかっており、全ての車両情報を入手するには別の手段が必要である」と述べ、同時にcomma.aiで開発したテレメトリツールとしてOSS(オープンソースソフトウェア)の「giraffe」を紹介しました。確認したところ、現在はトヨタ、ホンダの一部車両に対応した、開発者用テレメトリツールのようでした。

ホッツ氏はOBD-IIポートを自動車におけるAPIの1つと捉えているようです。OBD-IIポートを用いることで、自動車の本質的な役割である「行きたい場所に行く」ことを、自動化しようと考えていました。そのためには、メーカーによる制約から脱するため、“Jailbreakによる機能追加”が必要であるそうです。

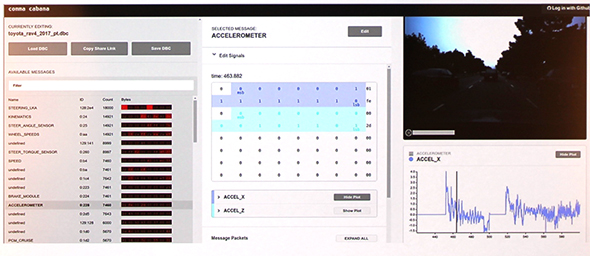

またホッツ氏は、先に述べたgiraffeを用いてCANネットワークのパケットをスニッフィング(盗聴)することで、自動車ネットワークに対してリバースエンジニアリングを行っていました。収集したCANメッセージを可視化して解析するツール「cabana」のデモページが公開されています。

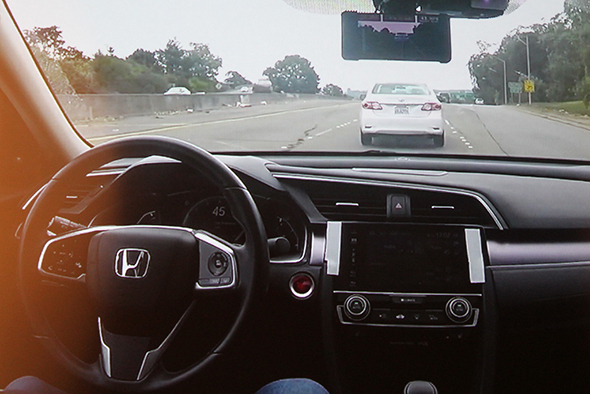

以上の取り組みを踏まえて、ホッツ氏は自動運転を実現するための「openpilot」システムを開発していることを紹介しました。openpilot自体はプロジェクト名であり、実装した機器の名称は「EON」と呼ばれていて、EONには「NEOS」と名付けられた、AndroidからフォークしたOSが搭載されています。EONはECUエミュレーション機能を備えており、ドングルとOBD-IIポートを経由して、自動車の制御を行っています。現時点で多くの開発者によりopenpilotシステムのテストが行われており、順調にプロジェクトは進んでいるそうです。

講演の最後に、「自動車はライフサイクルが長く、OTA(Over-the-Air:遠隔)アップデートに対応していない車種が多い。ハッキングに成功すれば、長期的な勝利を得られる」と述べました。2017年10月にcomma.aiはNHTSA(米国運輸省)から特別命令(SPECIAL ORDER DIRECTED TO COMMA.AI)を受けており、その際にホッツ氏は「当局や弁護士に対処することに意味はない」と主張しています。ホッツ氏は今後も、あくまでカー“ハッキング”という立ち位置で自動運転を実現していくことを主張しているように感じました。

質疑応答では「Jailbreakの合法性」「各国の交通事情への対応」「夜間における自動運転のテスト」「今後の自動車業界に対する意見」について、それぞれ「合法であると考えている」「Level 4(完全自立型の自動運転)には数年がかかる」「夜間の方が、コントラスト比が向上するために認識精度が向上する」「業界がどう変化したいかが重要である」と答え、本講演を締めくくりました。

自動車というハードウェアと、ECU上で動作するソフトウェアの双方に深い知見を持つホッツ氏の今後の動向は、自動車業界にも大きな影響を与えるでしょう。周知の通り、自動運転や機械学習は現代の技術トレンドとなっており、最先端の研究開発は要注目です。

ハッキングコンテスト(CTF:Capture the Flag)

CODE BLUE 2017では講演とは別の会場で6つのCTFが開催され、そのうち5つのCTFでWinnerが決定しました。

“Hack2Win by BeyondSecurity”は既存の機器に存在する脆弱(ぜいじゃく)性を探すCTFで、“Cisco RV132W”に5件の脆弱性、“ASUS RT-AC68U”に1件、計6件の脆弱性が見つかりました。

“攻殻機動隊 REALIZE PROJECT × SECCON CTF for GIRLS in CODE BLUE”は他のCTFと毛色が異なり、SF作品である『攻殻機動隊』の世界観をモデルとした女性限定のCTFで、他のCTFとは別の会場で実施されていました。参加者の解答状況を示すUIなども非常に作り込まれており、見学するだけでも非常に楽しいCTFでした。

“CODE BLUE CTF by binja & TokyoWesterns”では、会場(オンサイト)とネットワーク(オンライン)で計750チームが参加したそうです。会場参加の優勝チームは全体で2位、オンライン参加の優勝チームが、コンテスト全体での優勝となりました。なお1位と2位は同率であり、先に解答したチームを優勝としたそうです。

他にも実車のシステムを模したラジコンカーのCANバスに対するCTF、インフラを模したネットワークに対するCTFなどが行われていました。Winnerの方々、おめでとうございます!

講演資料はSlideShareのCODE BLUEチャンネルで公開予定

全体として、次世代技術(AI、IoT、自動運転)に対する発表が多かった印象です。また、ハードウェアレベルでのセキュリティに関する議論が増えてきていると感じました。ARMプロセッサをはじめとしたLSIの高性能化と普及に伴い、従来は専用のハードウェアでないと不可能だった処理が、さまざまなアーキテクチャのソフトウェア上で実現できるようになったためでしょうか。

本稿で紹介した他にも、興味深い講演が数多く行われていました。また今後、公開可能な講演資料はSlideShareのCODE BLUEチャンネルで公開される予定だそうです。

CODE BLUEの規模は年々大きくなっており、参加者もますます楽しめる内容となっています。興味を持たれた方は、ぜひ2018年のCODE BLUEに参加してみてはいかがでしょうか。

関連記事

セキュリティの広がりは車から国家、さらには宇宙空間まで?

セキュリティの広がりは車から国家、さらには宇宙空間まで?

IT技術者はもちろん、幅広い分野の人々がセキュリティに関する情報や意見を交換し合う場として、国際カンファレンス「CODE BLUE 2017」が2017年11月7〜10日に開催される。社会的なニーズの高まりを受け、幅広い分野の講演が行われる予定だ。 日本発のセキュリティ会議、新機軸とIoTと、今後の広がりと

日本発のセキュリティ会議、新機軸とIoTと、今後の広がりと

2015年10月28〜29日の二日間に渡って開催された「CODE BLUE 2015」では、別記事でも紹介した通り、いくつかの新機軸が盛り込まれた。 CODE BLUEにSECCONに、リアルが忙しかった12月

CODE BLUEにSECCONに、リアルが忙しかった12月

セキュリティクラスターが一堂に会したセキュリティイベントが多く開催された12月。一方、世界に目を向けると日本企業が深刻なサイバー脅威に見舞われていました。

Copyright © ITmedia, Inc. All Rights Reserved.

ジョージ・ホッツ氏

ジョージ・ホッツ氏

自動運転の“エンジン部分”であるEONを手にするホッツ氏

自動運転の“エンジン部分”であるEONを手にするホッツ氏 米国において、実際の車両で動作実証を行っている

米国において、実際の車両で動作実証を行っている