「OWASP Top 10」をはじめ、業界標準ガイドラインの改訂相次ぐ:特集:セキュリティリポート裏話(8)(1/2 ページ)

セキュリティ対策をまとめ、強化する際に役立つ資料がある。政府やコミュニティーがまとめた公開ドキュメントだ。経済産業省の「サイバーセキュリティ経営ガイドライン Ver 2.0」とOWASPの「OWASP Top 10 - 2017(日本語版)」を中心に内容を紹介する。

ランサムウェアや情報漏えいといったさまざまなセキュリティインシデントに関するニュースが年初から引きも切らない。こうしたニュースを受け、自社のセキュリティ対策や体制を整備すべく、2018年度のセキュリティ戦略作りに取り組み始めた企業も多いことだろう。

こうした取り組みに役に立つのが、政府や官公庁、セキュリティ関連団体、コミュニティーがまとめ、公開している各種のドキュメントだ。IT環境や脅威の変化を踏まえて改訂が加えられたものも多い。これからの投資や組織整備を実のあるものにするためにも、ぜひ最新版を参考にしてみてはいかがだろうか。

| ドキュメント名(リンク) | 公開元 |

|---|---|

| サイバーセキュリティ経営ガイドライン Ver 2.0 | 経済産業省 |

| 情報セキュリティ対策ベンチマーク ver.4.6 | IPA |

| 組織における内部不正防止ガイドライン(日本語版) 第4版 | IPA |

| セキュリティ対応組織の教科書 v2.0 | 日本セキュリティオペレーション事業者協議会 |

| セキュリティ対応組織(SOC,CSIRT)強化に向けたサイバーセキュリティ情報共有の「5W1H」 v1.0 | 日本セキュリティオペレーション事業者協議会 |

| セキュリティ知識分野(SecBoK)人材スキルマップ2017年版 | 日本ネットワークセキュリティ協会 |

| CSIRT 人材の定義と確保 Ver.1.5 | 日本シーサート協議会 |

| Webアプリケーション脆弱性診断ガイドライン | OWASP |

| OWASP Top 10 - 2017(日本語版) | OWASP |

| ID管理システム導入における現状把握チェックリスト (第1版) | 日本ネットワークセキュリティ協会 |

| フィッシング対策ガイドライン 2017 年度版 | フィッシング対策協議会 |

| 証拠保全ガイドライン第6版 | デジタル・フォレンジック研究会 |

| 情報セキュリティ早期警戒パートナーシップガイドライン- 2017年版 | IPA |

事後対応に重きを置いた「サイバーセキュリティ経営ガイドライン」

経済産業省は2017年11月16日に「サイバーセキュリティ経営ガイドライン」の改訂版を発表した。メッセージは当初から一貫している。サイバーセキュリティを経営課題の1つとしてとらえ、「技術者任せ」「現場任せ」ではなく、経営者が責任を持って取り組んでほしい、というものだ。

ガイドラインではかねて、サイバー攻撃に備えた「防御」だけでなく、攻撃を受けた場合に備えた「対応」「復旧」にも目を向けている。事後対応にも重点を置くよう推奨してきた。Ver 2.0ではこの方針が一層鮮明になったことが特徴だ。併せて、ビジネスパートナーや委託先なども含めた「サプライチェーン全体の対策強化」に関する項目を追加した。

経済産業省のガイドラインに対しては、旧版の公開当初からさまざまな反響があった。11月に公開された改訂版ではそうした声を踏まえ、より具体的な内容も盛り込んだ。

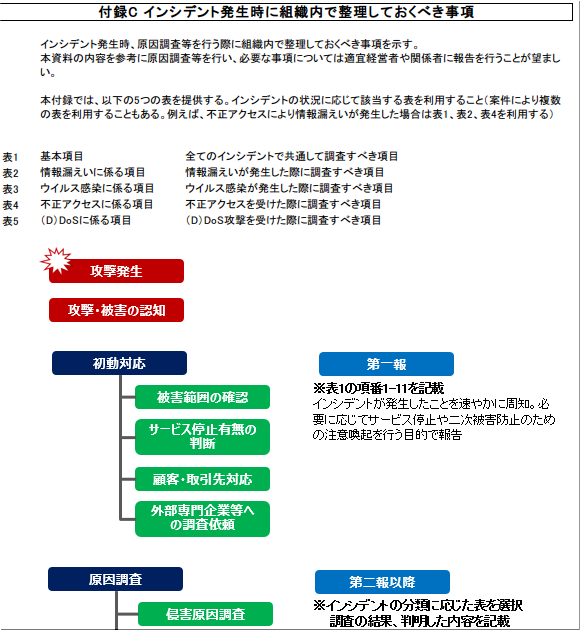

その好例が、「付録C インシデント発生時に組織内で整理しておくべき事項」というExcelファイルだろう(図1)。情報漏えいやウイルス感染、不正アクセスといったインシデントの種別ごとに、何を調査すべきか、エンジニアが求めるレベルで整理した。

初動時、調査対応時、事態収束後の最終報告時それぞれに、経営層や関係者に何を報告すべきか、さらに他組織が同様の被害に遭わないためにどういった情報を共有すべきかを把握できる。ひいては、これらの情報を収集するためにどんな技術的対策や対応体制が必要かを整理し、準備を進める役に立つだろう。

「OWASP Top 10」、順位変動のわけは?

セキュリティエンジニアだけでなく、Web開発者やシステム調達担当者の視点からも注目したいドキュメント「OWASP Top 10 - 2017」の最新版が2017年11月20日に公表された。

OWASP Top 10 - 2017は、世界中のセキュリティ専門企業や個人の協力を得て、10万以上のWebアプリケーションやAPIから集めた脆弱(ぜいじゃく)性について調査した結果を基に、まとめたものだ。約10人のボランティアが翻訳した日本語版も2017年12月26日に公開済みだ。原文、日本語版ともにGitHubで公開しており、どんな経緯で編集されたのかトレースできるようになっている。

OWASP(Open Web Application Security Project)は、誰もが信頼できるWebアプリケーションやAPIを開発し、調達し、メンテナンスできるような環境作りを目指して活動するオープンなコミュニティー。

Webアプリケーションの脆弱性検査ツール「OWASP Zed Attack Proxy(OWASP ZAP)」開発の他、安全なWebサービス実現に向けたさまざまなプロジェクトがある。最も有名なのが、ほぼ3年おきにまとめてきた「OWASP Top 10」だろう。WebアプリケーションやAPIに関して、最も注意すべき脆弱性と対処法をまとめたドキュメントだ。脆弱性診断の際のリファレンスとしても活用されている。

前回のOWASP Top10を公表した2013年から現在までの間に、Webを取り巻く環境は大きく変化した。マイクロサービス化が進み、単体のWebサーバで完結するのではなく、複数のWebアプリケーションが連携して1つのサービスを形作るように変わっている。

OWASP Japanチャプターのリーダーを務める岡田良太郎氏は「人間相手だけでなく、アプリケーション同士の連携にもHTTPが用いられるようになった。WebアプリケーションやAPIを信頼できるものにする目的に変わりはないが、APIを介してアプリケーション同士が網の目のように連携して動作する形になっていることを踏まえて改訂された」と述べている。

この結果、OWASP Top 10 - 2013と比べ、幾つかの項目で順位に変動が生じた。

最新版で1位に挙がったのは、SQLインジェクションやOSコマンドインジェクションといった「インジェクション」、2位は「認証の不備」で、この2つに変動はない(図2)。一方で、前回は3位だった「クロスサイトスクリプティング(XSS)」は7位に下がり、クロスサイトリクエストフォージェリー(CSRF)が10位外となったことが、Twitter上などで話題になった。

逆に、新たに4位となった脆弱性が「外部エンティティ参照(XXE:XML External Entity)」だ。XMLのドキュメントタイプ定義(DTD)が有効になっている場合、悪意あるXMLコンテンツを読み込むことで、サーバ内部の重要な情報を攻撃者に読み取られたり、DoS状態に陥ったりする恐れがある。

「OWASP Top 10 - 2017作成のために大量のデータを収集した。ソースコードを解析するホワイトボックステストで見つかった深刻な脆弱性のうち、圧倒的に多かったのがXXEだ。人によっては『もう終わった古い問題』と捉えているかもしれないが、ただ単にブラックボックステストの項目に含まれておらず、検査していないだけ、そのようなケースが多いのではないか」と岡田氏は指摘した。

特に、JavaのほとんどのスタックではデフォルトでXXEが有効になっており、そのままAPI連携を行った場合に危険性が高いという。

OWASP Top 10 - 2017には、各リスクをどのように格付けして順位を決定したのか、リスク算出方法に関する文書も含まれている。脆弱性の悪用のしやすさや広がり具合(まん延度)、インパクトといった要素を基に、リスクスコアを数値化した。

「なぜOWASP Top 10 - 2017がこうしたリストになったか、根拠を示している。興味を持った方はぜひ参照してほしい」と、日本語訳作業にも携わったOWASP Japanのプロモーションチームリーダー、仲田翔一氏は述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

図1 サイバーセキュリティ経営ガイドライン改訂版 付録Cの内容(抜粋)

図1 サイバーセキュリティ経営ガイドライン改訂版 付録Cの内容(抜粋) OWASP Japanの岡田良太郎氏

OWASP Japanの岡田良太郎氏

OWASP Japanの仲田翔一氏

OWASP Japanの仲田翔一氏