安全なデータベース運用のキモ、ユーザーのアクセス制御をどう設定すべきか:今さら? 今こそ! データベースセキュリティ(10)(3/3 ページ)

ロール管理に関しては、日本ネットワークセキュリティ協会(JNSA)の「エンタープライズロール管理解説書」が参考になるので、こちらもぜひ参照ください。

ここでは、データへのアクセスという観点でアクセスマトリックスを作成しました。アプリケーションの運用管理者には、このようなデータアクセス観点でのアクセスマトリックスが有用ですが、データベースを運用管理している担当者には、どのような運用管理操作の実行を許可するかという観点での、アクセスマトリックスが必要となります。

公開情報など、「システム利用時に認証されたユーザーであれば誰でも参照してよい情報」については、このようなマトリックスを作成する必要はないように感じるかもしれません。しかし、実際には重要度がそれほど高くない情報であっても、改ざんからは保護する必要があります。その情報を更新してよいのは誰なのかという観点から、どのようなシステムでも、「何に」の部分の粒度の大小はあれど、アクセスマトリックスの作成は必要です。

最小権限の原則を実現するためのデータベースユーザー構成

では、実際にどのようにデータベースユーザーを作成すれば、最小権限の原則が実現できるのでしょうか。

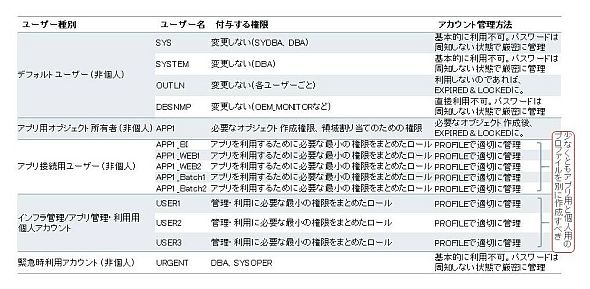

例えば、Oracle Databaseの場合、以下のようなアカウント設計が考えられます。

もちろんこの方法でなくてはいけないわけではありませんが、参考にしてください。

今回は「構成管理」の要素として、「機密情報の把握」と「最小権限の原則」を説明しました。「最小権限の原則」を実現するためにはアクセス制御が必要です。

しかし、アクセス制御の設定は管理者が行うため、管理者はどのような操作でもできてしまいます。つまり、管理者には業務データが見えてしまいます。

データベースの管理を業務システムとは別のインフラ部門が管理している、あるいはデータベース管理を協力会社などに外注しているケースなど、データベースの管理者が業務データを見る必要がない、あるいは見てはいけないことも多々あります。最近の各種コンプライアンス要件にも、管理者であっても個人情報やカード情報など重要なデータにアクセスできないように制限しなくてはいけないような要件の記載があります。

そこで次回は、管理者に対するアクセス制御「特権管理」について説明します。

筆者紹介

福田知彦(ふくだ ともひこ)

日本オラクルでセキュリティ関連のプロダクトやソリューションを長年担当。出荷前製品検証からプリセールス、コンサルティングと、さまざまな部署を転々とするも、担当はだいたいいつもデータベースセキュリティかIDマネジメント。出荷前から構築、運用、トラブル対応まで製品の一生を見守るエンジニア

関連記事

攻撃者が狙うのはデータベース、それなのに「データベース保護の対策が見落とされがち」ではありませんか?

攻撃者が狙うのはデータベース、それなのに「データベース保護の対策が見落とされがち」ではありませんか?

企業活動において重要なのは何か。セキュリティ対策において「データベースの保護が見落とされがち」と、オラクルは警鐘を鳴らしている。データベースセキュリティの“考え方”をキーパーソンに確認する。 実録・4大データベースへの直接攻撃

実録・4大データベースへの直接攻撃

オラクルの考える「データベースセキュリティ」とは

オラクルの考える「データベースセキュリティ」とは

日本オラクルは2016年2月10日、Oracle Databaseユーザー向けに、データベースや周辺システムに関するセキュリティ診断を無償で行う「Oracle Database セキュリティ・リスク・アセスメント」サービスの提供を開始すると発表した。 データベースセキュリティの基本的な考え方

データベースセキュリティの基本的な考え方

「データベースセキュリティ」の視点から見る「ユーザー管理」「監査証跡(ログ)管理」のポイント

「データベースセキュリティ」の視点から見る「ユーザー管理」「監査証跡(ログ)管理」のポイント

システムの開発・運用に携わっているけれど、セキュリティに少し不安がある。そんなシステム担当者の方は多いのではないでしょうか? 本連載「システムインテグレーションとセキュリティ」では、“SI視点”に立って、システム担当者が考慮すべきセキュリティ上のポイントについて、身近な例を取り上げながら分かりやすく解説します。最初のテーマは、「データベースセキュリティ」です。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ