memcachedやMiraiによるDDoS攻撃を観測、IIJが2018年7月のセキュリティレポート公開:DDoS攻撃やマルウェアの脅威が続く

IIJは、国内のサイバーセキュリティに関する観測レポートを公開した。2018年7月はDDoSやマルウェアによる攻撃が続き、前月と似た傾向を示した。災害時に設置される無償の公衆無線LANについても注意を喚起した。

インターネットイニシアティブ(IIJ)は、2018年8月31日、国内のサイバーセキュリティに関する「wizSafe Security Signal 2018年7月観測レポート」を公開した。このレポートは、毎日の脆弱(ぜいじゃく)性情報を列挙した他、さまざまな攻撃についてまとめたもの。

マルウェアを添付したメールによる攻撃の検知傾向に変動が見られたが、2018年7月の全体的な傾向はこれまでと同様で、DDoS(Distributed Denial of Service Attack:分散サービス妨害)攻撃やマルウェアを利用した攻撃などを観測した。

DDoS攻撃は止まず

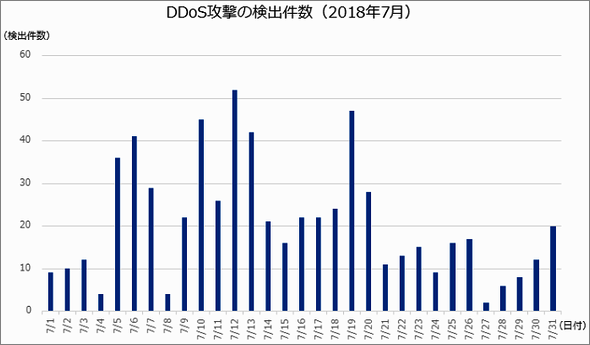

IIJが2018年7月に検出したDDoS攻撃の件数は641件で、1日当たり平均20.68件。攻撃の継続時間は、30分未満が全体の87.52%だった。DDoS攻撃の回数は2018年6月と大きく変わっておらず、攻撃の継続時間は短いものが増えた。

最大規模のDDoS攻撃では、毎秒238万個のパケットによって25.24Gbpsの通信が発生した。この攻撃は主にmemcachedを用いたUDP Amplification攻撃だった。同種の攻撃は7月に頻発しており、今後も引き続き注意が必要だとしている。DDoS攻撃の特徴は、夜間から早朝にかけて起こること、いずれも10Gbps程度の攻撃で、継続時間は10分程度が大半だったことだ。なお、断続的な攻撃が2時間以上続いた場合もあった。

いずれもDDoS攻撃に対する同社の防御サービス「IIJ DDoSプロテクションサービス」で検出した数字だ。

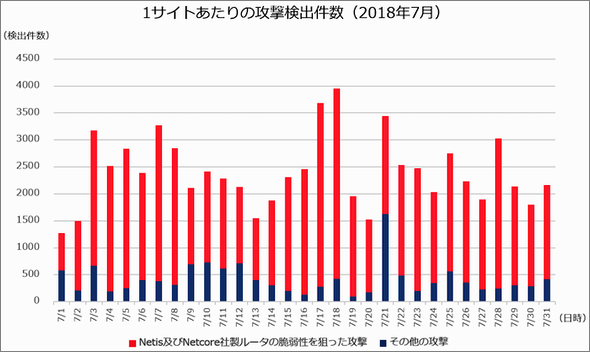

一方、IPS(不正侵入防御システム)やIDS(不正侵入検知システム)で同社が検知した攻撃では、NetisやNetcoreブランドのルーターの脆弱性を狙った攻撃が、2018年6月と同様に多く、観測した攻撃の約8割がこれらのルーターを狙ったものだった。

具体的には、UDPの53413ポートに対してパケットを送信し、外部サーバからスクリプトをダウンロードさせることで、当該ルーターをマルウェアに感染させるというもの。IIJでは、この攻撃がMiraiの亜種マルウェアによることを確認したという。なおMiraiは、Linuxが稼働するシステムを遠隔操作可能なbotにするマルウェア。ネットワークカメラや家庭用ルーターといった、IoT(Internet of Things)機器が標的となる。以上は「IIJマネージドIPS/IDSサービス」で観測したデータに基づく。

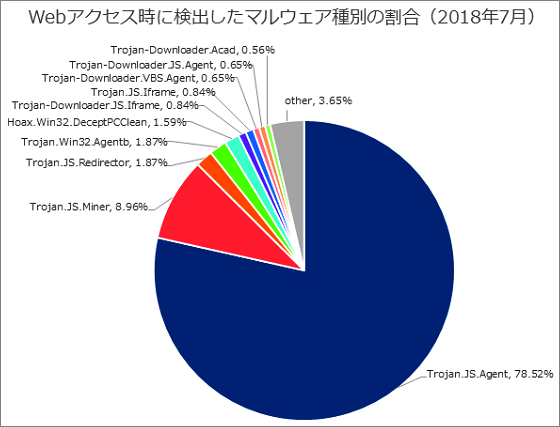

Webアクセス時に検出したマルウェアは、2018年6月と同様に、「Trojan.JS.Agent」が過半を占め、78.52%に達した。これは、主にWordPressの脆弱性によってWebサイトに埋め込まれるトロイの木馬で、攻撃者が用意したJavaScriptを別のサーバから読み込み、実行するというもの。検出には「IIJセキュアWebゲートウェイサービス」を用いた。

電子メールによる攻撃では、「Trojan-Downloader.MSOfiice.Sliqy」や「Email-Worm.Win32.Mydoom」を多く検出した。これも2018年6月と同様な傾向。いずれもメールの添付ファイルとして拡散する。

前者には、拡張子が「.iqy」のファイルが添付されている。これは、ExcelのWebクエリを定義する際に使うファイル。Webサイトのテーブルを取り込むWebクエリの機能を悪用して、Webサイトからマルウェアをダウンロードする。電子メールによる攻撃については「IIJセキュアMXサービス」で検出した。

公衆無線LANサービスに用心

2018年7月は西日本を中心に豪雨に見舞われるなど、自然災害の発生頻度が高かった。このような場合、被災者の安否確認や情報収集の手段として、公衆無線LANサービスが提供されることがある。無線LANビジネス推進連絡会が大規模災害発生時の公衆無線LAN無料開放に関するガイドラインを定めるなど、インフラも整いつつある。

IIJはこうしたサービスを悪用する攻撃に注意するよう呼び掛けている。

例えば、災害時には災害用統一SSIDが使用されることがある。そのときSSIDの「0」「1」「2」といった数字を、アルファベットの「O」「I」「Z」に入れ替えて、本物と類似した名前のSSIDを設定したアクセスポイントを設置する攻撃が存在する。ここに接続したクライアントの通信内容を盗み見る攻撃だ。

公式なアクセスポイントに接続する場合でも、災害時には利便性を優先して、WPAなどのパスフレーズを要求しないことがある。その場合、結果として通信が暗号化されないため、通信経路で情報が窃取される恐れがある。

災害時に開放される無線LANを利用する際には、暗号化されないHTTP接続時であれば、IDやパスワードなどの個人情報を入力しないようにすべきだ。

関連記事

最多のDDoS攻撃は「SYNフラッド」、CDNetworksが2018年第1四半期の動向を発表

最多のDDoS攻撃は「SYNフラッド」、CDNetworksが2018年第1四半期の動向を発表

シーディーネットワークス・ジャパン(CDNetworks)はセキュリティレポート「2018年第1四半期DDoS攻撃の動向と今後の見通し」を発表した。最も多く検出したDDoS攻撃は「SYNフラッド」で全体の42%。memcachedの脆弱(ぜいじゃく)性が公開された後は、これを突いた大規模なUDPフラッド攻撃を検知した。 memcachedをDDoS攻撃に使われないための基本的な心掛け

memcachedをDDoS攻撃に使われないための基本的な心掛け

連載「OSS脆弱性ウォッチ」では、さまざまなオープンソースソフトウェアの脆弱性に関する情報を取り上げ、解説していく。今回は、memcachedを用いたDDos攻撃について詳しく見ていきます。 2018年のサイバーセキュリティ脅威はどうなる?

2018年のサイバーセキュリティ脅威はどうなる?

2018年は前年に引き続き、ランサムウェアやIoTを用いた攻撃の脅威がそのまま残るというのが各社に共通する予測です。2018年はサプライチェーン攻撃や仮想通貨に関連した攻撃、ビジネスメール詐欺(BEC)が拡大する可能性があります。AIを利用した新種の攻撃を示唆するセキュリティ企業もありました。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Webアクセス時に検出したマルウェアの種類(出典:

Webアクセス時に検出したマルウェアの種類(出典: