米陸軍研究所と大学の研究者チーム、サーバのIPアドレスを隠蔽するプロアクティブ防御技術を開発:SDNで仮想IPアドレスを動的に変更

米陸軍研究所とニュージーランドのカンタベリー大学、韓国の光州科学技術院の研究者から成るチームが、SDNによる「Moving Target Defense(MTD)」技術の開発に向けた研究を進めている。目的はサーバの仮想IPアドレスを攻撃者が発見する確率を下げることだ。

米陸軍研究所は2018年9月6日(米国時間)、同研究所、ニュージーランドのカンタベリー大学、韓国の光州科学技術院から成る研究者のチームが、SDN(Software Defined Network)による「Moving Target Defense(MTD)」技術の開発に向けた研究を進めていることを明らかにした。Moving Target Defenseは、「標的を動かすことによる防御」を意味する。

研究者チームによれば、「従来は、サイバー攻撃者が時間をかけて準備、計画後、実行に移ることに対し、防御対策は受け身になっていた」とのこと。このような認識から、プロアクティブな対策技術としてMTDに取り組んでいるという。

研究者チームは「MTDの考え方は、到達可能かつ悪用可能な脆弱(ぜいじゃく)性を含む、攻撃対象となる領域(アタックサーフェス)を動的に変更することで、攻撃者の混乱と攻撃の不確実性を高めるというものだ。MTDは、攻撃者が事前の偵察によって得た情報を役に立たないものにし、攻撃に関する判断を狂わせる」と説明している。

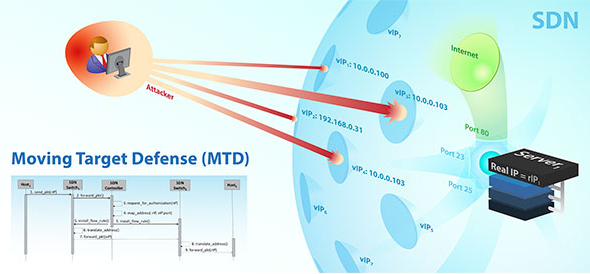

MTDの基本的な考え方は、「攻撃者に標的を見失わせるように、コンピュータのIPアドレスを頻繁に変更する」というもの。だが、このままではコストが高くつく。そこで研究者チームは、SDNを使用するアプローチを取った。コンピュータの実際のIPアドレスを固定したまま、仮想IPアドレスを頻繁に変更し、実際のIPアドレスをインターネットから隠すことが目的だ。

研究者がSDN技術を採用した理由は「同技術では、ネットワーク制御をネットワーク上の個々のデバイスではなく、中央コントローラーで行うことで、ネットワークポリシーをプログラミングによって動的に、効率良く管理できる」からだ。

MTD(Moving Target Defense)は、攻撃者を混乱させ、攻撃の不確実性を高める 攻撃者が標的システムの脆弱性を発見するには、時間やコンピューティングパワーなどのリソースをより大量に消費しなければならなくなる(出典:米陸軍研究所)

MTD(Moving Target Defense)は、攻撃者を混乱させ、攻撃の不確実性を高める 攻撃者が標的システムの脆弱性を発見するには、時間やコンピューティングパワーなどのリソースをより大量に消費しなければならなくなる(出典:米陸軍研究所)研究者チームは開発しているSDNを利用したMTD技術を「Flexible Random Virtual IP Multiplexing(FRVM:フレキシブルランダム仮想IP多重化)」と呼んでいる。

「FRVMでは、サーバの実IPアドレスを変えずに隠しておく。その一方で、仮想IPアドレスをランダムかつ短い間隔で変更する。このIPマッピング/再マッピング(多重化/多重化解除)をSDNコントローラーにまかせる」と研究者は説明する。

仮想IPアドレス変更の効果は高い

研究者チームは、このIP多重化(多重化解除)ベースのMTDをSDN環境で使用するためのアーキテクチャと通信プロトコルを考案した。また、さまざまなレベルのスキャン攻撃によって攻撃が成功する可能性を調べ、FRVMの効果を検証した。

研究者チームは、2018年8月に開催された第17回「Institute of Electrical and Electronics Engineers International Conference on Trust, Security and Privacy in Computing and Communications(TrustCom'18)」で、論文に基づき、FRVMの予備評価結果のプレゼンテーションを行った。

今回の研究では攻撃者がサーバの仮想IPアドレスを見つけ出す確率(ASP:Attacker Success Probability)を指標として、FRVMの効果を測定している。ASPの大小に影響する主な要素は3つあるという。「IPアドレス空間のサイズ」「攻撃者のスキャン回数」「防御側がIPアドレスを変更する頻度」だ。

単純な例でもFRVMの効果が分かる。例えばアドレス空間が500の場合、IPアドレスが固定されていれば、攻撃者のスキャン回数とASPが比例し、500回スキャンした時点で、ASPが1になる。つまり必ずIPアドレスが分かってしまう。FRVMを採用すると、スキャン回数が500に達した時点でもASPは0.63にとどまる。つまり攻撃が失敗する確率が37%残る。

次にアドレス空間のサイズを変えた場合の効果だ。IPv4でアドレス区間が約6万5000(例えば10.0.0.0/8などを指定した場合)とすると、全IPアドレスをスキャンした時点でASPは先ほどと同じ0.63だ。だがアドレス空間を約105万(例えば127.16.0.0/12)に広げ、約6万5000回アクセスした場合、ASPは0.1以下になる。1677万ならASPはほぼ0にとどまる。攻撃回数が変わらないなら、アドレス空間を拡張する効果が高い。

次に仮想IPアドレスをランダムに振ったサーバを5台置いたとき、そのうち1台のアドレスが見つかる確率だ。アドレス空間のサイズは約6万5000としたとき、FRVMを適用すると、固定アドレスと比較してASPが約4.99分の1に下がる。

研究者によると、研究の次のステップは、FRVMについて、システムセキュリティとパフォーマンスという相反する目標の両立状況を調べることだ。「MTD技術を実行することによるプロアクティブ防御は、セキュリティを高める半面、パフォーマンス面で副作用があるかもしれないからだ」(研究者)

関連記事

「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ

「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ

パスワードマネージャーなど、コンピュータセキュリティにとって重要な10以上のアプリケーションに、プロセス間通信を横取りする攻撃に対する脆弱(ぜいじゃく)性があることが分かった。 カリフォルニア大の研究チーム、古い医療システムの脆弱性を突く攻撃を警告

カリフォルニア大の研究チーム、古い医療システムの脆弱性を突く攻撃を警告

米カリフォルニア大学の研究チームが、病院の検査機器と医療記録システムの接続を攻撃することで、医療検査結果を簡単にリモートで変更できることを実証した。 SDNの理想と現実――ネットワーク運用でのSDNの現実的な活用法を考える

SDNの理想と現実――ネットワーク運用でのSDNの現実的な活用法を考える

本連載では、現実的な視点から、従来のネットワーク運用をいかにSDNによって改善できるのかを考えていきます。第1回では、SDNとそれに関連する技術についてあらためて整理します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ