「安全」なメールサーバは1%、デージーネットが調査:6つの安全条件から判定

デージーネットはメールサーバの安全性に関するレポートを発表した。「安全」と判断されたメールサーバは全体の1%にとどまり、61%に改善が必要という内容だ。暗号化通信やDNSSECへの対応が課題だとしている。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

デージーネットは2019年2月7日、メールサーバの安全性に関する課題の傾向や考察をまとめた統計レポートを発表した。

これは、同社が2017年1月〜2018年12月に205個のドメインに対して、メールサーバに対する同社のセキュリティチェックツール「MSchecker」を使って実施したセキュリティ診断の結果に基づいたもの。同社によると、メールサーバ全体の61%に改善が必要だとしている。

デージーネットでは、メールサーバを運用する上で、「メールの不正中継対策」と「DNSBL(DNSブラックリスト)の登録」の2つを必ず実施しなければならないとしている。

また、実施すべき対策としては、メール通信の暗号化(メール送受信時のSSL/TLS処理)や、SPF(Sender Policy Framework)チェック、DKIM(DomainKeys Identified Mail)チェックといった送信元ドメインの認証、送信元DNSの逆引きを挙げた。

さらに、DNSSEC(DNS Security Extensions)への対応を今後メールサーバに求められる対策としている。DNSSECは、DNSのデータ偽装を検知するための仕組みである。

DNSSEC対策を施していないサーバが98%

今回の同社の調査によると、必ず実施しなければならない2つの対策をしていないメールサーバの割合は、いずれも2%だった。

また、実施すべきとしている、メール通信の暗号化や、送信元ドメインの認証、送信元DNSの逆引きについて未設定だったメールサーバの割合は、それぞれ40%以上、25%、7%だった。さらに、DNSSECへの対応については98%が未設定の状態だった。

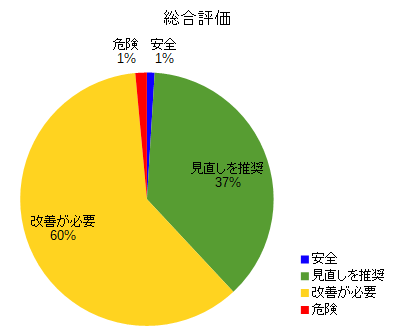

これらの内容の実施状況を基にデージーネットでは、「安全」「見直しを推奨」「改善が必要」「危険」という4段階でメールサーバを総合評価した。

「安全」と評価した基準は次の7つの対策を全て実施していた場合である。

- メールの不正中継対策

- SPFチェックまたはDKIMチェックのどちらか

- メール送信時のSSL/TLS処理

- メール受信時のSSL/TLS処理

- 送信元のDNS逆引き

- DNSSEC対応

- DNSBL登録

また、「見直しを推奨」の判断基準は、DNSSECへの対応とDNSBLの登録がどちらも実施されていないこと。「改善が必要」の判断基準は、SPFチェックとDKIMチェック、メール送受信時のSSL/TLS処理、送信元のDNS逆引きをいずれも実施していないこと。そして「危険」はメールの不正中継対策が実施されていないことである。

その結果、「安全」と判断されたメールサーバは全体の1%にすぎなかった。これに対して37%が「見直しを推奨」、60%が「改善が必要」、1%が「危険」と判断された。

40%の企業がメールでSSL/TLS処理の対策なし

デージーネットでは、メール送受信時のSSL/TLS処理について、Googleがメールの送受信時にTLS接続を必須にしたことで普及率が上がりつつあるとしている。それにもかかわらず40%以上の企業が対策をしておらず、メールの送受信時に暗号化処理をしないと企業の機密情報や個人情報の漏えいにつながる危険性があると警鐘を鳴らしている。

一方、DNSの応答が正式な発行元のデータかどうかを検証するDNSSECについては98%が対応しておらず、今後対策を進めていくべき課題だとしている。

DNSSECに対応していないと、利用しているDNSサーバの情報が改ざんされてしまった場合、接続したいサイトとは全く別のサイトへ誘導されるという被害を受けてしまう。

関連記事

脅かされるDNSの安全性

脅かされるDNSの安全性

インターネットの重要な基盤技術の1つであるDNSに対して新たな攻撃手法が公開され、その安全性が脅かされている。DNSにセキュリティ機能を提供するための技術であり、普及が進んでいるDNSSECについて、仕組みと運用方法を紹介する。(編集部) 脆弱なホストを狙った不正中継を見抜く

脆弱なホストを狙った不正中継を見抜く

猛威をふるったBlasterワーム。これが大流行したのは2003年でしたが、いまだにこのワームの痕跡はインターネット上に残っています。その理由の1つは、いまだにセキュリティパッチが適用されていないホストが残っていることにもあります。今回は脆弱なホストや設定ミスによって発生する「穴」への攻撃を見抜く方法を解説します(編集部)- 変わりゆく手法と意味、メールセキュリティの今を知る

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

メールサーバを4段階に総合評価した場合の比率(

メールサーバを4段階に総合評価した場合の比率( SPFチェックとDKIMチェックへの対応状況(

SPFチェックとDKIMチェックへの対応状況(