実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD FS構築編:AD FSを使ったSaaSとのSSO環境構築(5)(3/3 ページ)

» 2019年03月27日 05時00分 公開

[増田裕正,富士ソフト株式会社]

AD FSの機能追加

仮想マシン上にAD FSを構成します。サービスの構成時にActive Directoryドメインサービス(AD DS)との接続を行い、認証プロトコルの拡張を行います。

- 1:作業用PCから、[リモート デスクトップ接続]を使用し、”adfs001”にドメイン管理者として接続します

- 2:[adfs001]の[スタート]−[サーバー マネージャー]を選択し、[役割と機能の追加]を選択します

- 3:[開始する前に]で[次へ]を選択します

- 4:[インストールの種類]で[役割ベースまたは機能ベースのインストール]を選択し、[次へ]を選択します

- 5:[サーバーの選択]で[サーバー プールからサーバーを選択]選択し、[サーバー プール]からadfs001のFQDNを選択、[次へ]を選択します

- 6:[サーバーの役割]で[Active Directory Federation Services]を選択し、[次へ]を選択します

- 7:[次へ]−[次へ]と選択し、[確認]に遷移します

- 8:[必要に応じて対象サーバーを自動的に再起動する]を選択し、[インストール]を選択します

- 9:インストールが完了したら、[このサーバーにフェデレーションサービスを構成します。]を選択します

- 10:[ようこそ]−[次のいずれかのオプションを選択してください:]で[フェデレーション サーバー ファームに最初のフェデレーション サーバーを作成します]を選択し、[次へ]を選択します

- 11:[AD DS への接続]でドメイン管理者が登録されていることを確認し、[次へ]を選択します

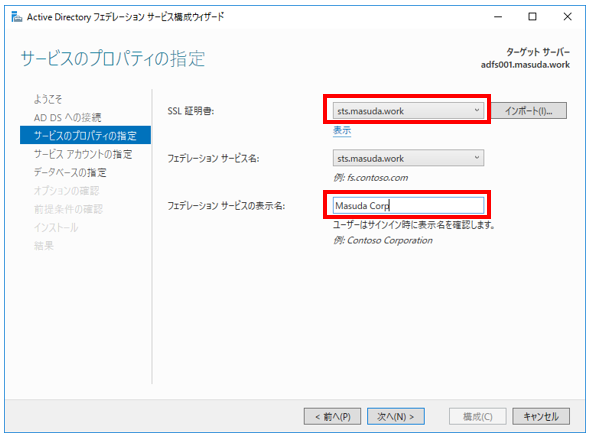

- 12:[サービスのプロパティの指定]の、[SSL 証明書:]に”証明書のインストール”でインストールしたSSL証明書を選択します

- 13:[フェデレーション サービス名:]にフェデレーションサービスのWeb画面に表示するサービス名(今回は“Masuda Corp”)を入力し、[次へ]を選択します

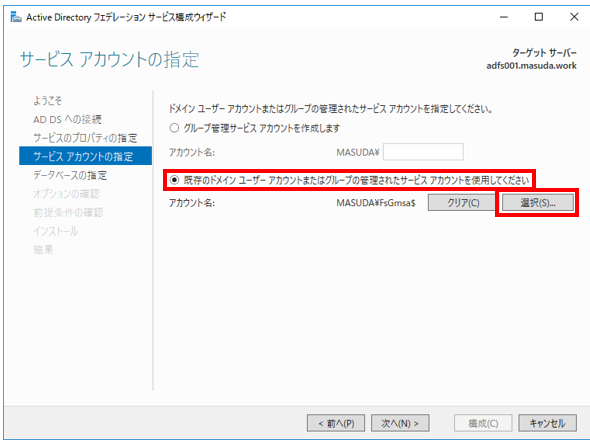

- 14:[サービス アカウントの指定]で、[既存のドメイン ユーザー アカウントまたはグループの管理されたサービス アカウントを使用してください]を選択し、[選択]を選択、“サービスアカウントの作成”で作成したサービスアカウント(今回は“FsGmsa”)を入力し、[次へ]を選択します

- 15:[データベースの指定]で、[Windows Internal Databaseを使用してサーバーにデータベースを作成します。]を選択し、[次へ]−[次へ]−[構成]を選択します

- 16:インストール完了後、Windowsを再起動します

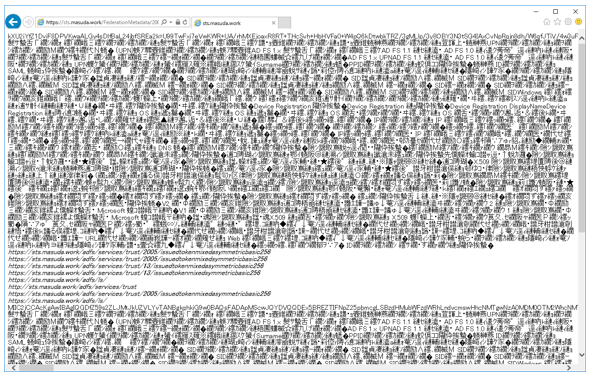

- 17:Webブラウザでhttps://<ADFSのFQDN(今回は“sts.masuda.work”)>/FederationMetadata/2007-06/FederationMetadata.xml”にアクセスし、ページが表示されることを確認します。Webブラウザが正しく文字コードを認識できないため、文字化けを起こしてしまいますが、ここでは、応答が返ってくることを確認します

- 18:[スタート]−[Windows システム ツール]−[コマンド プロンプト]を右クリックして、[管理者として実行]を選択します

- 19:コマンドプロンプトで、以下のコマンドを実行します

Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

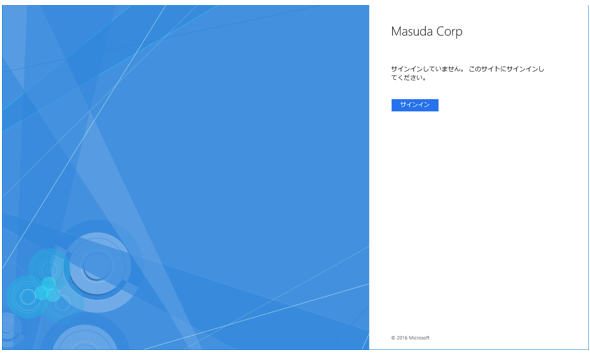

- 20:Webブラウザで“https://<ADFSのFQDN(今回は“sts.masuda.work”)>/adfs/ls/idpinitiatedsignon”にアクセスします

- 21:サインインページが表示されることを確認します

AD FSの条件付き認証設定

構成したAD FSに、条件付きの認証方式を設定します。今回は、iOS/Android端末からアクセスする場合と、社外ネットワークからPCでアクセスする場合に多要素認証を求めます。

デバイス登録サービスの設定

認証の第2要素として、デバイス認証を有効化するために、デバイス登録サービスを有効化します。

Windows Server 2012 R2までは、PowerShellのコマンドレットを使用し、デバイス登録サービスを有効化する必要がありましたが、Windows Server 2016では、AD FSの管理画面からUIベースでサービスの有効化が可能となりました。

- 1:作業用PCから、[リモート デスクトップ接続]を使用し、”adfs001”にドメイン管理者として接続します

- 2:[adfs001]で[スタート]−[Windows 管理ツール]−[AD FSの管理]を選択します

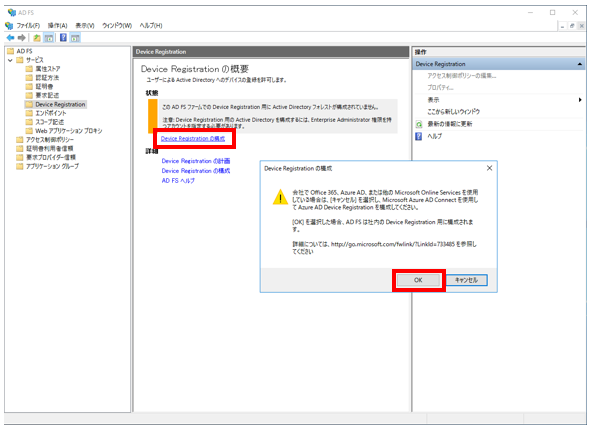

- 3:[AD FS]−[サービス]−[Device Registration]を選択します

- 4:[Device Registration の構成]を選択します

- 5:[Device Registration の構成]ダイアログが表示されたら、[OK]を選択します

- 6:作業用PCから、[リモート デスクトップ接続]を使用し、”adds001”にドメイン管理者として接続します

- 7:[adds001]で、[スタート]−[Windows 管理ツール]−[Active Directory ユーザーとコンピューター]を選択します

- 8:[<ドメイン名>]−[RegistratedDevices]が登録されていることを確認します

アクセス制御ポリシーと認証方法の作成

iOS/Android端末からアクセスした場合はデバイス認証、その他のOSで社外からアクセスした場合は証明書認証を利用し、多要素認証を構成します。

- 1:作業用PCから、[リモート デスクトップ接続]を使用し、”adfs001”にドメイン管理者として接続します

- 2:[adfs001]で[スタート]−[Windows PowerShell]−[Windows PowerShell]を選択します

- 3:[Windows PowerShell]で以下のコマンドレットを実行します

Set-ADFSAdditionalAuthenticationRule -AdditionalAuthenticationRules ' C:[Type == "http://schemas.microsoft.com/2012/01/devicecontext/claims/ostype", Value=~"(iOS)(Android)"] => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true"); C1:[type == "http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value = "http://schemas.microsoft.com/claims/multipleauthn" );'

- 4:[Windows PowerShell]で以下のコマンドレットを実行し、ルールが登録されていることを確認します

Get-ADFSAdditionalAuthenticationRule

次回は

今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築手順として、AD FSの構築を説明しました。次回以降は引き続き、WAP、Azure AD Connectの構築の手順を説明します。

著者プロフィール

増田裕正(Hiromasa Masuda)

富士ソフト MS事業部 フェロー

Microsoft関連の技術プロジェクトに数多く参画し、システムアーキテクトとして開発からインフラまで広範囲の技術領域に対応。日々進化するMicrosoft新技術領域において、最新技術の調査・検証を実施し、新ビジネス創出の推進に従事している。

関連記事

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Active Directory証明書サービス(AD CS)の構築手順を説明します。 実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Azure環境、Azure Active Directoryドメインサービス(AD DS)の構築方法を紹介します。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

スポンサーからのお知らせPR

SpecialPR

システム開発ノウハウ 【発注ナビ】PR

あなたにおすすめの記事PR

図表45 AD FSのサービス有効化確認

図表45 AD FSのサービス有効化確認