Microsoft、「Office 365 Advanced Threat Protection」で自動インシデント対応機能を提供開始:セキュリティ運用の負荷軽減に役立つ

Microsoftは、「Office 365 Advanced Threat Protection(ATP)」で自動インシデント対応機能の一般提供を開始した。メールの送受信やURLのクリックによって起こるセキュリティインシデント対応を自動化できる。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Microsoftは2019年9月9日(米国時間)、「Office 365 Advanced Threat Protection(ATP)」の「Automated Incident Response」(自動インシデント対応:AIR)機能の一般提供を開始したと発表した。

Microsoftによれば、今回の自動化機能をユーザー企業が設置したSIEM(Security Information and Event Management)などの既存の調査と対応のワークフローに適用すれば、セキュリティチームが効率よく効果的にインシデントに対応できるようになるという。

今日、セキュリティインシデントの調査と対応を担当するセキュリティチームは多忙であることが少なくない。なぜなら広範囲に分散した情報源から大量のアラートが送られてくるからだ。アラートごとに内容を読み取り、分析し、スコープを調査し、社内の情報資産に対する影響を評価し、被害を食い止めるために対応しなければならない。

その結果、迅速で効率的なインシデント対応が難しくなっている。アラートの量が多過ぎること、組織のデジタル資産が増え続けていることから、重要なアラートの一部に対して、適切なタイミングで対応ができていない可能性がある。今回のMicrosoftのソリューションはこうした問題意識から生まれた。

今回リリースされたAIR機能は、「自動調査」と「手動調査」という2つのカテゴリーに分かれている。

自動調査

自動調査機能は、アラートが発生したときに動作する。AIRでは次のようなシナリオに対応したアラートと「セキュリティプレイブック」(Microsoftの脅威保護の中核となるバックエンドポリシー)が用意されている。

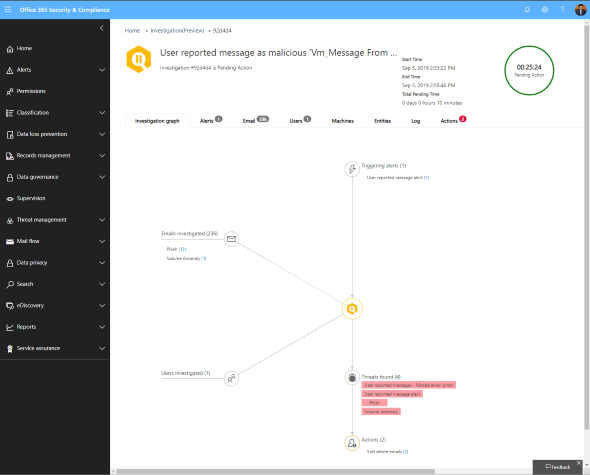

- ユーザーがフィッシングメールを報告した場合

ユーザーが、受信したメールをフィッシングメールとして報告すると、アラートを表示し、自動調査が始まる。

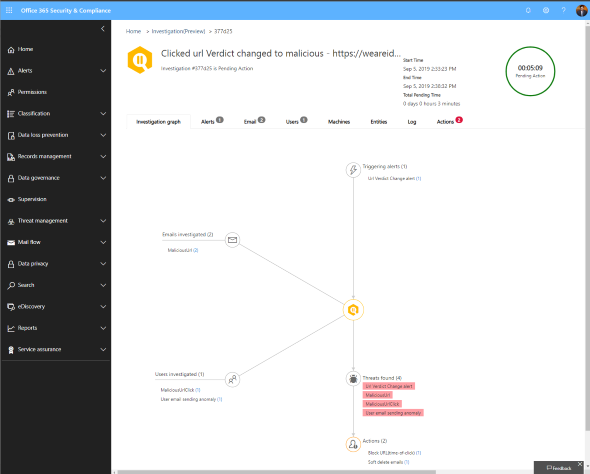

- ユーザーがあるリンクをクリックし、悪意のあるリンクだと判定された場合

ユーザーが特定のURLをクリックすると、「Office 365 ATP Safe Links(安全なリンク)」に照らして、URLを自動チェックする。デトネーション(悪意あるURLの識別)によって悪意あるリンクだと判断されると、アラートを発行する。

ユーザーがOffice 365 ATP Safe Linksの警告ページをクリックした場合も、同様にアラートを発行する。どちらの場合も、アラートを発行後、直ちに自動調査が始まる。

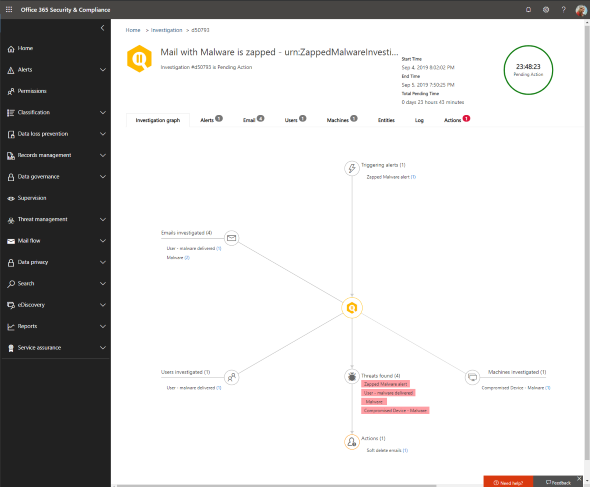

- ユーザーが受信したメール内にマルウェアを検知した場合

Office 365 ATPが、マルウェアを含むメールを検知するか、マルウェアゼロ時間自動削除(ZAP:Malware Zero-Hour Auto Purge)を実行すると、アラートが発生し、自動調査が始まる。

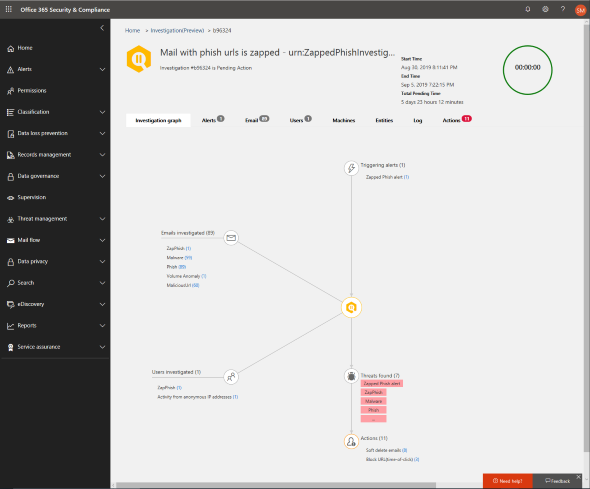

- ユーザーが受信したメールがフィッシングメールだと検知した場合

Office 365 ATPが、ユーザーのメールボックスに配送済みのメールをフィッシングメールだと検知した場合や、メールボックスに送られる前に自動削除(Phish ZAP:フィッシングメールZAP)されると、アラートが発生し、自動調査が始まる。

自動処理後の手動調査

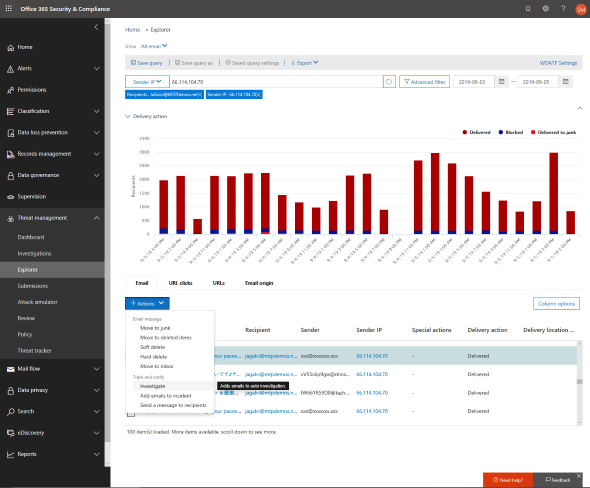

セキュリティチームは、任意のメールと関連コンテンツ(添付ファイルやURL)について、「脅威エクスプローラ」からいつでも自動調査を開始できる。

セキュリティプレイブックが実行のカギ

ここまでに挙げたシナリオでは、セキュリティプレイブック(プレイブック)に従って自動化機能が働く。脅威の封じ込めや軽減を目的として、包括的にアラートを調査し、推奨される一連のアクションを提供することが目的だ。

プレイブックは、組織内で送受信したメールと、関連のあるユーザーの不審な行動を関連付ける。メールの転送や委任、「Office 365 Data Loss Prevention(データ損失防止:DLP)」違反、不審なメール送信パターンなどのユーザー行動に対してフラグを立てる。

さらに「Microsoft Threat Protection」の方針に従って、プレイブックは、「Microsoft Cloud App Security」や「Microsoft Defender ATP」のシグナルや検知情報と連携する。

例えば、Microsoft Cloud App Securityで検知された異常が、プレイブックの一部として取り込まれる。またプレイブックは、必要に応じてMicrosoft Defender ATPとともに、デバイス調査を開始するように働く。

関連記事

Microsoft、「Microsoft Defender ATP」の「脅威および脆弱性管理」機能を正式リリース

Microsoft、「Microsoft Defender ATP」の「脅威および脆弱性管理」機能を正式リリース

Microsoftは、「Microsoft Defender Advanced Threat Protection(ATP)」の「脅威および脆弱性管理」機能の一般提供を開始した。企業におけるエンドポイントの脆弱(ぜいじゃく)性管理を容易にするという。 Microsoft、AzureでクラウドSIEMの「Azure Sentinel」を発表

Microsoft、AzureでクラウドSIEMの「Azure Sentinel」を発表

Microsoftは2019年2月28日(米国時間)、Microsoft Azureで、SIEMの「Microsoft Azure Sentinel」を発表した。他のクラウドやオンプレミスのデータも取り込め、機械学習を活用した統合分析が可能という。 Windows 10なら、Office 365ならこう守れる――Microsoft流“クラウドでセキュリティ”の具体的活用事例を紹介

Windows 10なら、Office 365ならこう守れる――Microsoft流“クラウドでセキュリティ”の具体的活用事例を紹介

日本マイクロソフトは2017年12月5日、同社のセキュリティソリューションに関する説明会を開催。激化するサイバー攻撃の現状を踏まえた上で、Microsoftの“知見”をどのようにソリューションとして具現化したのか。Windows 10やOffice 365で実現可能な、具体的な防御施策が紹介された。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ