VMware Cloud on AWSとネイティブAWSサービスの連携(1) AWSサービスによる違いと接続経路:連載:詳説VMware Cloud on AWS(8)(2/3 ページ)

VMware Cloud on AWSが稼働するVPC

VMware Cloud on AWSのベアメタルインスタンスが稼働するVPCは、VMwareによって管理される。そのため、顧客はこのVPCのAWSサービスをSDDCの仮想マシンから利用することはできない。VMware Cloud on AWSのインスタンスを提供する「Amazon EC2」、「VMware ESXi」 のブートデバイスや「R5.metal」インスタンスのvSANディスクを提供する「Amazon EBS」、vSAN暗号化のための鍵を提供する「AWS KMS」、vCenterやNSXのバックアップが保存される「Amazon S3」などを間接的に利用することになる。

例外としてこのVPCで顧客が利用できるサービスにDirect Connectがある。仮想インタフェース(VIF)を作成するまでは顧客アカウントのAWSマネージメントコンソールで行い、VPCにおけるVIFのアタッチ処理はVMware Cloud on AWSの管理画面から行う。

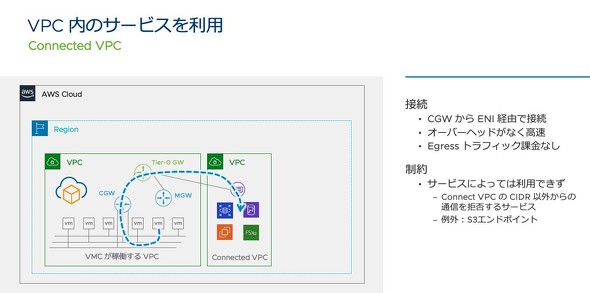

Connected VPC

Connected VPC(管理画面では「接続されたVPC」と表示)は、VMware Cloud on AWSのSDDCをデプロイする際に顧客が指定する顧客AWSアカウントのVPCである。ここで指定されたVPCは、SDDCのTier-0ゲートウェイから「Elastic Network Interface(ENI)」により接続される。

Connected VPCは、SDDCの仮想マシンからのネイティブAWSサービスの利用に最適化されている。ENIを通じたSDDCのTier-0ゲートウェイとConnected VPCの直接接続により、低遅延、広帯域が実現されている。また、この経路の通信はVPCからのEgressトラフィックとはみなされないため、トラフィック課金が不要というコスト的なメリットがある。

SDDCの仮想マシンからConnected VPCへのパケットは、S3のエンドポイントへの通信を除き、ソースIPアドレスやソースポートは変更されない。つまりConnected VPCにとってはVPCのCIDR以外のIPアドレスからの通信として扱われる。利用できるAWSサービスはこの制限に準じる。ちなみに2019年時点で、FSx for Windowsは同一VPCのCIDR以外からのアクセスを許可していなかった。つまり、SDDCの仮想マシンからの通信のソースIPアドレスはConnected VPCのCIDR以外のIPアドレスとなるため、FSx for Windows側で拒否されていた。なお、現在FSx for Windowsは同一VPCのCIDR以外からのアクセスも許可するようになり、この制限はなくなっている。

ENIによるConnected VPCとSDDCの接続は「PrivateLink」の仕組みに似ており、PrivateLinkの登場に先駆けて実装された。この接続はVPNと異なりパフォーマンスのオーバーヘッドがなく、低遅延、広帯域を提供する。また、VPCの外へのEgressトラフィックとはみなされないため、ENIにおける通信コストは無償となる。

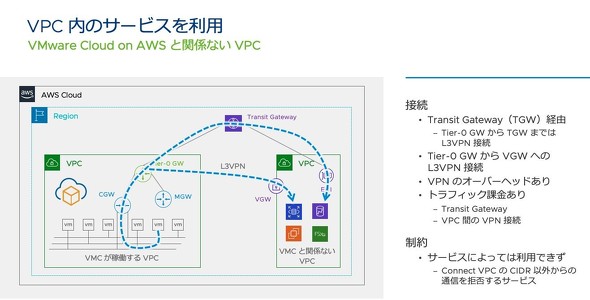

VMware Cloud on AWSと関連しないVPC

このケースでは、VMware Cloud on AWS におけるSDDC の仮想マシンからの通信は外部向けのElastic IPか、Tier-0ゲートウェイからのL3VPN、あるいはTGW経由となる。VMware Cloud on AWSと関連しないVPCにとっては、単純にVPCのCIDR以外からの通信となる。Connected VPCのケースと同様で、利用したいAWSサービスが、VPCのCIDR以外からのアクセスを許可する場合は利用可能である。VPCのCIDR以外からのアクセスを許可しないサービスは、同様にProxyサーバやSNATサーバで対応することとなる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ