DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由:特集:継続的に儲けるための「セキュリティバイデザイン」入門(3)

デジタルサービスの継続的な運用には、セキュリティ対策が欠かせない。「最初からアジャイルで作るのは難しい。既に何らかのシステムを持っているのだから、まずはその運用をどうするかを考えなければならず、OpsがDevよりも先になる」と述べるauカブコム証券の石川陽一氏の事例から、デジタルサービスのDevSecOpsに欠かせない「データ活用」の要点を探る。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

さまざまな企業や組織が保持し、重要だと認識しているはずの「データ」。だがそのデータをきちんと活用し、改善や次の意思決定に生かしているかというと疑問が残る。この状況を変えていくには、担当者の意思とそれを形にするツールの両方が必要だ。2019年に開催されたSplunkのイベント「SplunkLive! Tokyo 19」で、auカブコム証券(当時はカブドットコム証券)のシステム統括役員補佐、石川陽一氏(当時はシステムリスク管理室長)が、一連のいきさつを紹介し、DevSecOpsの実現に向けた道のりを紹介した。

DDoS攻撃を受けてあらためて感じた情報共有体制の重要性

auカブコム証券は、国内で早くからオンライン証券サービスを提供してきた企業だ。創立から20年以上を経て、約115万口座を預かっている。最近ではFinTechの一環としてAPI公開に力を入れており、API基盤刷新の際にはAmazon Web Services(AWS)を採用するなど、新たなIT基盤の構築も進めている。

そんな同社が「記録」や「データ」の重要性をあらためて認識したきっかけは、2017年6月29日に発生したDDoS攻撃だった。「検知してから約30分で復旧できたが、決して早い対応だったとは思っていない。もっと早く攻撃を止めて対応できたはず」と石川氏は振り返った。

DDoS攻撃が来たのは朝の9時2分。実はその6分前に、攻撃を予告する脅迫メールが届いていたが、存在に気付いたのは攻撃が発生した後、あらためて確認した時だった。

「DDoSが起こってサイトが閲覧しづらくなってみても、システム障害やネットワーク機器の障害が起きたのか、それとも攻撃なのかの見分けがつかない。もし最初から脅迫メールの存在を把握していれば、もっと早く対処できたかもしれない」(石川氏)

加えて当時は金融機関やWebサービスをターゲットにしたDDoS攻撃が国内外で増加しており、JPCERTコーディネーションセンター(JPCERT/CC)からもアラートが出ていた。こうした情報に気を配り、さらに「Webが死んでいる」という前提で顧客に通知する手段やその内容を吟味しておくなど、事前にケアしておくべきだったポイントは他にもあったそうだ。

「対策本部を立ち上げて役員はじめ関係者が集合するのはいいが、ホワイトボードに状況を書き入れていっても情報が多々流れるし、慌ただしい中ではなかなか状況が分からない。ちょうど社内ポータルを入れ替えたところだったので、すぐにそれらをデジタル化することにした。また午後には、顧客や親会社、金融庁、メディア、警察といったさまざまなステークホルダーとどんな対外コンタクトを取るかを可視化し始めたが、これももっと使いやすいものを入れて用意しておけばよかった」と石川氏は振り返った。

一連のDDoS攻撃対応を経て、特に弱いと感じたのは平時からの情報共有体制だったという。「経済産業省のサイバーセキュリティ経営ガイドラインの3原則に示されている通り、リーダーシップがあるかどうか、ビジネスパートナーなど自社以外の関係者へ配慮しているかどうかといった事柄に加え、平時からのコミュニケーションや情報共有ができているかどうかが大事だと感じた。いざ、ことが起きてみると、チーム内での情報共有はもちろん、コールセンターなどIT部門以外の部署も含め、全社で1つのチームとして動けるかどうかが課題と感じた」(石川氏)

適材適所でツールを組み合わせ、企業活動を見える化

こうした出来事もきっかけの一つとなり、同社は、コンサルタントの三井伸行氏のアドバイスを仰ぎながら、トヨタ流マネジメントシステム(TMS)を取り入れて全社的な改善活動に取り組んでいる。

例えば、人の動きや従業員それぞれが持つ形式知・暗黙知の見える化に取り組んだり、仕事の内容を分析して無駄な時間がないかどうかを確認したり……その中で石川氏は、「ここでもあらためて記録と分析の大切さを認識した」と述べた。どんな仕事にどのくらい時間を使ったか、Office 365上でどんなアプリをどのくらい使ったかを「Toggl」で記録することで、「どんなタスクに時間を使っているか」をチーム全体で見える化していったという。

この結果、例えば「会議が長過ぎないかどうか」「報告書ばかり作っていないかどうか」、あるいは「当初思った通りにできているか、そうでないか」といったことが分かるようになってきた。「チーム内の活動をカテゴリー分けして見えるようにしたところ、勉強会などの『共有』に関する活動が極端に少ないことが分かったため、来月の行動に生かすといったことができるようになった」(石川氏)

さらに、全体として「この作業を先にこなすことで、全体の所要時間をもっと短縮できるのではないか」といった最適化に向けた提案もできるようになったという。

そしてこの時期から、サイバー攻撃、特に標的型攻撃のリスクが高まってきたことを踏まえ、ログの統合管理にも着手した。

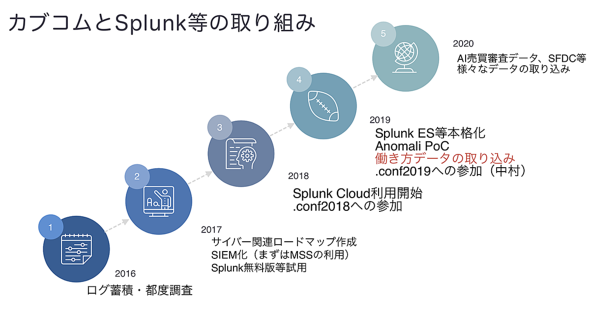

ただ、ログを集めるといっても時間がかかるし、「どういう観点で集めるべきか」もポイントとなる。そこで当初採用したマネージドサービスによるSIEM(Security Information and Event Management)運用に加え、Splunkの無料版を導入。2018年から正式にSplunk Cloudを導入し、さらに2019年にはSplunk Enterprise Securityを採用して本格的に活用を始めたところだ。

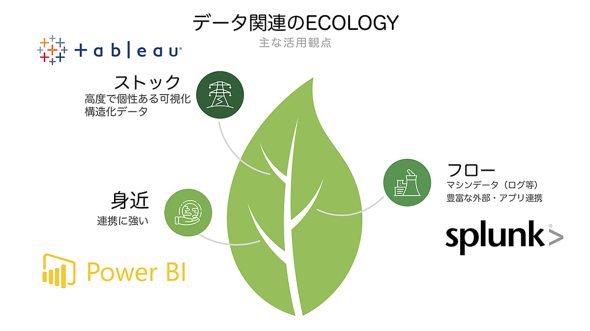

当初は紙や付箋、ホワイトボードといったアナログな手法から始めた見える化だが、TableauやSplunkといったツールを適材適所で活用して組み合わせている。具体的には「ストックの高度な可視化としてのTableau、非構造化データも扱いやすいフローとしてのSplunk、身近なPower BIという3種類のツールを組み合わせることが、通常業務を回す上でも、データの可視化にいいと思っている」(石川氏)

働き方改革とセキュリティ、2つの軸でデータ活用

auカブコム証券におけるSplunk Cloudの活用法は主に2つある。

1つ目は、前述の働き方改革・改善だ。「働き方を人やタスクごとに可視化し、今何をしているかを見えるようにした」(石川氏)。残業や定型業務・非定型業務の比率、年間を通して見たときの繁忙期、タスクとタスクのつながりといったさまざまな情報を収集し、可視化している。

「こうしたデータの見える化によって、人の動きの理解が進み、上からうるさく言わなくても、データを見てどのように行動すべきかが分かるようになった」と石川氏は述べ、これもデータ活用法の一つだとした。

意思決定や議論の在り方にも、データは影響を及ぼしている。「何か会議をしようとなると、つい、いっぱい資料を作ってしまいがちだ。それよりも、とにかくデータをたくさん見られるようにしておいて、そこから議論するとブレが少なくなるのを体感している。データを見て本質的な議論を行うという動きを、他部署にも推進している」(石川氏)

2つ目の活用法がサイバーセキュリティ対策で、どのようなサイバー攻撃があるかを見える化し、経営層も含めた会議の中で、見てすぐに分かる状態にまとめているという。

取り組みの中で石川氏が注目しているのが、DevOpsならぬ「OpsDev」の中に、Sec、すなわちセキュリティを自然に入れ込んでいくアプローチだ。石川氏は、アスタリスク・リサーチの岡田良太郎氏によるOpsとDevの関係図を示しながら、「最初からアジャイルで作るのは難しい。既に何らかのシステムを持っているのだから、まずはその運用をどうするかを考えなければならず、OpsがDevよりも先になる。そして、OpsDevの最初の段階におけるモニタリングや集約・分析といった部分がSplunkにできることであり、ひいてはセキュリティの面からOpsDevを支えることができるのではないか」と述べた。

auカブコム証券ではSplunk Enterprise Securityに、オンプレミスのシステムのログに加え、AWSやOffice 365のログをどんどん取り込んでいる他、入退室など物理的な施設のログも統合していく方針だ。そして、悪意あるWebサイトやマルウェアの情報を集約した外部の脅威インテリジェンスと付き合わせることで、「ログの中に脅威に該当するものがないか」を、少人数でも効率的に確認し、運用できる仕組みを整えているそうだ。

この時、Splunk Enterprise Securityに用意されている画面を活用することで、アカウント管理の不備や異常値、インシデントのレビューなどが見つけやすく、やりやすくしているという。

「攻撃者はわれわれが予防策を採っていることを分かった上で、それを避けながら攻撃してくるため、高度化の流れは止まらない。攻撃者同様、守る側もAIを使っていかないといけないし、MITREのATT&CKフレームワークの活用も重要だ」(石川氏)。そして、Splunkにはこのフレームワークを接続するモジュールがあり、攻撃者の戦術に相当する動きがあるかないかを探してくれると付け加えた。

今後も、より多くの脅威情報やインディケーターを入れ込んでいき、半自動的に脅威の有無を探してくれる仕組みを検証しながら整えていく方針だ。

データを生かすも殺すも自分次第

現在、インシデント「レスポンス」ではなく、「レディネス」と定義した「k.CSIRT(KABU.COM Cyber Security Incident Readiness Team)」という組織的な対応態勢を整え、他部署も巻き込みながら、従業員教育に力を入れているというauカブコム証券。Splunkに取り込んで作成したレポートを分野ごとにばらして関係者ごとにストックし、役立てる活動も始めているという。

データを集め、分析し、生かすという取り組みを少しずつ進めてきたauカブコム証券だが、「今後もまだまだSplunkを活用できる分野はたくさんある」と石川氏。データは目の前に転がっているのだから、ベンダーやIT部門任せにするのではなく、自分で試して理解を深め、見える化だけでなく「触れる化」していくべきだと同氏はいう。

何より「人の知恵を生かさないことが最大の無駄」と石川氏。データを生かすも殺すも、企業次第だと呼び掛け、講演を締めくくった。

特集:継続的に儲けるための「セキュリティバイデザイン」入門

デジタルテクノロジーをあらゆる業務に活用して生産性や創造性を向上させ、自社の価値を高めていくDX(デジタルトランスフォーメーション)の流れが確実に広がっている。一方で、デジタルディスラプションの焦りから短絡的なサービス開発に走った結果が、昨今の報道を賑わし始めている。せっかく開発したデジタルサービスが、脆弱性を残していて情報漏えいを起こしたり、ユーザーのプライバシーを侵したりするようなものでは、自社の価値を下げ、大きな損害を生む結果になっているのは周知の通りだ。近年の複雑化、多様化するサイバー攻撃を迎え撃つセキュリティ対策は、迅速なサイクルを回す開発が求められるDXの阻害要因になるのではという意見もある。その中、DXとセキュリティの両立に有効なのが「セキュリティバイデザイン」だ。では、企業がセキュリティバイデザインに取り組む上で、どのような課題があるのか。コンテナ、マイクロサービス、サーバレス、そしてアジャイル/DevOpsといった、DX時代に求められる技術や手法を駆使した現在の開発では、どのようなセキュリティバイデザインが求められるのか――技術面を中心に、継続的にもうけるための「セキュリティバイデザイン」の入り口を紹介する。

関連記事

何が違う? 何が必要? マイクロサービス/サーバレス時代のセキュリティ

何が違う? 何が必要? マイクロサービス/サーバレス時代のセキュリティ

従来のモノリシックなアーキテクチャに代わって着目されている「マイクロサービス」や「サーバレス」。これらの新しいアーキテクチャについて、セキュリティの観点からどのようなことに留意すべきなのだろうか。 リクルートテクノロジーズ竹迫良範氏が講演、IoT時代に求められる、セキュリティも含めた品質保証の取り組みとは

リクルートテクノロジーズ竹迫良範氏が講演、IoT時代に求められる、セキュリティも含めた品質保証の取り組みとは

@ITは2019年11月19日、「@IT ソフトウェア品質向上セミナー 2019 冬〜不確実性が高まるDX時代のソフトウェアテスト/品質保証はどうあるべきか」を開催した。本稿では、リクルートテクノロジーズ 執行役員の竹迫良範氏の特別講演「IoTプロダクトの品質とセキュリティテスト、未知の脅威に対応する開発体制とは」の模様を要約してお伝えする。 国防総省がKubernetesとIstioでDevSecOps基盤を構築、「ウォーターフォール文化を変える」

国防総省がKubernetesとIstioでDevSecOps基盤を構築、「ウォーターフォール文化を変える」

2019年11月にCloud Native Computing Foundation(CNCF)が米サンディエゴで開催したイベント「KubeCon+CloudNativeCon North America 2019」では、米国防総省がKubernetesの広範な採用を進めていることを明らかにした。

Copyright © ITmedia, Inc. All Rights Reserved.

auカブコム証券 システム統括役員補佐 石川陽一氏

auカブコム証券 システム統括役員補佐 石川陽一氏