TLS 1.3を採用しSSL 3.0を禁止に IPAが「TLS暗号設定ガイドライン」の第3版を公開:「順守項目だが設定が難しいサーバ」のために「推奨項目」を追加

IPAセキュリティセンターは、WebサーバでのTLS暗号設定方法をまとめた「TLS暗号設定ガイドライン」の第3版を公開。暗号技術評価プロジェクトのCRYPTRECが記載内容を第2版から全面的に見直した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

独立行政法人 情報処理推進機構(IPA)セキュリティセンターは2020年7月7日、WebサーバでのTLS暗号設定方法をまとめた「TLS暗号設定ガイドライン」の第3版を公開した。2015年以降のSSL(Secure Socket Layer)/TLS(Transport Layer Security)通信の規格化とサポートの状況を踏まえ、「2020年3月時点でのTLS通信を利用した安全性と相互接続性のバランスを考慮した」としている。

IPAはこれまで「SSL/TLS暗号設定ガイドライン」として、2015年5月に第1版、2018年5月に第2版を公開してきた。第2版の発行後には、記載内容に大きく影響するSSL/TLS通信の規格が策定された。例えば、TLS 1.3の発行(RFC 8446)や、SSL 3.0の禁止(RFC 7525)、ChaCha20-Poly1305の追加(RFC 7905)、RC4の禁止(RFC 7465)などだ。

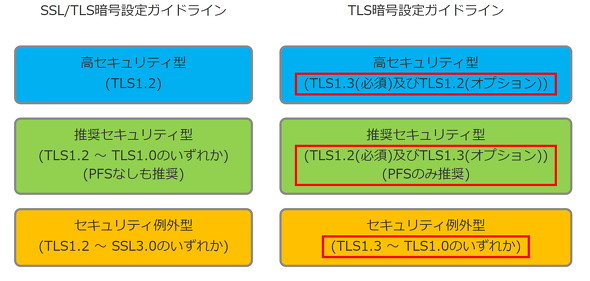

そこで暗号技術評価プロジェクトであるCRYPTREC(Cryptography Research and Evaluation Committees)が記載内容を全面的に見直し、第3版を発行した。なお、第3版の発行を機に、ガイドラインの名称を従来の「SSL/TLS暗号設定ガイドライン」から「TLS暗号設定ガイドライン」に変更した。

「TLS暗号設定ガイドライン」第3版の特徴

第3版の特徴は、大きく分けて次の3つ。

1つ目は、TLS通信で実現すべき安全性と必要となる相互接続性とのトレードオフを考慮した「高セキュリティ型」「推奨セキュリティ型」「セキュリティ例外型」という3つの設定基準を提示したこと。

高セキュリティ型は、特にセキュリティが重要視されるシステムに向けた設定で、安全性を優先してTLS通信をする。

推奨セキュリティ型は、一般的な利用形態を想定した設定で、例えば電子行政サービスや金融サービス、電子商取引サービスを提供する場合などだ。

セキュリティ例外型は、推奨セキュリティ型への移行完了までの暫定運用を想定した設定。安全性よりも相互接続性をやむなく優先させてTLS通信をする場合に限って採用するもので、IPAは、「標準的な安全性水準を満たしていないプロトコルバージョンや暗号を使うリスクを認識する必要がある」としている。

2つ目は、設定基準に対応するプロトコルのバージョンとサーバ証明書、暗号スイートの詳細な要求設定を示した点。

3つ目は、要求設定に基づいてサーバを設定する際に、それを支援するチェックリストと参考ガイドを用意したこと。

「順守項目だが設定が難しいサーバ」のために「推奨項目」を追加

第3版の大きな変更点は、TLS 1.3の採用とSSL 3.0の禁止に伴って、一段高い安全性を各設定基準に要求したことだ。第2版の高セキュリティ型ではTLS 1.2を採用していたのに対して、第3版の高セキュリティ型ではTLS 1.3を必須とし、TLS 1.2をオプションとした。

そして第3版は、第2版までの必ず満たさなければならない「順守項目」に加えて、安全性をより高めるために満たすことが望ましい「推奨項目」を追加した。この点についてIPAは「サーバによっては順守項目であるにもかかわらず、その通りに設定できない事例が多数ある。こうしたケースを推奨項目に位置付けた」としている。

関連記事

PowerShellギャラリーにおけるTLS 1.0/1.1サポート廃止の影響は?

PowerShellギャラリーにおけるTLS 1.0/1.1サポート廃止の影響は?

公式ドキュメントや公式ブログのコマンドライン通りに入力したにもかかわらず、「PowerShellギャラリー」からモジュールをインストールしたり、更新したりできないといったトラブルをここ数カ月の間で経験した方はいないでしょうか。恐らくその原因は、PowerShellギャラリーにおける「TLS 1.0/1.1のサポート廃止」に関係しています。 新型コロナウイルス感染拡大に伴うWindowsサポート期限の延長について

新型コロナウイルス感染拡大に伴うWindowsサポート期限の延長について

Microsoftは2020年5月にサポート終了を迎える「半期チャネル(SAC)」のWindowsについて、「2020年11月」までサポート期限を延長することを発表しました。また、2020年7月に予定されていた「Azure IoT Hub」でのTLS 1.0/1.1のサポート廃止も無期限の延期としました。 SSL/TLS証明書の「不正発行」を防ぐ多視点ドメイン検証、Let's Encryptが開始

SSL/TLS証明書の「不正発行」を防ぐ多視点ドメイン検証、Let's Encryptが開始

SSL/TLS向けのサーバ証明書を無料で発行している認証局「Let's Encrypt」は、BGPの乗っ取りのような攻撃に対抗するため、多視点ドメイン検証を開始した。証明書の不正発行につながる攻撃を抑え込む役に立つという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

従来の暗号設定ガイドラインとの差異(出展:

従来の暗号設定ガイドラインとの差異(出展: