サイバー戦争に巻き込まれないための、私のパソコン防衛術:あなたのWindowsが狙われている

情報処理推進機構(IPA)などによると、再びマルウェアの感染が拡大しているという。年々、マルウェアの手口は巧妙になっており、感染を防ぐのが難しくなってきている。それでも、基本的なセキュリティ対策を実施することで、感染の可能性を引き下げることは可能だ。マルウェアに感染しないための最低限の防衛策を解説しよう。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

自分のWindowsを守る方法

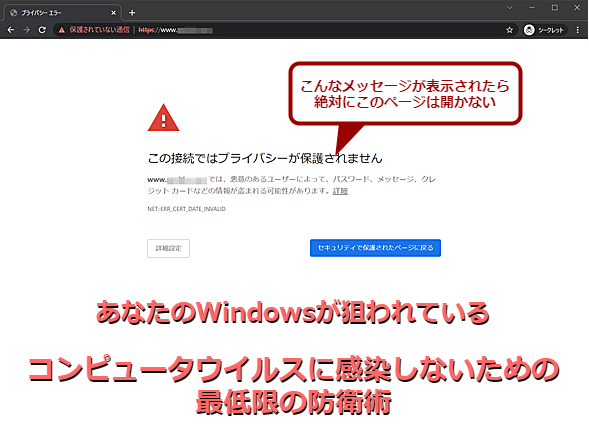

自分のWindowsを守る方法メールのリンク先やいつものブックマークを開いたら、Webブラウザでこのような画面が表示されたらどうする? [詳細設定]ボタンをクリックして、無理に開くのは危険である。悪意のあるWebサイトに誘導されていたり、いつものWebサイトが乗っ取りにあっていたりする可能性があるからだ。こうした日々の対策を行うことで、マルウェアの感染リスクを大幅に下げることができる。

独立行政法人情報処理推進機構(IPA)は、3月1日から8日までにマルウェア「Emotet(エモテット」に関する323件の感染被害の相談を受けたことを明らかにした。また、ESET(キヤノンMJ)が提供しているサイバーセキュリティ情報局のレポート「2021年12月 マルウェアレポート」によれば、2021年12月にはEmotetへの感染を狙ったメールが観測されており、Emotetのダウンローダーの1つである「DOC/TrojanDownloader.Agent」の検出数が、2021年7月の8倍以上に増えているとしている。

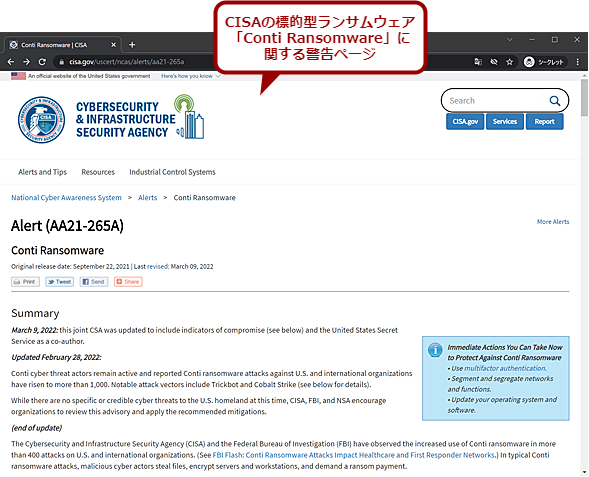

ランサムウェアも猛威を奮っており、米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(Cybersecurity and Infrastructure Security Agency:CISA)などが、標的型ランサムウェア「Conti Ransomware」に関して警告を発している(CISAの警告「Alert (AA21-265A)」参照のこと)。

CISAのランサムウェアに関する警告ページ

CISAのランサムウェアに関する警告ページ米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁が、標的型ランサムウェア「Conti Ransomware」の感染が増えているという警告を行っている。

マルウェアの中には、感染した自身のPCだけでなく、そのPCを踏み台にして周辺のPCに感染を広げるものもある。

会社のPCは、ファイアウォールやメールサーバなどで組織的に防衛されているかもしれないが、自宅のPCは、組織の管理外となり、自身で守る必要がある。こうしたPCをリモートワークで使うと、そこを入り口に会社のPCに感染を広げてしまう危険性もある。

感染したPCを踏み台にするマルウェアは、個人個人が注意することで感染の拡大を防げる可能性がある。これまでも「マルウェアに感染しないための方法」という記事は、あきるほど読んでいるかもしれないが、もう一度、じっくりと読んでいただき、実践していただきたい。

ただし、これを守ったからといって完全にマルウェアの感染を防げるわけではない、ということも肝に銘じてほしい。あくまでも感染率を下げるための方法であり、いつでも感染の可能性があるので、感染した場合の対処方法を検討しておくことも忘れないようにしよう。

Windows Updateを定期的に実行

マルウェアは、Windows OSやMicrosoft Officeなどの脆弱(ぜいじゃく)性を悪用して感染することが多い。既に明らかになっている脆弱性の多くは、Microsoftから提供される更新プログラムを適用することで解消できる。それには、定期的にWindows Updateを実行し、更新プログラムをタイムリーに適用することが重要だ。

Windows 10/11では、Windows Updateによってバックグランドで更新プログラムの適用が行われるため、それに任せている人も多いと思う。しかし、Windows Updateによる自動更新には時間がかかり、 Microsoftの公式ブログであるWindows IT Pro Blogの「Achieve better patch compliance with Update Connectivity data」によれば、「更新プログラムを正常に適用するためには、PCの電源を入れて、Windows Updateに最低2時間の連続接続、合計で6時間の接続時間が必要である」としている。

会社で利用しているのであれば、条件を満たすのはそれほど難しくないかもしれない。しかし、リモートワークで利用する自宅のPCとなると、場合によっては条件を満たすために何日もかかってしまうかもしれない。

安全性を高めるためには、Windows Updateを「手動」で定期的に実行し、更新プログラムの適用を行う必要があるだろう。

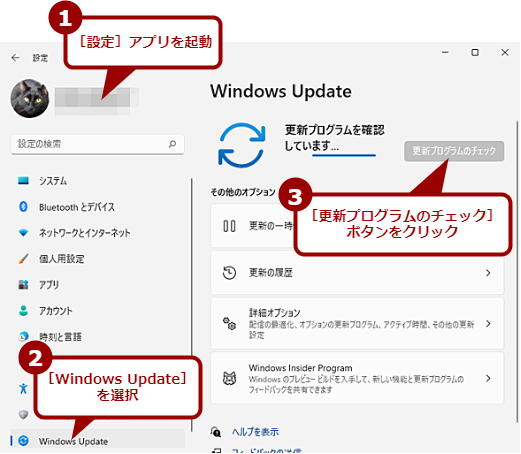

それには、Windows 10なら[Windowsの設定]アプリを起動し、[更新とセキュリティ]−[Windows Update]画面を開いて、[更新プログラムのチェック]ボタンをクリックすればよい。Windows 11なら[設定]アプリを起動して、左ペインで[Windows Update]を選択してから、右ペインの[更新プログラムのチェック]ボタンをクリックする。

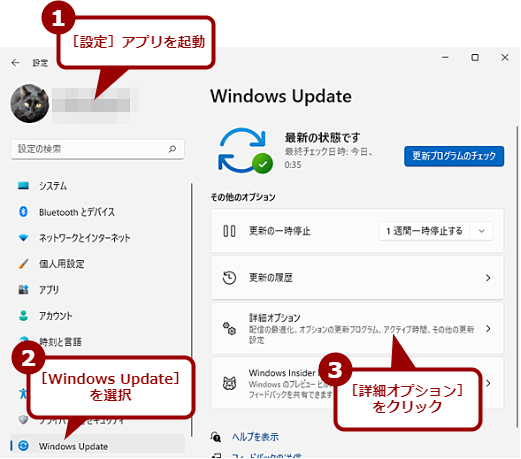

Windows Updateを手動で実行する

Windows Updateを手動で実行するWindows 11の場合、[設定]アプリを起動し、左ペインで[Windows Update]を選択、右ペインの[更新プログラムのチェック]ボタンをクリックすることで、更新プログラムの適用が行える。自動でも実行可能だが、継続的にPCを利用していないと、適用が完了するまで時間がかかる。

また、Windows Updateにより、更新プログラムのインストールが行われても、再起動が保留された状態では適用が完了した状態とはならない。インストールが完了したら速やかに再起動を行い、適用を完了しておこう。

アプリケーションの更新も忘れない

Microsoft OfficeやWebブラウザ、メールクライアントなど、普段利用しているアプリケーションも、脆弱性を解消するための更新プログラムが提供されている。

Microsoft Officeの場合、以下のように設定するとWindows Updateで更新プログラムの適用が可能だ。

- Windows 10: [Windowsの設定]アプリの[更新とセキュリティ]−[Windows Update]−[詳細オプション]にある「Windowsの更新時に他のMicrosoft製品の更新プログラムを受け取る」を「オン」にする

- Windows 11: [設定]アプリの[Windows Update]−[詳細オプション]の「その他のMicrosoft製品の更新プログラムを受け取る」のスイッチを「オン」にする

こうしておけば、余分な手間なく、Windows OSの分と一緒に更新プログラムの適用が行える。

Microsoft OfficeもWindows Updateの対象にする(1)

Microsoft OfficeもWindows Updateの対象にする(1)Windows 11の場合、[設定]アプリを起動し、左ペインで[Windows Update]を選択、右ペインの[詳細オプション]をクリックする。

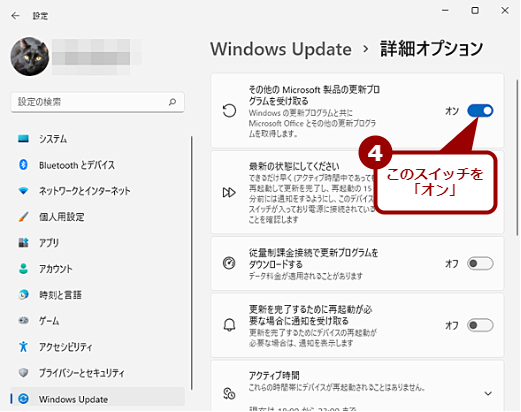

Microsoft OfficeもWindows Updateの対象にする(2)

Microsoft OfficeもWindows Updateの対象にする(2)[詳細オプション]画面の「その他のMicrosoft製品の更新プログラムを受け取る」のスイッチを「オン」にすると、Microsoft Officeなどの更新プログラムもWindows Update(Microsoft Update)で適用できるようになる。

Webブラウザやメールクライアントなどのアプリケーションは、個別に更新が必要になるので、アプリケーションを起動した際に更新プログラムの有無を確認するとよい。更新方法はアプリケーションによって異なる。ただ、[ヘルプ]メニューまたはリボンに更新を確認するメニューやボタンがあったり、[ヘルプ]−[<アプリケーション名>について]メニューを選択すると更新に関する画面が表示されたりすることが多い。

Windows Defenderのフルスキャンを定期的に実行

Windows 10/11には、デフォルトで「Windows Defender」と呼ばれるウイルス対策機能が実装されている。またPCベンダー製のPCでは、サードパーティー製のウイルス対策ソフトウェアがプリインストールされているケースもある。いずれにしても意図的に無効化していない限り、最低限のウイルス対策は行われている。

こうしたウイルス対策機能は、定期的にシステム内をスキャンし、ウイルスの存在をチェックするようになっている。ただ多くの場合、デフォルトでは全てのストレージ内をスキャンすることはなく、[Windows]フォルダや[ドキュメント]フォルダといった、よく利用される(危険性の高い)もののみをスキャンしていることが多い(スキャン時間の短縮などのため)。

そのため、場合によってはウイルスチェックから漏れてしまう危険性もある。そこで、定期的にシステム全体をスキャンする「フルスキャン」を実行するとよい。

Windows Defenderで定期的にフルスキャンを実行する方法は、Tech TIPS「Windows Defenderによるウイルスチェックをより完全に自動実行する方法【Windows 10/11】」を参照してほしい。他のウイルス対策ソフトウェアの場合は、各ソフトウェアのマニュアルなどで確認してほしい。

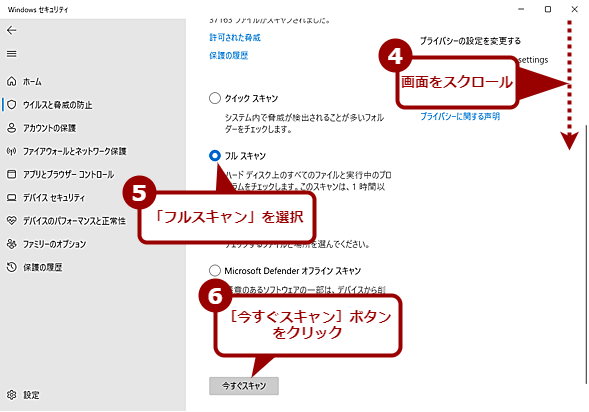

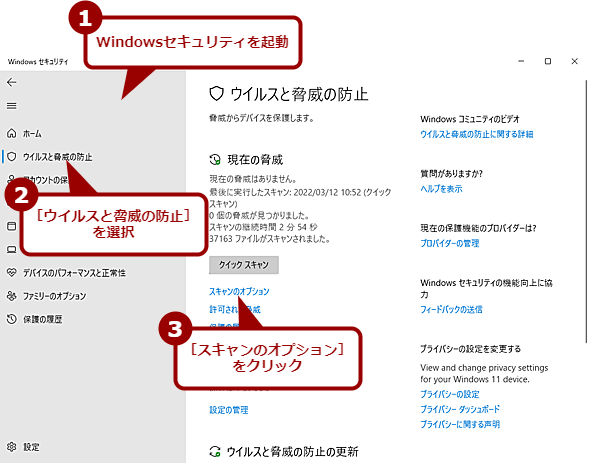

Windows Defenderのフルスキャンを実行する(1)

Windows Defenderのフルスキャンを実行する(1)[スタート]メニューで[Windowsセキュリティ]を選択して、[Windowsセキュリティ]を起動する。[Windowsセキュリティ]画面の左ペインで[ウイルスと脅威の防止]を選択、右ペインで[スキャンのオプション]をクリックする。

パスワード付きZIPファイルに注意

一般に「PPAP(Password付きZIPファイルを送ります、Passwordを送ります、Angoka(暗号化) Protocolの略)」と呼ばれるパスワード付きZIPファイルを使ってデータのやりとりを行っている場合は注意が必要だ。

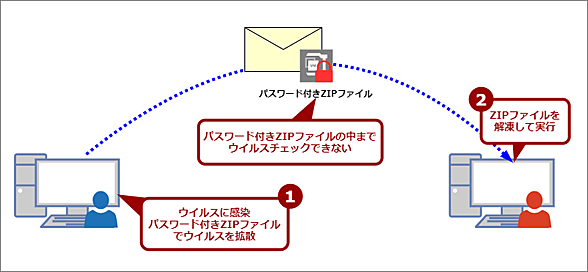

マルウェアの中には、ISPやGmailなどのメールサーバ上のウイルス対策システムをすり抜ける目的で、パスワード付きZIPファイルを利用するケースがあるからだ。

通常のZIPファイルならば、メールサーバ上のウイルス対策システムでZIPファイルを解凍、ZIPファイル内のファイルに対しても自動的にウイルスチェックが行える。しかし、パスワード付き(暗号化)ZIPファイルでは、ZIPファイルの解凍ができないため、ZIPファイルの中まではウイルスチェックが実行できない。

パスワード付きZIPファイルはウイルス拡散に悪用されている

パスワード付きZIPファイルはウイルス拡散に悪用されているパスワード付きZIPファイルは、メールサーバ上のウイルス対策システムでウイルスチェックが行えないため、ウイルスの拡散に悪用されるケースが増えている。受信側でパスワード付きZIPファイルを解凍、中身のファイルを実行すると、ウイルスに感染してしまう。そのウイルスがアドレス帳を悪用してウイルスの拡散を試みることで、被害が拡大している。

最近、再び流行しているEmotetも、悪意のあるマクロを付けたWordやExcelのファイルをパスワード付きZIPファイルにして、メールで送付することで、ウイルス対策ソフトウェアによる検知を逃れ、感染を広げているという。

最近では、パスワード付きZIPファイルが添付されたメールをブロックするなど、PPAPを全面的に禁止している企業も増えてきている。こうしたマルウェアが流行していることも背景にある。

パスワード付きZIPファイルでのデータのやりとりは避け、オンラインストレージを利用するなど別の方法でファイルを送るのが望ましい(オンラインストレージを利用したファイルの転送方法は、Tech TIPS「『パスワード付きZIP』廃止、じゃあどうすりゃいいのか(OneDrive編)」「【Googleドライブ編】『パスワード付きZIP』廃止、じゃあどうすりゃいいのか」参照のこと)。

Word/Excelのファイルを開いた際に[コンテンツの有効化]ボタンをクリックしない

Word/Excelファイルのマクロを悪用したマルウェアも依然として猛威を振るっている。悪意のあるWord/Excelファイルを、パスワード付きZIPファイルにしてからメールで送付し、ファイルを開くように誘導する。Word/Excelファイルを開くと、マクロが実行され、マルウェアを攻撃者のサイトからダウンロードする、という手口が一般的だ。

ただ、デフォルトの設定のWord/Excelなら、マクロが含まれたWord/Excelファイルを開いても、即座にマクロが実行されるわけではない。Word/Excelに表示される[コンテンツの有効化]ボタンをクリックしなければ、マクロは実行されない。

知り合いのメールアドレスから送付されたファイルであっても、メールアドレスが不正に利用されている可能性があるので、[コンテンツの有効化]ボタンが表示された場合は、そのファイルは破棄した方がよい。

実際に送付元とデータのやりとりをしているような場合は、マクロが含まれないデータを再送してもらうように要求しよう。

![[コンテンツの有効化]ボタンは絶対にクリックしない](https://image.itmedia.co.jp/ait/articles/2203/17/wi-winsec09.png) [コンテンツの有効化]ボタンは絶対にクリックしない

[コンテンツの有効化]ボタンは絶対にクリックしないメールなどに添付されたWord/Excelファイルを開いた際に、[コンテンツの有効化]ボタンが表示されたら、速やかにファイルを閉じること。[コンテンツの有効化]ボタンをクリックすると、ファイルに含まれるマクロが実行され、ウイルスに感染する危険性があるからだ。画面は、IPAの「『Emotet(エモテット)』と呼ばれるウイルスへの感染を狙うメールについて」に掲載されている画面例をもとに編集部で作成したもの。

メール内のURLリンクはクリックしない

AmazonやJR東日本の予約サービス「えきねっと」、クレジットカード会社などをかたって、マルウェアのダウンロードを誘導したり、個人情報を詐取したりするフィッシングメールも増えている。実際、筆者個人のメールアドレスで受信するメールの半分以上は、こうした迷惑メールで占められている。

以前は、本文の日本語がおかしいなど、明らかに迷惑メールだと判別できることが多かった。しかし、最近では実際に本物のサービス元が送っているメールをまるまるコピーしつつ、リンク先のみ不正なURLに変更するなど巧妙化している。メールの本文だけでは判別が難しくなっているので注意が必要だ。また送付元(Fromヘッダー)のメールアドレスも本物や本物に見えるようなものを使っているので、同じく判別が難しくなっている。

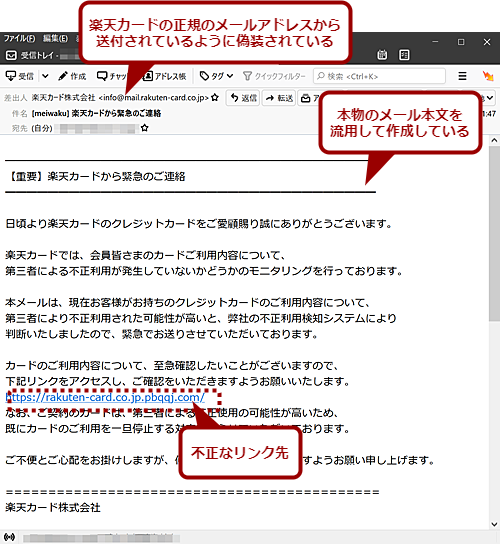

悪意のあるWebサイトに誘導するメール

悪意のあるWebサイトに誘導するメール実際にクレジットカード会社などが送付しているメールを悪用して、リンク先のみ変更した迷惑メールが増えている。この例では不正なリンク先が本文に露出しているので比較的分かりやすい。だが、HTMLメールを悪用して、表示されているURLと、実際のジャンプ先が異なるといったものもあるので注意が必要だ。

メール内のリンクは、表示されているURLとは異なるところに接続するように細工されているケースがほとんどで、そのURLを見ただけでは判別しにくいように工夫している。メール内のリンクはクリックしないようにするのが安全だ。

何らかの理由からメール内のリンクをクリックしなければならない場合は、リンクにマウスホーバーして(マウスポインターを重ねて)、必ずURLを確認するようにしよう。少しでも怪しいと感じたらクリックしないこと。

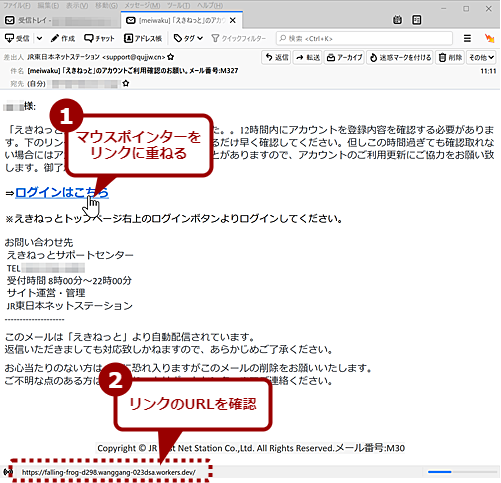

メール内のリンクを確認する方法

メール内のリンクを確認する方法ジャンプ先が不明なリンクの場合、リンクにマウスポインターを重ねてみよう。メールクライアントにもよるが、バルーンやステータスバーなどでリンク先のURLが表示されるはずだ。これを確認することで、不正なリンクかどうかの確認ができる。

スマートフォンの場合、リンク先が確認しにくいので、その場ではクリックせず、面倒だがPCでリンク先を確認してからクリックするようにした方がよい。

大事なデータは外部ストレージなどにバックアップ

ランサムウェアに感染すると、システムが乗っ取られて、元の状態に戻すことの引き換えに金銭が要求されたり、暗号化されたデータを元に戻すための復元キーの購入を要求されたりする。

システムは再インストールなどで元に戻すことも可能だが、データは失われてしまう。いくら大事なデータであっても、犯人に金銭を支払うのは望ましいことではない。

大事なデータは、定期的に外部ストレージやオンラインストレージにバックアップし、万一、ランサムウェアに感染しても、守れるようにしておくのが望ましい(同期では感染したファイルが上書き保存されてしまう危険性があるので、必ずバックアップを実行すること)。

ルーターもファームウェアのアップデートを忘れない

意外と忘れがちなのが、ルーターのセキュリティだ。ルーターの脆弱性を悪用し、社内や家庭内のネットワークに侵入、PCが操作されてしまう危険性がある。

ルーターのファームウェアの新版がリリースされたら、速やかに更新し、脆弱性を解消しておくようにしよう。

ルーターのファームウェアも最新にしておく

ルーターのファームウェアも最新にしておくこの設定画面は、ASUSTeK Computerの無線LANルーター「TUF-AX3000」のもの。ファームウェアが最新になるように、小まめにチェックするとよい。このルーターは、自動更新機能があるので、それを有効にしておくことで、チェックの手間を省くことができる。こうした機能のないルーターの場合は、ベンダーのWebサイトなどをチェックし、新しいファームウェアが提供されていたら、それを適用するようにしよう。

既にファームウェアの更新が途絶えている、つまりサポートが終了しているルーターは、速やかにサポート対象の新機種へ交換した方がよい。

マルウェアによる攻撃は、年々巧妙になってきている。最近再流行しているEmotetは、感染したPC内のアドレス帳を悪用して感染を広げており、結果として多くの組織が感染したことが明らかになっている。これらの組織が不注意だったわけではなく、うっかり実行してしまうほどマルウェアの偽装が巧妙になっていると思った方がよい。

「自分は大丈夫」は危険であることを認識し、基本的なセキュリティ対策を一人一人がしっかりと守ってほしい。

Copyright© Digital Advantage Corp. All Rights Reserved.