デジタル化急務の工場、既存資産をセキュリティリスクからどう守るか:考慮すべき4つのポイントとは

製造業でITを活用した取り組みを進める上では変化に応じた「セキュリティ対策」も進めていく必要があります。セキュリティ対策を検討する際に考慮すべき4つのポイントや、導入のメリットを整理します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

前編記事では、いわゆるOT(Operational Technology)環境の変化やOTセキュリティに対する考え方を解説しました。後編となる今回は、OTセキュリティ対策の強化に必要となる技術要素や課題およびソリューションを検討する上でのポイントを解説します。

工場、ものづくり企業も人ごとではない脅威

前編でも紹介したように、IPA(情報処理推進機構)が公開した「情報セキュリティ10大脅威 2022」の組織側脅威ランキング1位となったのが、2021年に石油パイプラインへのサイバー攻撃も話題になったランサムウェアです。うちは工場だから、うちは製造業だから関係ないというわけではなく、IT環境同様、OT環境にもセキュリティ脅威が存在しています。

しかし、OT機器は可用性を重視するため、性能を制限した独自OSを利用する傾向が強く、IT機器のようにセキュリティアップデートをしたりエンドポイントセキュリティ対策をしたりしていないことがあります。そこで求められるのが「ネットワークベースのセキュリティ」です。

「ネットワークベースのセキュリティ」、実現の課題

OT環境のセキュリティ対策を検討する上で最初の障壁となるのが、ブラックボックス化されたネットワークです。セキュリティ対策を実施する上で、守るべき資産(ネットワーク機器やサーバなどの機器)の特定は欠かせませんが、現状のネットワーク構成がブラックボックス化され、どの資産がどのネットワークに接続されているのか、そもそもどういうネットワーク構成なのか分からないという状態の場合、対策を検討するのは非常に困難となります。

ブラックボックス化している背景にあるのは、社内や工場にあるネットワーク機器に対して、LANケーブルさえあれば、誰でも資産に接続して使えてしまうというOT環境の特性があります。

またOTネットワークでは、ITネットワークとは異なる産業用プロトコルが使用されています。この産業用プロトコルを狙った攻撃も存在するため、OT環境特有のプロトコルを理解した上で、資産や脅威から守ることを考えていく必要があります。そこで重要になるのが、「既存OT資産の可視化機能」「ベース通信から離れた異常な通信検出」「OTを狙った脅威の検出(IDS〈Intrusion Detection System〉、IPS〈Intrusion Protection System〉、マルウェア)」を備えるネットワークベースのセキュリティ製品が重要になります。

なお「クラウドやITシステムとのデータ連携」「リモートアクセス環境の整備」「制御系システム設備のオープン化」が進んでいる現在を踏まえると、昨今のOT環境には深刻なセキュリティリスクが存在しているといえます。

評価、検証に基づいた製品選びのポイント

筆者が所属するネットワンシステムズではさまざまなセキュリティ製品の評価、検証をしています。もう少し具体的な例とともに、ネットワークベースのセキュリティ製品にどのようなメリットがあるのか整理していきます。

ネットワークベースのセキュリティ製品のメリット

ネットワークベースのOTセキュリティ製品は、主にセンター(収集データをベースに解析し、デバイスの一覧などあらゆる情報を管理し、GUIで視覚的に参照しやすい形で提供する機器)とセンサー(OTデバイスなどの通信を収集し、センター側に収集データを転送する機器)の2つを組み合わせた構成が基本となります。

ネットワークベースで機能するため、エンドデバイスに対して追加で設定やソフトウェアをインストールするといった対応も不要で、可用性を重視した仕様となります。

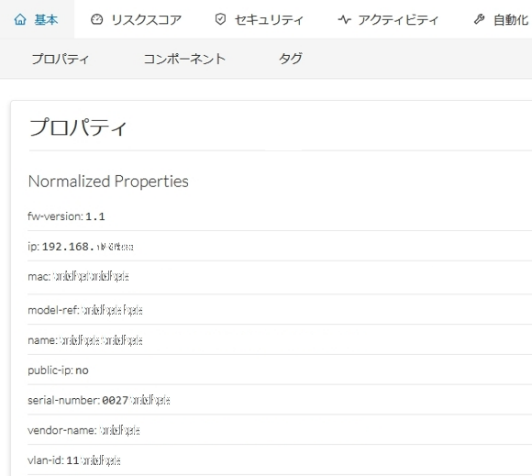

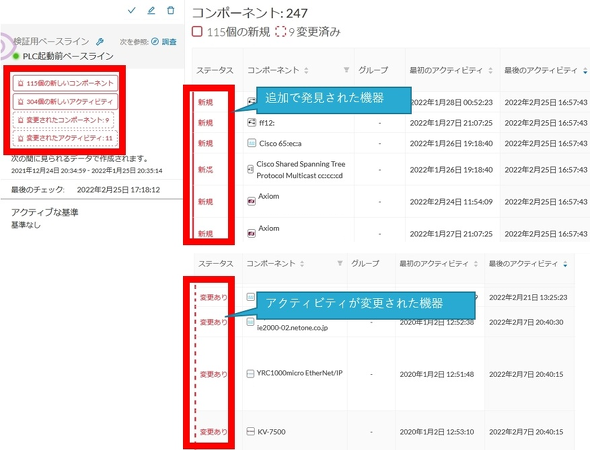

OT資産の可視化

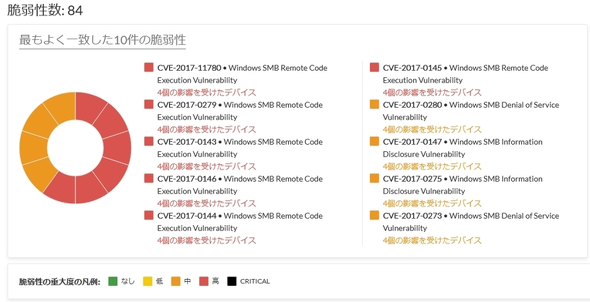

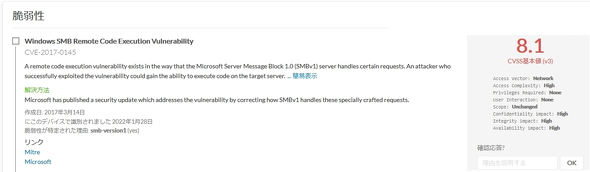

センサーより収集したデータを基にセンター側では、ネットワークに接続されている機器を可視化することで、製品名や利用しているソフトウェアのバージョン、機器が持つ脆弱(ぜいじゃく)性情報を把握できるようになります。

脆弱性情報には、その脆弱性のCVE番号や、脆弱性修復に関わる対応方法などが情報として表示できます。

ネットワーク内に存在する各機器間の通信の相関図やパデューモデルによる確認も可能なため、容易にOT環境を可視化でき、ブラックボックス化への対策が可能となります。これは、OTセキュリティ製品がOTプロトコルを理解し、通信の中身を解析可能なことから実現できる機能となります。

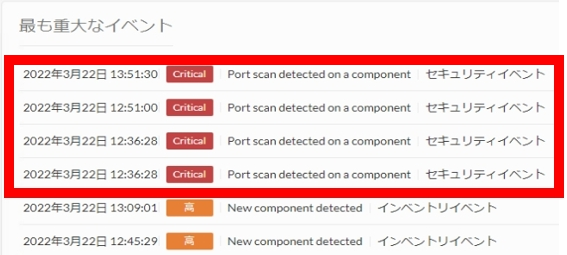

また、イベント情報としてネットワーク内でポートスキャンのようなネットワークへの不正侵入に関わる通信をアラートとして出力可能です。

ベース通信から逸脱した異常な通信の検出

正常な通信(ベース通信)を学習し、ベース通信から逸脱した通信を異常な通信として検知する機能です。この機能があれば、既存ネットワークにおける変更や新しく接続されたデバイスを検知可能となり、ネットワークのブラックボックス化を回避し、セキュアな環境を継続的に維持することが可能となります。

OTを狙った脅威の検出(IDS、IPS、マルウェア)

IDS機能によりOT機器の既知の脆弱性を突く攻撃に対して、あらかじめ攻撃のパターンをデータベース(DB)で管理し、該当の通信を検知した際にアラートを出力可能です。

選定、導入時に考慮すべき4つのポイント

ここからは選定、導入時に考慮しておきたいポイントを整理します。

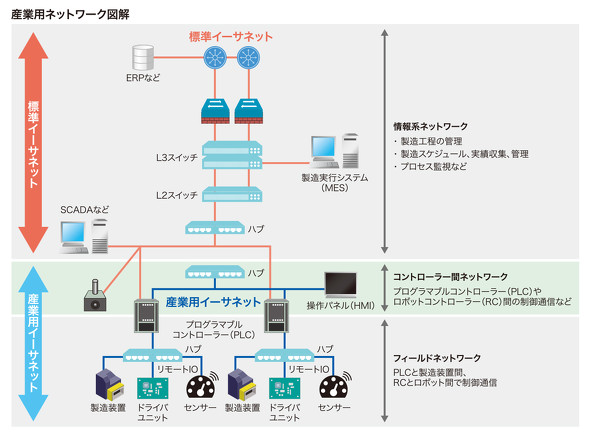

その1:センサーの設置場所やデータ収集ポイント(SPAN、スイッチ)の検討

資産を可視化する際に重要な点は、データを収集する箇所であるセンサーの設置場所です。OTの通信は、PLCと各OT機器間をつなぐフィールドネットワーク内(下図参照)の各ハブ(以後、FNハブ、下図参照)に閉じた横通信で行われることが多いため、ITとOTの境にあるファイアウォール付近や、コントローラー間ネットワーク内(下図参照)ハブでデータを収集してもOT資産の可視化ができません。そのため、センサーをFNハブから通信をSPANして解析することが理想の形になります。

センサーは、主にアプライアンス版と仮想版(VM〈仮想マシン〉基盤などにデプロイして利用)の2つの提供方法があります。仮想版の場合は、設置先に導入するための仮想基盤が必要となります。セキュリティ製品によっては、ネットワークスイッチ内部でセンサー用のソフトウェアを実行させることでセンサーとして機能するものもあります。

センサーがデータを収集する方法として、パッシブ型とアクティブ型があります。パッシブ型は、スイッチから通信をSPANする形でデータを受信する形態となるのに対し、アクティブ側は、センサーから能動的に同一VLAN内へポートスキャンのような診断用通信を定期的に送信します。そのため、パッシブ型と異なり、通信をしていない機器の状態も把握できます。OTセキュリティ製品は、機器に大きな負荷を与える通信は行わない仕組みになっています。サービス停止が人命に関わるような医療機器に対しては、万が一の場合を考慮してアクティブ型は避けるケースが散見されます。

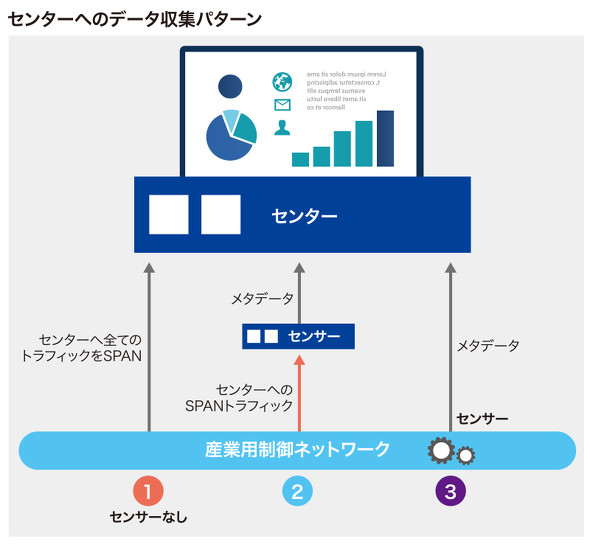

その2:取得データをセンターへ転送する際の帯域に関する考慮事項

FNハブで収集したデータをセンターに転送することが必要になると、取得されたデータ量によっては、センサーとセンター間のネットワーク帯域を多く消費してしまうことが考えられます。OTセキュリティ製品を選定する際は、この部分への対策が行われている製品を選択することも重要です(※下図参考図)。

例えば、センサーで収集したデータをセンサー自身が解析し、必要な一部のメタデータのみをセンサーへ転送することで実際の通信データを数分の1まで減らすことが可能な製品もあります。その他にも、ビデオ会議の通信はデータ収集の対象外にするなど、センサー側で不要なデータを収集しない設定ができる製品もあります。

上図は、センターに収集データを転送する主な3つのパターンを表しています。

- センサーが提供されていない場合

- FNハブからセンターへ直接全てのトラフィックをSPANするため、途中経路のネットワーク帯域を大きく消費し、他のOT通信の遅延などにつながる恐れがあります

- センサーが外出しで提供されている場合

- FNハブから直接または近くに接続されているセンサーに全てのトラフィックをSPANし、センサー上で解析し軽量なメタデータのみセンターへ転送することで、帯域の使用を軽減可能です。またセンター側で解析に対応していない通信に関して、センターへ転送する通信を必要な通信のみに、フィルタリングしたり圧縮したりできます。ただし、いずれにしてもセンサーを設置する物理的なスペースやSPAN用のポートは必要となります

- FNハブにセンサーが内蔵されている場合

- 別途センサーの設置も不要でFNハブ上でデータを解析し、軽量なメタデータのみをセンターへ転送可能です。ただし、FNハブにセンサー機能も含まれるため、センサー機能のソフトウェアバージョンアップなどにより、FNハブ自体のネットワーク通信にも、メンテナンスによる影響リスクがあります。また、FNハブ自体が従来のものに比べ高価であるため、予算面や運用コスト面などとの比較検討も必要です

その3:対象とするOTプロトコルやOT機器の対応可否

資産の可視化は、そのOTセキュリティ製品が保持しているDBにより判別が可能になります。そのため、利用環境に設置されているOT機器がDBに対応しているかを事前に確認する必要があります。基本的には、OTセキュリティ製品メーカーのWebサイトなどで、対応しているOTメーカーの情報が公開されています。また、メーカーによっては、ユーザー側からDBの対象として開発依頼可能なベンダーもあり、選定時にメーカーへあらかじめ確認することも大切です。

また製品の設定情報のバックアップ、リストアの可否、パターンファイルの自動アップデートおよびOSのバージョンアップの容易性や、GUIでのデバイス一覧の視覚的な見やすさ日本語など多言語対応の有無も、運用フェーズを踏まえて検討が必要な項目になります。

その4:IT同様のセキュリティ対策の必要性

ここまでOT環境特有のセキュリティ対策や注意点を説明してきました。前編の記事で記載したように、ITとOT間におけるデータ連携などの必要性から、OTネットワークがITネットワークやクラウドと相互接続されつつあること、そのためにはOT環境を階層構造にデザインし直す必要があることを説明しました。その際に必要となる技術要素がファイアウォールです。

ファイアウォールでOTとIT環境を分離します。OT内部はフィールドネットワーク、コントロールネットワーク、インダストリアルDMZ(DeMilitarized Zone:非武装地帯)といった階層で構成し、必要なコンポーネントを配置します。階層構造にすることで必要なリソースのみにアクセスを制限するとともに、通信対象間でのマルウェアの伝染といったリスクを低減させます。

産業用のプロトコルやデバイスを可視化可能なファイアウォールも存在します。インベントリの可視化や制御の観点からこのような機能を持ったファイアウォールを導入することが推奨されます。

運用管理においてはメンテナンスなどの目的からリモートアクセスの需要が高まっています。しかし、不必要なネットワークやポートを許可した場合、そこからランサムウェアなどのマルウェアに侵入される恐れがあります。リモートアクセス環境を用意する場合は、最小権限でアクセス権を与えることが重要です。

またアクセス元のユーザーやデバイスの正当性、健全性を確認することも必要です。技術的には「多要素認証の利用」や「証明書を用いたデバイス制限」「検疫システム」などを駆使したデバイスの健全性チェックなどが考えられます。

ITとOTがつながることでIT同様のセキュリティ対策も検討する必要があり、ITとOT双方の関連部署、管理者間の組織的な連携も重要となるでしょう。

まとめ

OT環境へのセキュリティ対策を検討する際は、OT資産のブラックボックス化、産業用プロトコルの存在など、OT環境の特性を理解した上で、ネットワークベースのセキュリティ対策を推進する必要があります。導入時にはセンサーの設置場所や取得データの転送方法、対象とするOTプロトコル、OT機器の対応可否、運用性や利便性といった一部OT特有の考慮すべきポイントもあるため、その点を踏まえた製品および構成検討を進めていきましょう。

筆者紹介

片岡武義(カタオカタケヨシ)

ネットワンシステムズ ビジネス開発本部 応用技術部 セキュリティチーム

2017年、ネットワンシステムズ入社。主にセキュリティ製品を担当として、オンプレ環境やパブリッククラウド(Amazon Web ServicesやMicrosoft Azure)環境など世の中のニーズに沿うよう考慮した構成での各種製品の評価・検証・技術サポート業務に従事。

関連記事

工場のデジタル化を進めながら考える、セキュリティの「全体最適」ポイント

工場のデジタル化を進めながら考える、セキュリティの「全体最適」ポイント

「IT(Information Technology)とOT(Operational Technology)の融合」というキーワードを耳にする機会が多くなりました。製造業でITを活用した取り組みを進める上では変化に応じた「セキュリティ」も進めていく必要があります。ITとOTの融合でどのような変化が求められるのか、セキュリティ対策のポイントを2回に分けて解説します。 「有事対応が平時化」する時代に企業がIT-BCPへの取り組みを変革すべき理由

「有事対応が平時化」する時代に企業がIT-BCPへの取り組みを変革すべき理由

2019年来のコロナ禍において、企業の「事業継続計画」(BCP)への意識が高まっている。本稿では、日本企業におけるBCPへの意識の変化や、特にITリソースに注目したIT-BCPとデータ保護の在り方について、ニュートン・コンサルティングの内海良氏への取材から考える。 「内から外へ」を背景に広がるSASE、次の一手とは?

「内から外へ」を背景に広がるSASE、次の一手とは?

企業システムを守る境界防御には限界がある。拠点オフィスやリモートユーザー、パートナーがさまざまな場所からクラウドにアクセスする使い方が一般化したからだ。そこで脚光を浴びているのがSASEやゼロトラストセキュリティだ。自社の従業員、さらには顧客がセキュアにアクセスできる仕組みを実現できるという。IT部門が現在のセキュリティを改善する際、まずはどこから着手して、何を目指せばよいのだろうか。ガートナーのアナリストに聞いた。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ