新たにWindowsに組み込まれる、ローカル管理者アカウントのパスワード管理の悩みを解決する「Windows LAPS」とは:企業ユーザーに贈るWindows 11への乗り換え案内(13)

Microsoftは2023年4月の定例の品質更新プログラム(Bリリース)で、企業向けのWindows 10/11とWindows Serverに、新機能として「Windowsローカル管理者パスワードソリューション(LAPS)」を組み込みました。この機能を利用すると、ローカル管理者アカウントのパスワードが定期的に自動変更され、Active DirectoryまたはAzure Active Directoryにバックアップされるようになります。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

LAPSの設計概念を引き継いだ、新しいWindows LAPS

ID管理基盤としてWindows Serverの「Active Directory」ドメインを導入している企業では、Windowsのクライアントやサーバごとのローカル管理者(既定では<コンピュータ名>\Administrator)のパスワードや、ドメインコントローラーの「ディレクトリサービス復元モード(DSRM)」のパスワードどう管理すべきか、多くのIT担当者が悩んでいることでしょう。

ドメインアカウントのパスワードは、複雑性要件や定期的な変更の強制を含め、ドメインで一元管理できます。しかし、ローカルアカウントのパスワードはそうはいきません。同じパスワードを設定するのは管理が楽ですが、もしパスワードが第三者に漏れた場合、ネットワーク上の全てのクライアントとサーバに管理者権限でアクセスされてしまうリスクがあります。一方、異なる複雑なパスワードを設定する場合は、一覧表を作成して、厳重に管理する必要があるでしょう。

MicrosoftがWindowsとWindows Serverの一部のバージョン/エディションに新たに組み込んだ「Windowsローカル管理者パスワードソリューション(Windows Local Administrator Password Solution《Windows LAPS》」は、Windows ServerのActive DirectoryまたはMicrosoft Azureの「Azure Active Directory」に参加しているデバイスの、ローカル管理者アカウントのパスワードを自動的に管理し、バックアップするWindows組み込みの機能です。

- Windows LAPSとは(Microsoft Learn)

- By popular demand: Windows LAPS available now

Microsoftは以前から、ローカル管理者パスワードの管理を支援する「Local Administrator Password Solution(LAPS)」をダウンロード提供しています。この従来のLAPS(「Microsoft LAPS」と呼ぶこともあります)と新しいWindows LAPSは、名前と機能は似ていますがWindows LAPSはWindows OSに組み込みの新機能であり、従来のLAPSのように管理ツールやクライアント用エクステンションをインストールする必要はありません。

ただし、新しいWindows LAPSは、従来のLAPSの設計概念を継承すると同時にエミュレーションにも対応しているため、既に展開済みの従来のLAPSを段階的に新しいWindows LAPSに移行することが可能です。

- 参考(従来のLAPSの記事):「ローカル管理者」のパスワード管理、どうする?――LAPSを使ってみよう!(@IT)

Active Directoryを使用するWindows LAPSは、2023年4月11日(米国時間)に一般提供されました。Azure Active Directoryを使用するWindows LAPSは現在プレビュー機能であり、2023年第2四半期に利用可能になる予定です。

- By popular demand: Windows LAPS available now

- Introducing Windows Local Administrator Password Solution with Microsoft Entra(Azure AD)[英語](Microsoft Tech Community)

Windows LAPSは、2023年4月の「品質更新プログラム」(Bリリース)に含まれる形で提供され、以下の「Windows 10」と「Windows 11」のエディション/バージョン、および「Windows Server 2019」「Windows Server 2022」で利用できます。

- Windows 10 Pro/Enterprise/Education,バージョン22H2(ビルド19045.2846以降)

- Windows 10 Pro/Enterprise/Education,バージョン21H2(ビルド19044.2846以降)

- Windows 10 Pro/Enterprise/Education,バージョン20H2(ビルド19042.2846以降、ただし2023年5月10日でサービス終了)

- Windows 11 Pro/Enterprise/Education,バージョン22H2(ビルド22621.1555以降)

- Windows 11 Pro/Enterprise/Education,バージョン21H2(ビルド22000.1817以降)

- Windows Server 2022(ビルド20348.1668以降)

- Windows Server 2019(ビルド17763.4252以降)

Active DirectoryベースのWindows LAPSを展開するには

2023年4月から一般提供となったActive DirectoryベースのWindows LAPSを展開し、その基本機能を紹介します。先に言っておくと、Windows LAPSはActive Directoryの機能ではありません。

Windows LAPSの機能はエンドポイントのデバイスのOS標準機能であり、Active Directoryはパスワードのバックアップ先として使用できるものの一つです(もう1つはAzure Active Directory)。グループポリシーでWindows LAPSを展開する場合は、ポリシーの提供元にもなります。グループポリシーは必須ではなく、各デバイスの「ローカルコンピューターポリシー」や、「Microsoft Intune」のCSP(構成サービスプロバイダー)で展開することもできます。

Active DirectoryベースのWindows LAPSのために、特別なフォレスト/ドメイン要件はないようです。現在サポート期間中のWindows Server(2012/2012 R2以降)の「Active Directoryドメインサービス」で構築されたActive Directoryドメインであれば利用できるでしょう。

ただし、パスワードの暗号化を使用する場合は、ドメインが「Windows Server 2016」以降(ただし、現在の最新は「Windows Server2016」)のドメイン機能レベルで構成されている必要があります。また、PowerShellの「LAPS」モジュールのコマンドレットを使用するためには、Windows Server 2019以降のドメインコントローラー、またはドメインに参加するWindows 10/11クライアント、Windows Server 2019以降のサーバで作業する必要があります。

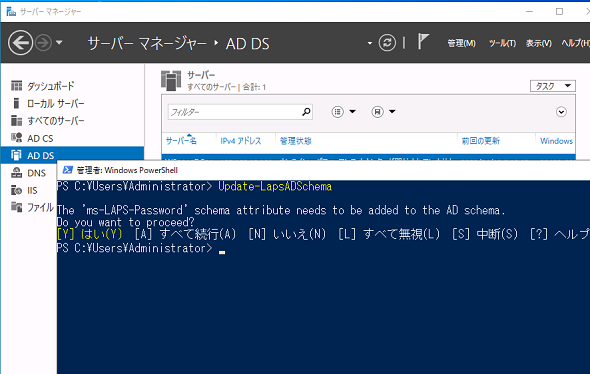

まず、Active DirectoryにWindows LAPSが管理されたパスワードをバックアップできるように、Active Directoryスキーマを更新します。この作業はフォレスト全体で1回実施します(画面1)。

Update-LapsADSchema

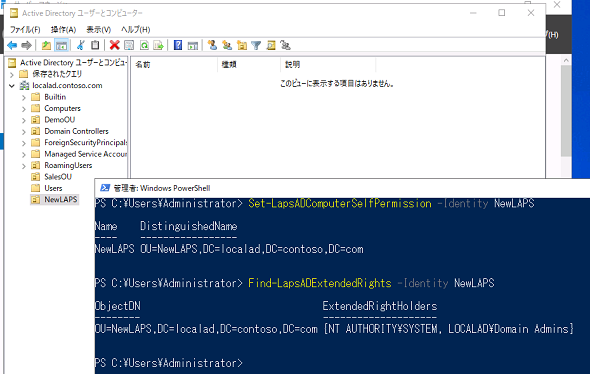

次に、既存の「組織単位(OU)」または新規作成したOUに、管理対象のデバイスのパスワードを更新するためのアクセス許可を付与します。例えば、「NewLAPS」というOUを使用する場合は、次のコマンドレットを実行し、継承可能なアクセス許可を設定します。また、「SYSTEM」および「Domain Admins」のみが特権を持つことを確認します(画面2)。

Set-LapsADComputerSelfPermission -Identity NewNAPS Find-LapsADExtendedRights -Identity NewNAPS

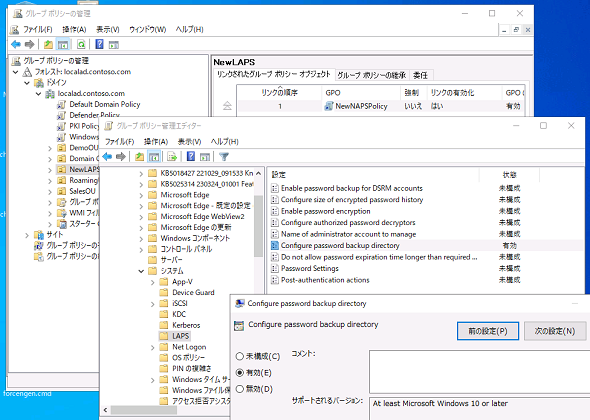

ドメイン参加デバイスのWindows LAPSを構成する方法の一つは、グループポリシーを使用することです。Active DirectoryベースのWindows LAPSを展開する場合は、グループポリシーを使用するのが簡単です。先ほどアクセス許可を設定した「NewLAPS」OUに「グループポリシーオブジェクト(GPO)」を作成し、Windows LAPSのポリシーを構成します。

Windows LAPSのポリシーは、全て「コンピューターの構成\ポリシー\管理用テンプレート\システム\LAPS」に存在します。例えば、以下のポリシーを設定します(画面3)。この例では、ビルトインローカルAdministratorアカウントのパスワードが自動管理され、Active Directoryにバックアップされます。

- Enable password encryption/パスワードの暗号化をオンにする):有効

- Configure password backup directory/パスワード バックアップ ディレクトリの構成:有効(ディレクトリ:Active Directory)

- Password Settings/パスワードの設定:有効(複雑さの要件、長さ、有効期限などを設定)

【注】Windows Server 2019日本語版の場合、2023年4月の累積更新プログラムで管理用テンプレートの言語リソースファイルの追加漏れがあり、「グループポリシーエディター」を開いたときに「LAPS.admx」関連のエラーが表示されるという不具合を確認しています。この問題は2023年5月の累積更新プログラムで解消されました。

その他のポリシー設定の詳細は、以下のドキュメントで確認してください。

- Windows LAPS のポリシー設定を構成する(Microsoft Learn)

例えば、ビルトインAdministratorが既定で「無効」になっているWindows 10/11デバイスに、同じ名前のローカル管理者(localadminなど)を作成してWindowsをインストールした場合、そのローカル管理者の名前を「Name of administrator account to manage」ポリシーに設定すれば、そのローカル管理者のパスワードを自動管理できます。また、ドメインコントローラーのDSRMパスワードを自動管理するには、「Enable password backup for DSRM accounts」ポリシーを構成します。

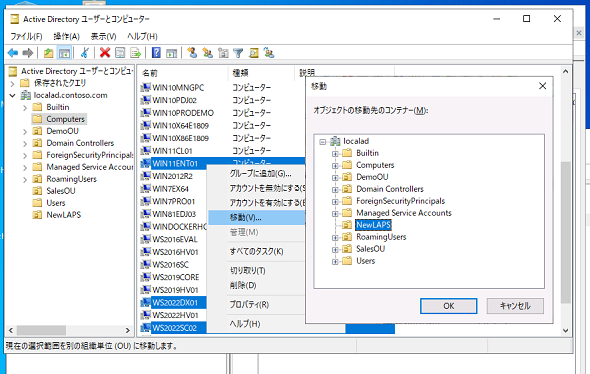

OUのGPOでWindows LAPSポリシーを構成したら、管理対象のデバイスのオブジェクトをこのOUに移動します(画面4)。なお、別のOUで管理していた場合は、そのOUの既存のGPOを編集するか、そのOUにGPOを追加設定してください。

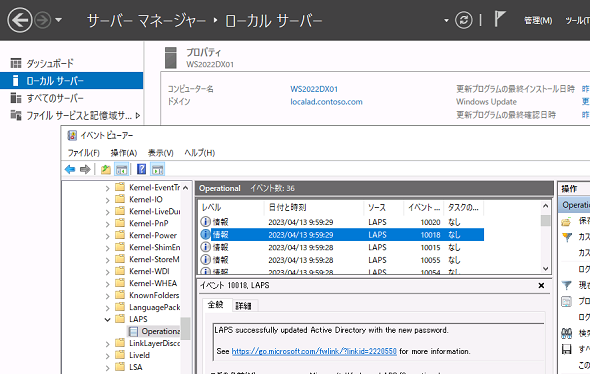

以上でActive DirectoryベースのWindows LAPSを展開するための構成は完了です。グループポリシーの変更が管理対象のデバイスに反映されると、Windows LAPSによるパスワードの自動管理が行われるようになります。Windows LAPSによって、パスワードが更新されたことは、「イベントビューアー」で「アプリケーションとサービスログ\Microsoft\Windows\LAPS\Operational」に記録されるイベント(イベントID「10018」など)で確認できます(画面5)。

Active Directoryからローカル管理者パスワードを取得する

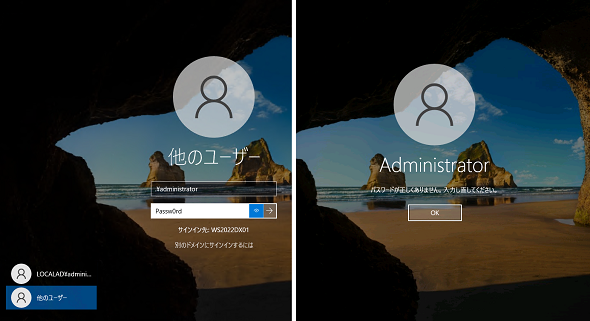

Windows LAPSによってローカル管理者パスワードが管理されると、ポリシーに従って自動生成されたパスワードに更新されるため、もともとのローカル管理者(ビルトインローカル管理者アカウントである「<コンピュータ名>\Administrator」)のパスワードは使用できなくなります(画面6)。

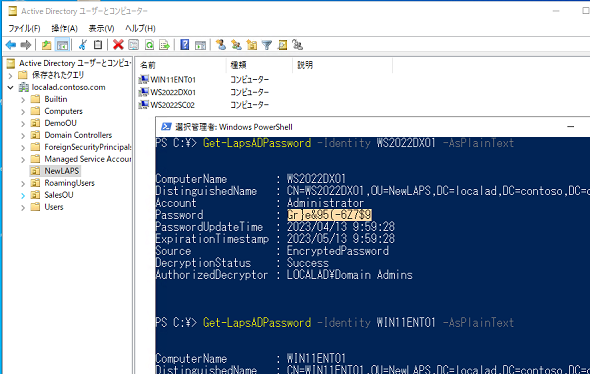

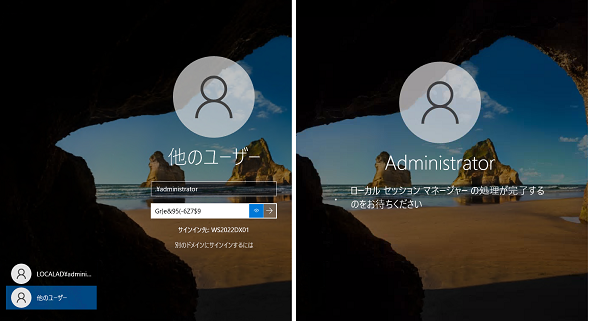

ドメイン管理者(「Domain Admins」のメンバー)は、任意のデバイス(ドメインコントローラーやドメイン参加デバイス)から以下のコマンドレットを実行することで、管理対象デバイスの現在のローカル管理者パスワードを、バックアップ先のActive Directoryから取得できます(画面7、画面8)。

Get-LapsADPassword -Identity ≪コンピュータ名> -AsPlainText

このように、Windows LAPSを使用すると、ドメイン参加デバイスのローカル管理者パスワードをIT管理者が管理する必要がなくなり、必要時にいつでもActive Directory(またはAzure Active Directory)から入手できるようになります。Windowsクライアントやサーバのセットアップでは、同一のパスワードを使用してOSをセットアップし、ドメインに参加した時点でWindows LAPSの自動管理に速やかに移行できるので、ローカル管理者パスワードを管理する悩みからは解放されます。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP 2008 to 2023(Cloud and Datacenter Management)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

関連記事

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

MicrosoftはWindowsデスクトップOSの最新バージョンである「Windows 11」を正式にリリースし、Windows 11対応ハードウェアを搭載したWindows 10デバイスに対して、無料アップグレードの段階的なロールアウトを開始しました。 Windows 11登場! 11で変わること、思ったほど変わらないこと

Windows 11登場! 11で変わること、思ったほど変わらないこと

新しいWindows OS「Windows 11」の正式出荷が2021年10月5日に開始された。Windows 10からの無償アップグレードが可能であるため、どのような新機能が実装されたのか気になる人も多いのではないだろうか。そこで、本稿ではWindows 11の新機能、削除された機能などを簡単にまとめてみた。 買って、試して分かったWindows 365(契約・セットアップ編)

買って、試して分かったWindows 365(契約・セットアップ編)

Microsoftからクラウド上でWindows 10が動く「クラウドPC」の利用可能なサブスクリプションサービス「Windows 365」の提供が開始された。早速、サブスクリプションを契約し、クラウドPCの設定を行ってみた。契約からセットアップまでで見えてきた便利な点、不便な点などをまとめてみた。 いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

長らくWindows OSに標準装備されてきたInternet Explorer(IE)。その「寿命」は各種サポートの終了時期に左右される。Windows OSごとにIEのサポート終了時期を分かりやすく図示しつつ、見えてきた「終わり」について解説する。

Copyright © ITmedia, Inc. All Rights Reserved.