「ゼロトラスト」提唱者、ジョン・キンダーバーグ氏が語る誤解と本質――「ゼロトラストの第一歩は『何を守るべきか』を明確にすること」:ランサムウェア対策でも注目される“概念”

「ゼロトラスト」の概念の提唱者として知られるジョン・キンダーバーグ氏が来日し、ゼロトラストを巡る誤解や、ゼロトラストの進め方を解説した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

【2024年7月16日追記】記事公開時、タイトルや本文にてジョン・キンダーバグ氏と掲載していましたが、正しくはジョン・キンダーバーグ氏でした。読者ならびに関係者の方々にご迷惑をおかけしたことを深くお詫び申し上げるとともに、以下のように訂正いたします。

【誤】ジョン・キンダーバグ氏

【正】ジョン・キンダーバーグ氏

昨今、サイバーセキュリティの取り組みを議論する際に必ずといってよいほど言及されるキーワードが「ゼロトラスト」だろう。IT系の展示会に足を運んでも、あちこちのブースで「ゼロトラストソリューションを紹介」といった宣伝文句が並ぶ。IT業界、セキュリティ業界ではよくあることだが、一度何かのキーワードが注目を浴びると、ベンダーそれぞれ都合の良いように使われてしまいがちだ。ゼロトラストも例外ではない。

確かにゼロトラストの実現には、さまざまな技術や製品が必要だが、それは決して本質ではない。ゼロトラストという言葉の「生みの親」、ジョン・キンダーバーグ氏は、イルミオが2024年4月に開催した記者説明会で「ゼロトラストとはあくまで戦略であり、特定の製品に依存するものではない」と強調した。

トラストモデルから脱却し、「Never Trust, Always Verify」に基づくゼロトラスト

かつてネットワークエンジニア、そしてセキュリティエンジニアとして働いた経歴を持つキンダーバーグ氏。その経験を踏まえ、2010年、Forrester Research在籍時に「No More Chewy Centers: Introducing The Zero Trust Model of Information Security」というレポートを通して提唱したのが、ゼロトラストという概念だ。

それ以前のITシステムでは、外部のインターネットと内部ネットワークをDMZ(DeMilitarized Zone)などで分け、外側にあるものは信頼できないという「トラストモデル」を前提にしていた。この前提に立ち、外部からの不正なアクセスや悪意あるソフトウェアを境界で防御していくことが、セキュリティ対策の基本だった。

だが、幾つかのインシデントを経て、その前提は通用しないことが明らかになってきた。信頼できるはずのネットワーク内部にある機器や端末が侵害済みで、そこから横展開されて重要な情報を盗み取られたり、信頼できるはずのユーザーのアカウントが乗っ取られて悪用されたりするケースが後を絶たなくなってきた。

ゼロトラストはこうした状況を踏まえた考え方だ。「Never Trust, Always Verify」(決して信頼せず、常に確認せよ)という言葉に象徴される通り、守るべき資産やデータにアクセスを試みるものは、それがインターネットからであろうと内部ネットワークからであろうと、また認証済みのユーザーであろうと、継続的にモニタリングし、検証していく。ゼロトラストの登場前後にうたわれるようになった「侵入前提の対策」や「内部脅威対策」と共通する部分もある。加えて、日本語にすると「信頼しない」という分かりやすい言葉であることもあり、特に注目を集めている。

キンダーバーグ氏が言及するように、いまやゼロトラストに基づくセキュリティモデルは、各国政府が推進するようになった。

まず2021年5月、バイデン大統領が署名した大統領令第14028号によって、米連邦政府の省庁全てにおいてゼロトラストモデルの採用が義務付けられた。その動きはフィリピン、シンガポール、オーストラリア、オランダ、イギリスなど他の国々にも広がり、グローバルで採用されつつある。

「ゼロトラストは、グローバルに見ても、サイバー戦争を戦い抜くための武器の一つとなっています」(キンダーバーグ氏)

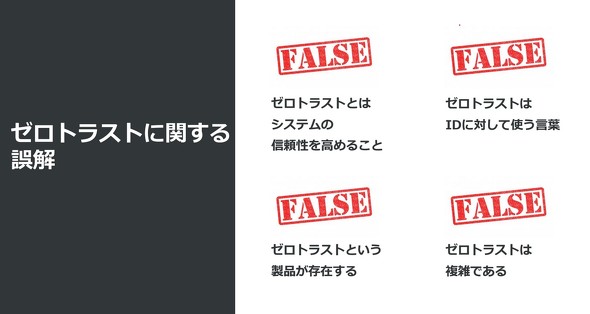

ただ、それに伴って、「ゼロトラストとは何かを巡って、多くの混乱や誤解が生じています」とキンダーバーグ氏は指摘した。

「ゼロトラスト」を冠した製品が複数市場に登場していることもあり、「ゼロトラストという製品がある」と思われがちだ。さまざまな立場からゼロトラストに関する表現が飛び交うことも相まって「ゼロトラストは複雑なものだ」と思われてしまうケースもある。キンダーバーグ氏はあらためて「ゼロトラストとは、データ侵害を防ぎ、サイバー攻撃を不成功に終わらせるための戦略です」と述べた。適切にゼロトラスト環境を構築するために幾つかの製品が必要になるのは事実だが「これを導入したからゼロトラストが実現できる」というのは全くの誤解、というわけだ。

ゼロトラストで重要なのは、まず「自社は何を守りたいか」を定義すること。そして、その資産がどのような状態にあり、誰からアクセスされようとしているかを常時モニタリングし、アクセスすべきではないものがアクセスしないよう制御することだ。

大統領の警備はまさにゼロトラストモデル

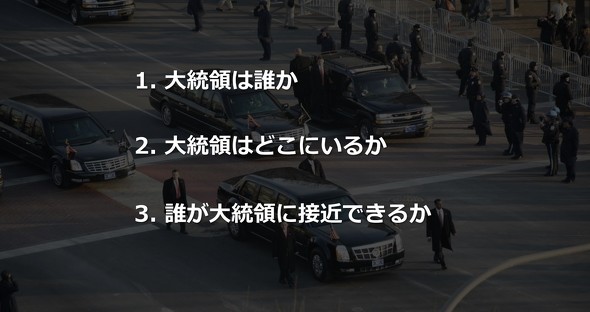

この考え方をキンダーバーグ氏は、バラク・オバマ前大統領の就任式パレードにおける要人警護の様子を例にとって説明した。

パレードには多くの観客が詰めかけることもあり厳重な警戒態勢が敷かれるが、シークレットサービスが認識しておくべき事柄はシンプルに3つだけだ。

「1つ目は『大統領は誰か』です。2つ目は『大統領は今どこにいるのか』で、それを把握するため、常に大統領から目を離さず追跡し続ける必要があります。3つ目は、その時々で『大統領に接近できるべき人は誰か』です」(キンダーバーグ氏)

このケースでは誰もが「誰が大統領か」は知っているためあえて確認する必要はないが、一般的なITシステムでは、守るべき対象を把握するため、何らかのディスカバリー、つまり資産、構成管理をする。その上で、守るべき対象へのアクセスを常に、継続的にモニタリングしていくことになる。

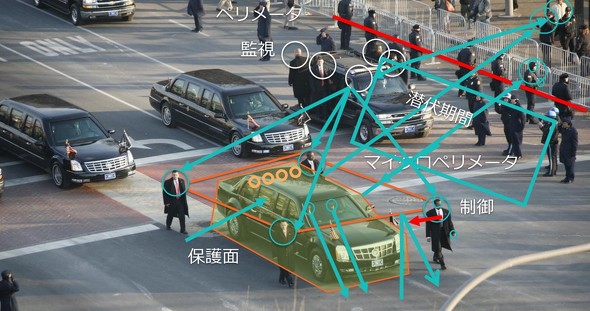

ここで警備の写真を見ると、一般の群衆と大統領が乗った車列との境界に立つシークレットサービス(=境界面)は、大統領専用車のごく近くを守るシークレットサービス(=保護面、Protect Surface)に比べると、比較的警戒は緩い。「境界にいるシークレットサービスには守るべきものはありません」(キンダーバーグ氏)。本当に保護を担っているのは保護面にいるシークレットサービスだ。

ここで大切なのは、保護面を極小化し、特定しやすくしていくことだ。パレードにおいては、「大統領夫妻と2人の娘」が保護すべき対象であり、彼らの無事を確保するため、シークレットサービスは「マイクロペリメータ」(微細な境界線)として機能し、ポリシーを制御していく。

このケースでは、インバウンドに関しては「Deny All」のルールが定められている。仮に、許可なく車列に近づこうとする人物がいれば即座に制止するのがシークレットサービスの仕事だ。

また、そうした事態を把握するために、保護面、境界面とは別の場所で継続的に状況がモニタリングされる。怪しい動きをする人物がいないかどうか目を配り、そうした人がいれば通知して監視を強化するし、緊急の要件で大統領と話す必要が生じればそのアクセスを許可するといった具合に、ダイナミックにポリシーを変更していく。

「ゼロトラストモデルを用いれば、大統領であろうと、あるいはデータでもアセットでも、あらゆるものを保護できます」と同氏は述べた。

ゼロトラストの第一歩は、「何を守るべきか」を明確にすること

だが、このようなゼロトラストモデルの本質は、なかなか浸透していない。「こうした取り組みは、サイバーセキュリティの世界では浸透していません。ITの世界においては、コントロールは境界やエンドポイントといった、守るべきものから遠く離れたところで行われています」とキンダーバーグ氏は指摘している。

結果として、攻撃者に「デュエルタイム」(潜伏時間)を持つことを許してしまっているのが実情だ。「攻撃者は、何日、何週間、何カ月、時には年単位でネットワークの中に潜伏します。これがサイバーセキュリティにおける根本的な問題になっています」とキンダーバーグ氏は指摘し、ゼロトラストでは保護面に極力近いところで厳密にコントロールすることによって、デュエルタイムを削減していくことができるとした。

とかく「複雑である」「お金がかかる」と誤解されがちなゼロトラスト。だが、根本的な考え方はシンプルであり、企業のリーダーも巻き込む形で戦略として考えるべきだという。また、決して大企業だけが導入できるぜいたく品ではなく、規模を問わず、中小企業でも適用できるものだ。「むしろクラウドへの移行が進んでいる中小企業こそ、迅速に導入できるでしょう」(同氏)という。

そもそもゼロトラストは、その気になればどこからでもスタートできる。そして、どこから手を付けるべきか悩む場合は、「まず自分たちが何を守らなければならないかを特定し、理解するところから始まります。自社が何を守るべきなのかが分からなければ、保護はうまくいきません」と同氏は述べ、これまでたびたびセキュリティの基本とされてきた「何を守りたいか」「保護面は何か」を定義すべきだと推奨している。

関連記事

小学生でも多要素認証の今、企業の認証/ID管理は使いにくい、不自由にもほどがある 未来は変容するのか

小学生でも多要素認証の今、企業の認証/ID管理は使いにくい、不自由にもほどがある 未来は変容するのか

2024年2月27日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」の「多要素認証から始めるID管理・統制」ゾーンで、パロンゴ 取締役 兼 最高技術責任者 林達也氏が「デジタルアイデンティティー時代のID管理・認証/認可の変容と社会受容」と題して講演した。産官学でデジタルアイデンティティーをウオッチし、策定にまで関わる同氏が、ゼロトラスト時代に重要な認証、認可の現在を、「社会受容」というキーワードを絡めて解説するセッションだ。 「ゼロトラスト」は従業員にとって何がメリットなのか――利用者視点におけるゼロトラスト導入時の変化と課題

「ゼロトラスト」は従業員にとって何がメリットなのか――利用者視点におけるゼロトラスト導入時の変化と課題

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、利用者視点におけるゼロトラスト導入時の変化と課題について解説する。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。

Copyright © ITmedia, Inc. All Rights Reserved.

ジョン・キンダーバーグ氏

ジョン・キンダーバーグ氏