大阪急性期・総合医療センターのランサムウェア被害、当事者が語る復旧の道のりと教訓:「閉域網神話で高度な脅威に対応できなかった」「誰が司令塔になるかが大切」

ランサムウェア被害を起こさないためには、どのような取り組みが重要なのか。ランサムウェア被害を受けたとき、いち早く復旧するためのポイントとは何か。2023年6月に開催されたInterop Tokyo Conference 2023で、大阪急性期・総合医療センターのランサムウェア感染対応に当たった2人が講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

業種業態や企業規模を問わず、ランサムウェア感染による被害が後を絶たない。警察庁の調査でも、ランサムウェアの感染被害は右肩上がりに増え続けている状況だ。中でも世間に大きなインパクトを与えたのが、医療業界における2つのインシデントだろう。

2021年10月、徳島県西部地域の中核病院であるつるぎ町立半田病院がランサムウェアに感染し、通常の医療業務が継続できない状況に陥った。「災害級」ともいわれる被害から復旧し、通常診療を再開するまでには2カ月以上を要した。ほぼ1年後、2022年10月に、大阪急性期・総合医療センターがランサムウェアの被害に遭い、完全復旧まで2カ月の期間を要した。

一連のインシデントの直接的な原因は、VPN機器に存在した脆弱(ぜいじゃく)性だった。「インターネットにはつながっていないクローズドなネットワークで運用しているから安全だ」という病院の閉域網神話がもはや崩れ去ったことが明らかになった。

ランサムウェア被害を起こさないためには、どのような取り組みが重要なのか。ランサムウェア被害を受けたとき、いち早く復旧するためのポイントとは何か。2023年6月に開催されたInterop Tokyo Conference 2023のセミナー「医療機関におけるランサムウェア被害の実態と対策」では、ランサムウェア感染で生じた大混乱の中、1日も早い復旧を目指して対応に取り組んだ2人をスピーカーに招き、生々しい証言をもとに議論が交わされた。

「閉域網神話」に頼った対策の限界を露呈

「1日でも、1秒でも早く復旧させたいという思いで、医療を何とか守るために必死になって取り組みました」――インシデント対応の最前線に立った大阪急性期・総合医療センターの粟倉康之氏(事務局 経営企画マネージャー)は、当時をこのように振り返った。

大阪急性期・総合医療センターでランサムウェア感染が判明したのは2022年10月31日の朝だった。「まず給食関係のシステムで『何だか様子がおかしい』と状況の報告があり、ランサムノート(身代金を要求する通知)も表示されていることを確認した。朝8時40分ごろに『これはもう駄目だ』と、急きょ幹部会議を開いてその日の通常診療をストップする判断を下しました」(粟倉氏)

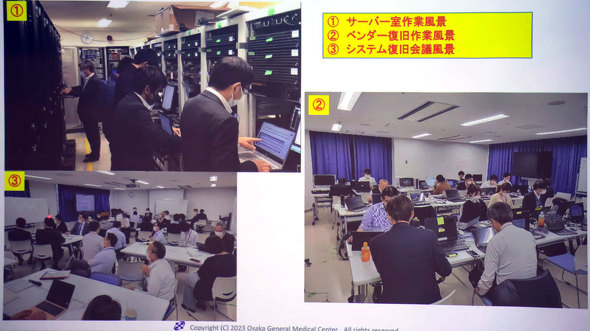

その後、大阪急性期・総合医療センターは厚生労働省をはじめとする関係各所に連絡を取り、並行してリアルの会議やWeb会議を重ね、同日の夜8時に記者会見を開き、ランサムウェア感染の事実を公表した。

同センターにはITやサイバーセキュリティの専門家はいない。また電子カルテシステムなどを納入したベンダー側にもランサムウェア被害に関する知見はほとんどなかったことから、「何から手を付ければいいかも分からず、医療の現場もシステムの現場も相当混乱した状況でした」(粟倉氏)。厚生労働省の初動対応支援チームとして派遣された萩原健太氏(ソフトウェア協会 理事/Software ISAC共同代表)らの支援を受け、何とか2カ月後に復旧にこぎ着けた。

すでに報道されている通り、大阪急性期・総合医療センターは大阪府における基幹災害拠点病院だ。府内に17カ所ある災害拠点病院の中で中核的な役割を担い、大阪北部地震や台風の際にも司令塔となって活動していた。災害時にこそ重要な役割を果たさなければならないことから、BCP(事業継続計画)を定め、毎年災害訓練も実施し、時系列に沿ってホワイトボードに情報を記録するクロノロジー(クロノロ)の手順なども確認してきた。

同センターの病床数は865床に上り、救急車は年間に約1万人、新規入院患者を月に約2000人受け入れるほどの大規模な病院だ。それが、ランサムウェア感染後の11月、12月では手術件数は前年比で28%、救急車受け入れ件数も13%にまで落ち込み、「地域医療に大きな影響を及ぼしてしまいました」(粟倉氏)。収入面でも、それまでほぼ収支トントンという形で推移していたものが、感染後は単月で前年度の40〜50%程度に落ち込み、「病院としての存続が危ぶまれる事態であり、経営を立て直す必要がありました」と粟倉氏は表現するほど、深刻なダメージを受けてしまった。

では、なぜランサムウェア感染が起こってしまったのか。

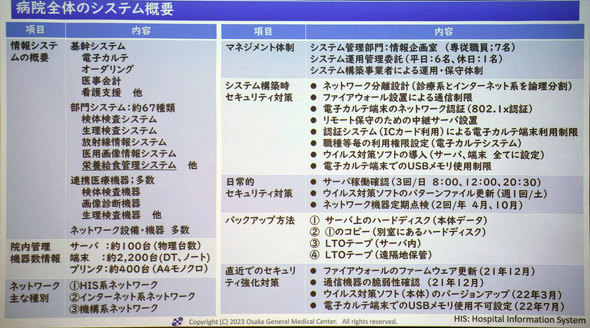

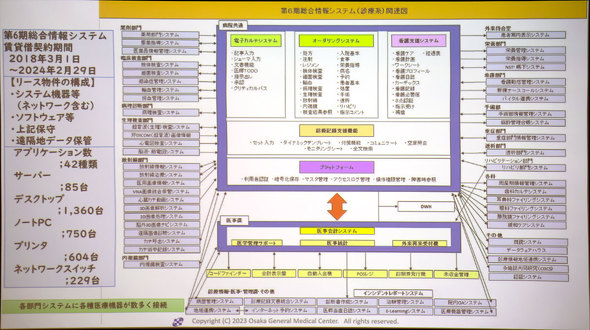

前提として粟倉氏は、大阪急性期・総合医療センターのシステム概要を説明した。他の病院でもそうだが、病院の中核となるのは電子カルテシステムやオーダリングシステムであり、患者のさまざまな情報を格納している。一方で、薬剤や検査、医用画像、手術、看護といった部門ごとにサブシステムが多数存在している。

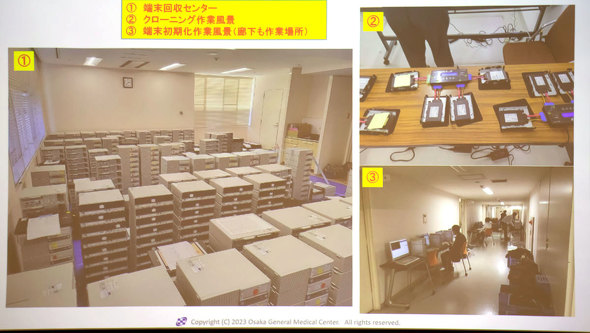

放射線部門ではMRIやCTといった医療機器が、他の部門では……といった具合に非常に大規模かつ複雑なシステムで成り立っている。「サーバはざっと100台くらい、またデスクトップPCやノートPCは合わせて約2200台という規模感です」(粟倉氏)

一方で、このシステムの構築や運用管理に当たる人員は、専従職員と委託職員を合わせて12〜13人程度という体制だった。その中で、できる限りのセキュリティ対策は実施していたものの、侵入を受けてしまった。

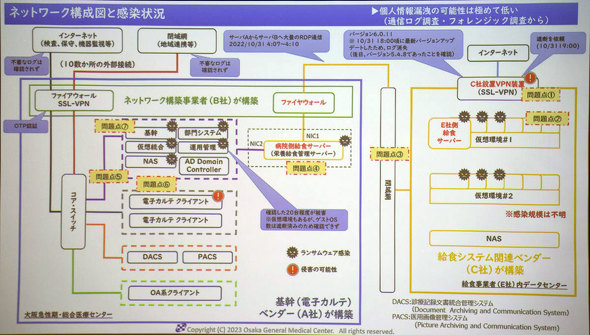

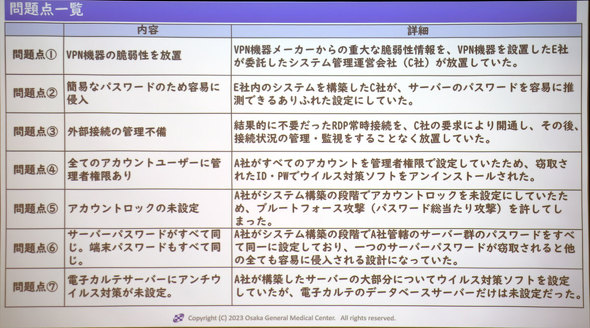

すでに報道されていることだが、侵害のきっかけとなったのは大阪急性期・総合医療センターが給食事業者との間で本来は不要だったRDPを常時接続していたことだった。同センターはVPNによる閉域ネットワークを介して患者に合わせた給食をオーダーする仕組みを取っていた。一方、給食事業者は外部のベンダーにサーバ群のリモート管理を委託していたが、メンテナンス用に導入していたVPN機器の脆弱性が放置されており、まず給食事業者のシステムが乗っ取られた。次に、給食事業者のサーバ内を踏み台として大阪急性期・総合医療センターの給食管理サーバが侵入を受け、他サーバの認証情報などが窃取された。そして他の電子カルテシステムなどに侵害が広がり、暗号化されてしまった。

まさに芋づる式に侵害が広がっていった典型的な「サプライチェーン攻撃」であり、粟倉氏は「給食事業者とのVPN接続もしっかりとリスク評価をしたり、接続後にどういった運用がされているかを管理したりすべきでした」と振り返った。なお、インシデントを経て、今では常時接続はやめ、クラウドベースで情報交換できる仕組みに移行しているという。

ランサムウェア感染被害を受けたとはいえ、医療は何とか継続しなければならない。萩原氏ら外部の専門家のアドバイスも得ながら、大規模災害などに備えて整備していた意思決定プロセスに沿って復旧に取り組んでいった。

まず重視したのが、病院の対応方針を約2000人に上る職員にきちんと伝えていくことだ。「いろいろな協議を進めながら病院の対応方針をまとめ、検査や薬局などからの情報を各部門に病院の方針として説明する資料を毎日のように作成し、現場に発信することで、何とか現場の混乱を抑えようと試みました」(粟倉氏)

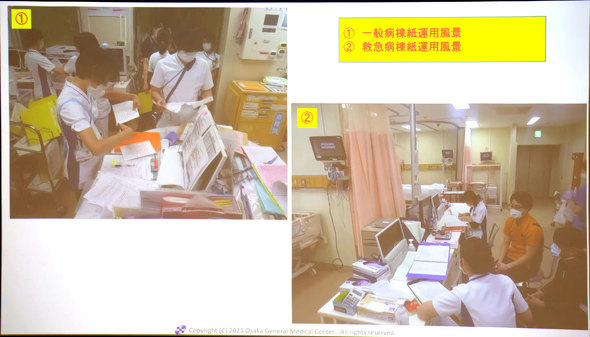

そして、電子カルテは紙に置き換え、採血した血を入れる容器に貼り付けるラベルも手書きにするなど、可能なところはアナログの手作業で代替しながら医療業務を継続しつつ、システム復旧を進めていった。ただ端末は2200台、部門システムも多岐にわたるため、全てを一気にクリーンインストールしたり、復旧させたりすることは非現実的だった。「順次、重要なシステムから順番に稼働させていきました」(粟倉氏)

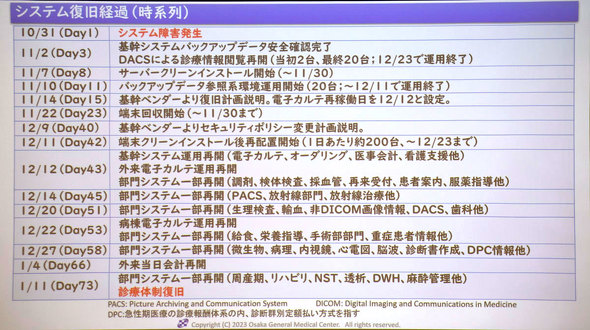

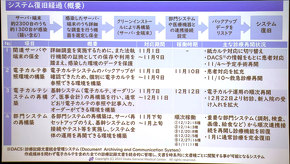

中でも、「医療継続においては患者の過去のデータを参照できないと困る」といった声が大きかった。このため、「バックアップとDACS(診療記録文書統合管理システム)という2つの方法で過去のデータを見られる環境を作り、通常とまではいきませんが、医療が提供できる体制を拡充していきました」(粟倉氏)。そしてシステム障害から73日目にしてようやく、元通りの診療体制の復旧に至った。

ランサムウェア感染の経験を踏まえて粟倉氏は、「バックアップの有無で復旧速度が大きく異なった印象です。特に思い知らされたのは、ランサムウェアにオンラインバックアップはまったく通用しないことでした」と振り返った。同センターはほとんどのシステムでオンラインバックアップを保存していたが、ことごとくつぶされ、残っていたのはオフラインバックアップだけだったという。この経験を経て、オンラインとオフラインを切り替えながらバックアップする手法も検討しているところだ。

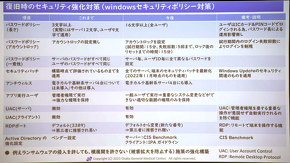

同センターの環境には、VPN機器の脆弱性以外にも、パスワード設定やパッチ適用、アンチウイルスソフトの導入といった基本的な部分でさまざまな課題があった。それらについても、「二度と次のインシデントは起こさないという覚悟で、専門家チームのアドバイスを受けながら基本的な対応を進めてきました」と粟倉氏は説明した。

全体を振り返って感じるのは、「やっていたつもりのセキュリティ対策が全然できていなかったということです。やはり医療業界は閉域網という神話を信じてきた部分が大きく、昨今のランサムウェアのような高度な脅威にまったく対応できていなかったというのが率直な感想です」(粟倉氏)

この経験を踏まえて今後も対策を進めていく予定だが、課題はある。

1つは、医療機器ベンダーから提供される機器のセキュリティ対策だ。現に、つい最近海外から調達した数億円する放射線治療器がWindows 7で動作していると判明した。「サポートが切れ、脆弱性が存在する古いOSが載っている医療機器が利用されています。それがスタンドアロンで動いていればまだしも、さまざまなネットワークとつながっている中、放置するわけにもいかないというのが頭を抱えている問題の一つです」(粟倉氏)

もう1つは、財源だ。技術的な対策を講じるにも、運用管理を担う人材を増やすにも予算が必要だが、診療報酬制度に基づく収入が財源となる病院にとってはなかなか難しい部分がある。国の制度的な支援も受けながら対応を進める必要があるだろうとした。

インシデント対応は、事前の備えの有無が決め手になる

続けて、かつて半田病院でのランサムウェア対応を支援し、今度は厚生労働省からの政府派遣支援として、セキュリティアドバイザーとして大阪急性期・総合医療センターの対応を支えた萩原氏の視点で、当時を振り返った。

萩原氏はまず、「半田病院の調査報告書でも書いたことですが、ベンダーやユーザーの垣根を越え、『患者さんの命を守るためにどうしていくのか』を皆が一体となって考えていかなければならないと思います」と呼びかけた。

半田病院の調査報告書には、IT業界、ベンダーにとって厳しい内容が含まれているという指摘もあった。だが萩原氏は「ベンダーは、ユーザーにとってシステムのお医者さんです。医者にかかったときに『よく分かりません』と言われたら不安になるのと同じように、ある程度セキュリティについても答えていく必要がある」という思いを、調査書に込めたという。

萩原氏が大阪急性期・総合医療センターのランサムウェア被害を知ったのは、10月31日の昼ごろだった。厚生労働省経由で、「どうやら大阪急性期・総合医療センターでランサムウェア感染事案が起きているらしい」と連絡を受け、関係者とのWeb会議を重ねる中で、「病院側にあるファイアウォールで大量のRDP通信が発生しており、通信元のIPアドレスは給食事業者である」「この給食事業者には、半田病院の場合と同様、脆弱性のあるVPN機器が設置されている」という情報を得て、当日午後の時点でほぼ侵害ルートは見当がついたという。

大阪に駆け付ける前に、捜査対応が可能な権限を持つ大阪府警に連絡を取り、証拠保全に関する協力を依頼した。そして11月1日の第1回復旧会議の時点で、病院関係者はもちろん、電子カルテシステムのベンダーやネットワークベンダー、府警ら一連の関係者がそろう形で、それぞれの専門知識を背景に対応に取り組むことができた。「インシデント対応では、ポテンヒットのような隙間ができないよう準備をして、誰が司令塔になるかが大切なことだと思います」(萩原氏)

萩原氏はセンター側とともに、システム構成の現地確認とバックアップの有無の確認、ログの洗い出しと優先順位に基づく復旧……といった作業に取り組んでいったが、過去のインシデント対応の経験とも共通するポイントが幾つかあったという。

1つ目は、ネットワークやシステム構成の「現状」を把握することの重要性だ。当たり前だと思われるかもしれないが、現実には、事前準備が整っていないケースがあまりに多いという。「私はインシデントの現場に行って、まともなネットワーク構成図を見たことがありません。図があっても『あ、実はこの部分とこの部分がつながっています』『実は、ここにあるはずの端末が構成図には書いてありません』ということばかりです」と萩原氏は述べ、きちんとシステムや製品、サービスを棚卸ししておくことが大切だと呼び掛けた。

2つ目は、平時からログの運用を行っておくことだ。「日々ログの運用を行っていないと、平たく言えば『汚い』です。ログイン試行の失敗に関するログが上がっていても、きちんと運用していなければ、本当に攻撃者側のログイン失敗なのか区別が付きません」(萩原氏)とし、平時からログを見ながら運用すべきだとした。

3つ目は優先順位付けだ。「皆さん大抵『全部重要なんです』とおっしゃいます」(萩原氏)。だが、50ベンダーにまたがる80ものシステムがあるときに、一気に全システムを復旧するのは不可能だ。事実、大阪急性期・総合医療センターでも、まず医療を継続できるよう、患者データの参照環境を作った後に基幹系システムから復旧し、順次部門系システムを復旧させていった。従って、事前に「もしインシデントが起きた時に、どれからどう戻していくか」の優先順位を決めておくべきだとした。

なお、同センターのさまざまなシステムの中でも、別セグメントにあった画像系システムや文書系システムは被害を免れた。この事実を踏まえ「『マイクロセグメンテーション』の考え方は非常に大切です。システム構成やネットワーク設計のタイミングから、そういったことを考慮することも大切でしょう」と萩原氏はアドバイスした。

一連のシステムの中で気になるポイントもあった。複雑な形で外部とつながる医療機器の存在だ。

「機器ベンダーが『自分たちが推奨する形でネットワークのつなぎ込みをしないと機器は保守しません、責任を取りません』と話をしてくるため、こういう状況が起きています。これは大阪急性期・総合医療センターだけの問題ではなく、医療界全般に共通する問題であり、勝手に知らないところで外部とつながっている機器がもっとあるのではないかと思います」と萩原氏は指摘し、そういった部分を洗い出し、絞り込んでいくことがポイントだとした。

医療報酬制度の改定やガイドライン策定が追い風に?

最前線でインシデント対応に取り組んだ2人のプレゼンテーションを踏まえ、モデレーターを務めるFFRIセキュリティの中西克彦氏(yaraiサービス本部 セキュリティサービス部長)は幾つかの質問を投げかけた。

大阪急性期・総合医療センターは三次救急、いわゆる高度救命救急センターとしての役割を担っており、新型コロナウイルス対策の重点病院でもあった。ピーク時には重症患者用の病床を48床まで拡大し、駐車場にまでプレハブで病棟を作って対応に当たっていた。

もしこれが、コロナ感染のピークに当たり、救急搬送がさらに困難になっていたら……と考えるとぞっとする話だ。粟倉氏は「もともと11月から12月にかけては患者さんが減る時期であり、新型コロナも割と落ち着いていた時期に起きました。近隣の病院さんの協力もあって、大阪府全体の救急医療には混乱を来さずに済みました」とは述べた。

なお報道では「基幹システムを復旧させるのに12月までかかった」という点が強調されがちだが、実は11月4日には予定手術を、11月10日には三次救急対応を再開しており、「電子カルテが止まってはいても、医療機関が止まったわけではありませんでした」(萩原氏)。つまり、求められる役割の中で、優先順位に応じて機能を復旧していったという。

次に中西氏は、大阪急性期・総合医療センターのシステム運用を支える人員が13人だった点に触れた。

IIJの全国情シス実態調査レポートによると、2000人規模の企業ならば、情シス部門の規模は平均で正社員が21人、委託先などで11人だという。「これに比べると、非常に少ないのではないか」という中西氏の問いに、粟倉氏は「これでも多い印象です。病院が自前でITの専門家を抱えるのは難しく、事務職に入った人間を配置させるくらいしかありません。限られた人数の中でやるしかありません」と率直に答えた。

この状況を打開する鍵になりそうなのが、厚生労働省が打ち出した診療報酬制度の改定だ。この改定では、サイバーセキュリティ対策を適切に実施した場合、報酬が増額されることになる。

粟倉氏は、二十数年前に医療事故が頻発した際、事故防止に向けて医療安全管理者を設置した場合に診療報酬を増額する制度ができたことで医療安全が進歩した歴史を振り返り、「今回を教訓に、医療安全だけでなく医療情報のセキュリティも拡充していけばと期待しています」とした。

厚生労働省はまた、「医療情報システムの安全管理に関するガイドライン」を相次いで改定しており、5月にはバージョン6.0が公開されたばかりだ。さらに、同時に公開された「医療機関におけるサイバーセキュリティ対策チェックリスト」では、興味深いことに「令和5年度中」「令和6年度中」と、締め切りを設定して実施項目を明示している。いずれも「ぜひ今すぐやっていただきたい内容です」(萩原氏)

「Active Directoryのポリシー強化やWindowsの標準設定の見直しといった、できるところからぜひ始めてほしい」(萩原氏)

逆に言えば、すぐにあれもこれもと手を付けるのは難しく、段階的に進めざるを得ない事情が医療業界にはあるのではないか、という中西氏の問いに対し、粟倉氏は「病院において最も大きな問題は、患者さんの情報が詰まっているサーバを止めることはできない点です。もしセキュリティパッチを当てたことで支障が起きて患者の情報が見られなくなり、医療安全に関わるような事故が起きてしまったら……という恐怖感から、なかなか対策が進まないのが現状ではないかと思います」と述べた。

これに対し萩原氏は、パッチ適用に関する検証の予算がネックになるなら、ベンダーに事前に相談したり、製品やサービスを利用している病院間で連携して予算を負担したりし合うといった具合にさまざまな方策があり得るのではないかとした。そしてベンダー側も、「お客さまの言いなりになり最低限の提案だけにとどめるのではなく、コストを必要とする部分は理由を含めてしっかり提案すべき」とした。

BCPや災害訓練の備えで課題も

今回のインシデント対応において有効だったのが、事前に策定していたBCPと災害訓練だった。だが、そこにも幾つか改善すべきポイントが見つかったという。同センターでは数日程度の停電を想定して計画を策定しており、長期にわたる影響は想定していなかった。そして紙のカルテの様式にばらつきがあり、2022年10月時点の運用にあった様式になっていなかったことも、いざインシデントに直面してはじめて露呈した。

何より「BCPマニュアルなども全て電子カルテのシステムに入れていたため、結果的にマニュアルを参照できませんでした」(粟倉氏)。ただ、事前に訓練を行って手を動かしていたことが功を奏した。「地域の災害拠点病院としてBCPを整備し、身にしみて訓練していたため動くことができたのが大きかったと思います」(萩原氏)

なお、同センターでのランサムウェア感染は、粟倉氏らが半田病院の事件を耳にし、サイバー保険への加入を検討したり、資産管理システムの導入に向けて動いたりしていた矢先のことだった。ただ、半田病院が公開した最終報告書までは目にしていなかったという。「あの報告書をしっかり読んでいれば、もう少しアプローチは変わっていたかもしれません」(粟倉氏)

そして今回のインシデントを機に、あらためて単独の医療機関だけでなく、国やITベンダーと協力し、医療と国民の健康を守っていけるような活動に取り組んでいきたいとした。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

大阪急性期・総合医療センター 事務局 経営企画マネージャー 粟倉康之氏

大阪急性期・総合医療センター 事務局 経営企画マネージャー 粟倉康之氏

ソフトウェア協会 理事/Software ISAC 共同代表 萩原健太氏

ソフトウェア協会 理事/Software ISAC 共同代表 萩原健太氏 FFRIセキュリティ yaraiサービス本部 セキュリティサービス部長 中西克彦氏

FFRIセキュリティ yaraiサービス本部 セキュリティサービス部長 中西克彦氏