WAFの性能を測る方法は? ソーシャルエンジニアリングを成功させやすいタイプとは?:OWASP AppSec USA 2012 レポート(1/2 ページ)

2012年10月22日から25日にかけて開催された、Webセキュリティに特化したイベント「OWASP AppSec USA 2012カンファレンス」。その模様をレポートします。

「オースティンってどこ? 何があるの?」と同僚や友人に何度も聞かれ、入国管理管には「観光するところないよ」と言われつつ、2012年10月22日から10月25日にかけて、メキシコと国境を接しているアメリカ合衆国のテキサス州オースティンへ行ってきました。「OWASP AppSec USA 2012カンファレンス」に参加することが目的です。

OWASPっていったい何?

OWASP(The Open Web Application Security Project)は、Webアプリケーションのセキュリティの向上を目的としたボランティアによるプロジェクトです。Webアプリケーション開発者の手助けとなるツールやフレームワーク、ガイドラインを提供しており、すべてを無料で公開しています。

Webアプリケーション開発をしている方の中には、「OWASP-Top10」という言葉を聞いたことのある方もいるのではないでしょうか。OWASP-Top10は、OWASPが発表したWebアプリケーションの脅威トップ10ランキングです。SQLインジェクションやクロスサイトスクリプティングといったトップ10脆弱性の概要や対策方法、参考文献の記載されたドキュメントで、PCI DSSやMITRE、DISAが参照していることでも有名です。

OWASP AppSecは、そのOWASPが主催するカンファレンスです。グローバルなイベントとして展開されており、ヨーロッパ(AppSec EU)、アジア(AppSec ASIAPAC)、アメリカ(AppSec USA)でそれぞれ1年に1回ずつ開催されています。

OWASP AppSecには毎年、開催場所が変わるという特徴があります。前回のOWASP AppSec USAの開催地は、ミネソタ州ミネアポリスでした。毎回、開催地の特色を生かしたイベントが開催されたり、ローカルフードが提供されることも楽しみの1つです。今回はテキサス州での開催ということで、レセプションではアルマジロレースが行われ、食事では牛肉やナチョス、トルティーヤといったものが提供されました。

Web分野のセキュリティに特化したカンファレンス

The Open Web Application Security Project(OWASP)という主催プロジェクト名が示す通り、OWASP AppSecの内容はWeb分野のセキュリティに特化しており、「安全なWebアプリケーションの開発/保守を実現するために攻撃からどう守るか」「Webアプリケーションをより安全に開発・提供するためにどのような取り組みが必要か」といった観点で展開されるという特徴があります。

OWASP AppSec USA 2012は2部構成になっており、後半(10月24日〜10月25日開催)の「Session(セッション)」がメインとなっています。前半(10月22日〜10月23日開催)の「Training(トレーニング)」は事前申込制のハンズオンも含んだトレーニングで、1日間コースと2日間コースが用意されています。「Exploiting SQL Injection」「Web Application Testing」といった脆弱性関連のコースのほか、Secure Coding関連コースやAndroid/iOS Hackingなど、さまざまなコースが開催されていました。

今回のOWASP AppSec USA 2012の参加者はのべ2000人。日本からは弊社の2名を含め、6名(3社)が参加していました。エンジニアのスキル向上、最新技術動向の調査、最先端技術の修得を目的とし、ほとんどの方が前半のトレーニングから参加していました。海外エンジニアとの情報交換や人脈形成といった目的を持つ方も多く、セッションの合間やレセプションでは、積極的に海外エンジニアと情報交換している姿が見受けられました。

レセプションなどの場で海外エンジニアと交流するためには、「英語を話す」という言葉の壁があります。最初は躊躇する場面もありましたが、同行した同僚と一緒に海外エンジニアの輪の中へ飛び込み、アメリカ・フランス・インドのエンジニアと情報交換することができました。地価や家賃の話題になった時は、円・ドル・ユーロといった異なる通貨単位が飛び交い、計算のために頭をフル回転させることとなりました。

今回参加された日本の方が所属する企業では、エンジニアのスキル向上を目的として、年に数回、海外カンファレンスへの参加を推奨しているようです。Web分野のセキュリティに取り組む企業にとって、OWASP AppSecは、Web分野のセキュリティに特化しているため、トレーニングやセッションでの情報収集、海外エンジニアとの交流による情報収集という面で参加するメリットが大きいようです。

残念ながらスピーカーとしての日本人参加はありませんでしたが、著名人としてはMetasploitの開発者であるHD Moore氏や書籍「Metasploit」の著者、David Kennedy氏が参加しており、3日目のレセプションではサイン会が実施されていました。

スマートフォンセキュリティなどの話題も

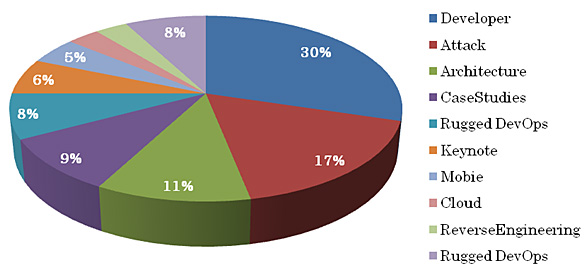

セッションのジャンルは、Developer(開発者向け)、Attack(攻撃手法)、Architecture(基本設計概念)、Case Study(事例研究)など、10種類に分類されます。その中でもDeveloper(開発者向け)とAttack(攻撃手法)だけでほぼ半数を占めており、「セキュアなWebアプリケーション開発へ向けた開発側からのアプローチ」と「攻撃手法・動向の調査」に対する注目度の高さがうかがえます。

今回聴講したセッションの中では、やはりHTML5やNoSQLなどの最新技術やトレンドに関するセッションは参加者が多く、質疑応答も盛んで注目度が高い印象でした。

また、Webアプリケーション関連だけではなく、数こそ少ないもののスマートフォン関連のセキュリティをテーマとしたセッションも開催されました。こちらも立ち見が出るほど参加者が多く、スマートフォンセキュリティに対する関心の高さが感じられます。

OWASP AppSecのセッションは、他の海外カンファレンスに比べて少し短い45分で構成されており、ジャンルごとに別々の部屋で行われます。各部屋の収容人数は80人〜200人規模で、Developer向けセッションは200人、キーノート(基調講演)は2部屋をつなげて300人収容可能な部屋で実施されました。

初日受付時には、Tシャツとネームプレートが渡されました。ネームプレートには名前とバーコードが印刷されており、聴講で部屋に入室する際、バーコードのチェックが行われます。

活発な質疑応答が行われたトレーニング

各コースはハンズオンを含む内容となっており、参加者は20〜30人です。

今回筆者が受講したコース「Android/iOS Hacking and Securing」のレベルは中級者向けといった印象でした。実務である程度スマートフォンセキュリティに関わっているような上級者にとっては、目新しい情報が少ないため物足りず、Android/iOSのセキュリティモデルについて全く前提知識を持たない状態の初級者にはハードルが高い、といった印象を受けました。なお、他のコースへ参加した方の感想を聞くと、全体的に初級者から中級者向けのレベルとなっているようです。

海外でトレーニングを受講するのは今回が初めてだったので、日本での受講との雰囲気の違いに刺激を受けました。日本ではトレーニングを受講しても、質疑応答はそれほど盛んではなく、講義の休憩中や講義後に、各個人が個別に講師へ質問するといった場面をよく目にします。一方このトレーニングでは講義中の質疑応答が非常に盛んで、受講者の質疑に対して他の受講者が答えるといった場面もあり、質疑応答をきっかけに議論が始まることもありました。

参加者の自己紹介を聞いた限りでは、開発者が半分ほど、ペネトレーションテスター(Pen Tester)が数名、残りは他のセキュリティ関係という内訳です。

トレーニング環境の制限で、ハンズオントレーニングはAndroid向けのみの実施となりました。仮想環境(VMWare)の中にAndroid仮想端末とWebサーバが用意してあり、Android仮想端末から銀行取引用のスマートフォンアプリを利用するといったシナリオです。

トレーニング環境を利用しながら、シナリオに沿って、Android/iOSのセキュリティモデル、「Hacker’s Toolkit」の使い方、パッケージ/ランタイム分析を学ぶといった内容でした。iOS向けハンズオンが実施されなかったことは残念ですが、iOS関連情報は書籍化されたものが少ないため、テキストベースの内容は参考になりました。

ちなみにOWASP AppSecには、学生向けサポートプログラムの「University Challenge」が用意されています。通常625ドルの参加費が95ドルで参加できるという費用的なメリットはもちろん、学生とCTF参加者の間で勝負するという特徴があります。今回はCTFへ参加していないため詳細な内容については不明なものの、セキュリティエンジニアと交流を持てるこのような機会は、学生にとって非常に刺激的なものでしょう。

Copyright © ITmedia, Inc. All Rights Reserved.

OWASP AppSec USA 2012のレジストレーションブース

OWASP AppSec USA 2012のレジストレーションブース アルマジロレースの光景……のはずが、混雑のためアルマジロの写真が撮れませんでした

アルマジロレースの光景……のはずが、混雑のためアルマジロの写真が撮れませんでした レセプションには各国からの参加者が集う

レセプションには各国からの参加者が集う

中には立ち見が出るほど人気のセッションも

中には立ち見が出るほど人気のセッションも 参加者に手渡されるTシャツとネームプレート

参加者に手渡されるTシャツとネームプレート 「Android/iOS Hacking and Securing」トレーニングの会場

「Android/iOS Hacking and Securing」トレーニングの会場 休憩時に提供されたおやつ

休憩時に提供されたおやつ