WAFの性能を測る方法は? ソーシャルエンジニアリングを成功させやすいタイプとは?:OWASP AppSec USA 2012 レポート(2/2 ページ)

では続けて筆者が参加したセッションの中から、興味深かったものをレポートします。

WAFの性能を評価せよ!

このセッションでは、WAF(Web Application Firewall)の評価基準や評価ツールは存在するものの、「Webアプリケーションへのリアルな攻撃に対する防御性能を測るには不十分」との認識から、WAFの防御性能を測定するツールを作成したとの発表がありました。

このツールのコンセプトは次の3つです。

- WAFの防御性能を測る

- 紛らわしい正常リクエスト、攻撃リクエストの両方を送信して計測する

- 2つの視点で計測する

正常リクエストをブロックする割合(False Positive)

異常リクエストを通す割合(False Negative)

つまり、WAFの防御性能を測定するために、攻撃リクエストだけでなく、紛らわしい正常なリクエストを送信し、さらにFalse Positive/False Negative両方の割合を測定することで、より正確な防御性能を測定するというものです。

セッションでは、Snortおよびmod_Securityを対象としたデモンストレーションが実施されました。インターフェイスは非常にシンプルで、使用するテストケースなどはXMLベースの設定ファイルを使用しています。また、測定結果はPDFで出力可能で、False Positive/False Negativeの割合をパーセンテージ・グラフで表示する機能や、False Positive/False Negativeの詳細を報告する機能があります。

デモンストレーションでは次のような測定テストが実施されました。

Completeness Test

Parameter Pollution(パラメータ汚染)を想定した攻撃リクエストや複雑なSQLクエリを送信し、WAFが正しくブロック・通過させるかどうかを測定する。

Stateful Testing

Cookie PoisoningやCSRFに対する防御性能を測定するテスト項目。今回のデモンストレーションではCookie Poisoningのテストが実施されていた。

まず正常なリクエストを送信し、サーバからのレスポンスを確認する。サーバからのレスポンスにSet-Cookie(Set-Cookie: role=visitor)が含まれていた場合には、Cookieの値を書き換え(Cookie: role=admin)、リクエストを再度送信する。そのとき、Cookieが操作されたリクエストをWAFがブロックするかどうかを確認する。

ツールの将来のロードマップとして、ネットワーク通信をキャプチャし、それを元にして自動的にテストケースを生成する機能や、WAFを回避するテストケースの充実などが発表されていました。

このWAF Testing Frameworkは、現時点では公開されていないものの、コミュニティでの検証を経て、オープンソースでの提供を予定しているとのことです。今後の展開に期待したいところです。

スマートフォンでのペネトレテスト

「Mobile Applications & Proxy Shenanigans」

David Lindner氏、Dan Amodio氏(Aspect Security社)

[VIDEO URL]http://vimeo.com/54227158

スマートフォンアプリの開発者およびPenTester向けに、スマートフォンアプリのペネトレーションテスト方法を紹介するという内容でした。

セッションの冒頭、アメリカでは1分間に113台のモバイル端末が紛失しているという統計情報を基に、スマートフォン端末が盗まれた場合に起こり得る被害など、スマートフォンアプリのペネトレーションテストの必要性が語られました。

スマートフォンアプリのペネトレーションテストを実施するための環境構築という初歩的な内容にもかかわらず90%の席が埋まる状態で、質疑応答も盛んに行われていたことから、スマートフォンのセキュリティに関する注目度の高さがうかがえます。

ペネトレーションテストの環境設定として、「Burp Suite」というプロキシツールを使用する方法について説明がありました。ここでは説明の中から、Android Emulator/iOSとプロキシツールを用いた環境設定について紹介します。

【Android Emulator】

(1)プロキシツールを起動する

PC上でプロキシツール(Burp Suite)を起動する。

(2)証明書のインポート

(2-1)証明書ファイルをpushする。

$ adb push PortSwiggerCA.cer /sdcard/Download

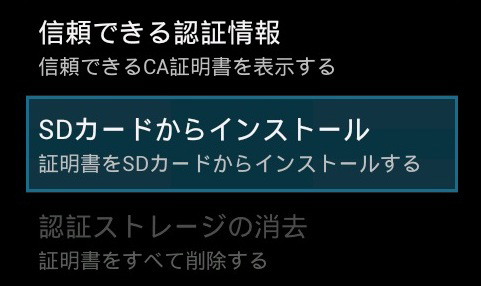

(2-2)証明書ファイルをインポートする。

設定→セキュリティ→SDカードからインストール

(3)プロキシ設定

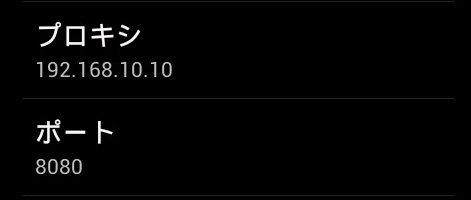

次の手順によりプロキシの設定画面へ遷移し、プロキシツールが起動しているPCのIPアドレスとポート番号を指定する。

設定→無線とネットワーク→モバイルネットワーク→アクセスポイント名→新しいAPN

【iOS】

(1)プロキシツールを起動する

PC上でプロキシツール(Burp Suite)を起動する。

(2)証明書のインポート

プロファイル画面から証明書をインストールする。メールで証明書ファイルを送信し、添付ファイルを選択するとプロファイル画面が呼び出される。その後、「インストール」ボタンをクリックする。

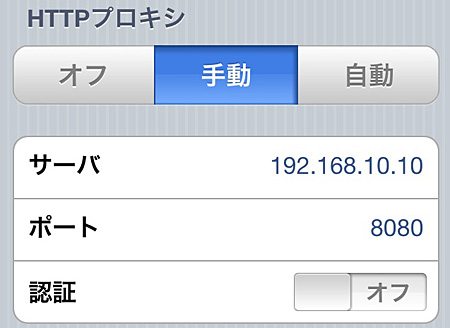

(3)プロキシ設定

次の手順によりプロキシの設定画面へ遷移し、プロキシツールが起動しているPCのIPアドレスとポート番号を指定する。

設定→Wi-Fi→[ネットワーク]を選択→HTTPプロキシ

以上の(1)〜(3)の手順で設定することで、スマートフォンアプリとサーバ間の通信がプロキシツールを経由するようになり、プロキシツールでリクエスト/レスポンスの閲覧・操作が可能になります。

ソーシャルエンジニアリングを成功させやすいタイプとは?

「Coupling technology and SE for one awesome hack」

David Kennedy氏(TrustedSec)

Social-EngineerToolkit(SET)という、簡単にフィッシングサイトを作成できるツールを使用した、ソーシャルエンジニアリング・アタックのデモが行われました。

セッションは「ソーシャルエンジニアリングを成功させるためには信頼を得ることが重要」との話から始まりました。例えば、人から信頼を得やすいポイントとしては次のような特徴があります。

- 誠実な笑顔

- 額がリラックスしている(シワが寄っていない)

- 視線が合っている

- 頬が上がっている(笑顔)

また、男性よりも女性や子供のほうが信頼を得やすく、女性は男性に比べて90%以上もソーシャルエンジニアリングを成功させる確率が高いとのこと。

続いて、コンピュータ技術を利用してソーシャルエンジニアリングを成功させるには、という話題に移り、ここでSocial-EngineerToolkit(SET)という、簡単にフィッシングサイトを作成できるツールのデモンストレーションが実施されました。

デモンストレーションは、Javaのアップデート画面を装ったフィッシングサイトを作成し、社内IT担当者からのアナウンスメールを装い、フィッシングサイトのURLをメールで送りつけるといった内容です。

フィッシングサイトの作成はごく簡単で、最新のセキュリティパッチが適用されている端末であっても、フィッシングメールもしくはフィッシングサイトを信頼してしまうと影響を受ける恐れがあるという内容でした。Social-EngineerToolKit(SET)の詳しい情報はこちら(※1)を参照ください。

【関連記事】

Social-EngineerToolkit(SET)の使い方の記事

http://www.atmarkit.co.jp/fsecurity/rensai/dknight09/dknight01.html

次回に向けて〜ますます重要度を増すWebセキュリティ

スマートフォン(モバイル端末)の普及率は年々増大を続け、利用分野は今後ますます広がることが予想されます。普及率の増大にともない、スマートフォンアプリに対するセキュリティ要求は高まっています。また、スマートフォンアプリに限らず、スマートフォンをターゲットにしたWebアプリケーションも増加しており、今後、Web分野のセキュリティはますます重要になるでしょう。

冒頭にも述べたように、OWASP AppSecはWeb分野のセキュリティに特化しているため、Web分野のセキュリティエンジニアやWebアプリケーション開発者にとって非常に有用な情報が盛りだくさんです。さらに、世界のセキュリティエンジニアと接することで鮮度の高い情報を得ることができ、自分たちの技術レベルを確認することができました。筆者の所属する三井物産セキュアディレクションは、海外カンファレンスへ積極的に参加していますが、特にOWASP AppSecに関しては収穫が大きく、今後も継続して参加することを検討しています。

次回のOWASP AppSec USAは、11月18日〜11月21日にニューヨークで開催されます。ニューヨークへは日本から直行便も出ており、移動は比較的楽です。Webセキュリティに従事するエンジニアのみなさま、参加を検討されてはいかがでしょうか。

また日本でも、OWASP Japan が年に数回「Japan Local Chapter Meeting」を開催しています。Webセキュリティに関心のある方なら、スキル、業種、年齢などに関係なく集まりましょう! という勉強会です。業務終了後に参加できるよう、18時30分から開始というありがたい配慮がなされています。海外カンファレンスへの参加は費用・期間的にハードルが高いという方は、OWASP Japanの勉強会に参加されてはいかがでしょうか。

Copyright © ITmedia, Inc. All Rights Reserved.