警察庁、2013年上半期 Web改ざん観測状況を公開――静かに潜む見えないワナ:時期により異なるタイプの改ざん

2013年8月22日、警察庁 情報通信局 情報技術解析課 課長補佐の山本均氏は、「Web改ざんの観測状況とその概要」について説明した。

2013年8月22日、警察庁 情報通信局 情報技術解析課 課長補佐の山本均氏は、日本セキュリティオペレーション事業者協議会(ISOG-J)主催のイベントで「Web改ざんの観測状況とその概要」について説明した。

情報技術解析課では、全国の警察施設のインターネット接続点にセンサーを設置。インターネット上でのさまざまな兆候を観測しているという。今回は、その観測業務を通じて認知した事例を基に、Web改ざん観測状況が公開された。

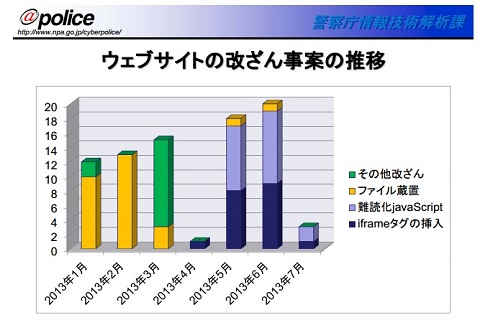

Webサイトの改ざん案件の推移(2013年 上半期)

上記データは、2013年1月から7月までに警察庁によって認知されたWeb改ざん案件を示している。グラフを見ると、月ごとに改ざんの件数・種類に波があることが分かる。

1月から2月にかけては「ファイルの蔵置」を多く認知。蔵置とは、改ざんによって不正にファイルを置かれてしまうことをいう。また、5月から6月にかけては「難読化されたJavaScript」「<iframe>タグ」の挿入による改ざんが多く発見されている。3月には、「その他改ざん」が目立っている。ここでの「その他改ざん」とは「難読化されたJavaScriptや<iframe>タグの挿入以外による改ざん」(後述)を示しているという。

具体的な事例

続いて、各改ざんパターンの具体的な事例について見る。

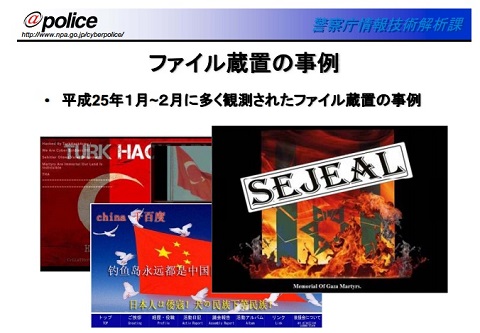

「ファイルの蔵置」による事例

2013年1月〜2月にかけて流行した「ファイル蔵置」による事例では、メッセージ性の高い社会的・政治的なファイルが、サーバに蔵置されていたケースが多かったという。

これらの特徴としては、以下の3つが挙げられる。

- ファイルを蔵置したことを、自ら表明している

- メッセージ性が高い

- 自己顕示的な行動を取る

なお、ここに挙げられている事例の1つ「SEJEAL」は、8月以降も増加傾向にある。「SEJEAL」については、「Team Sejeal」という組織から犯行声明が出されており、主にコンテンツ管理システム(CMS)の脆弱性を悪用することで知られている。

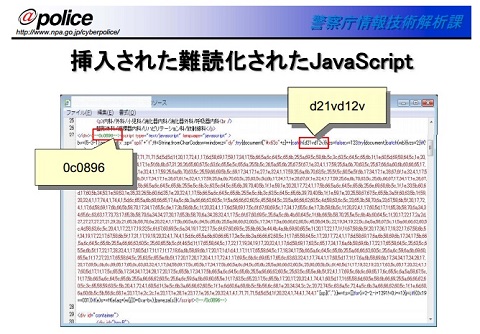

「難読化されたJavaScript」「<iframe>タグ」の挿入による事例

5〜6月にかけて流行した「難読化されたJavaScript」の挿入によるWeb改ざん案件では、以下のようなスクリプトが実際に挿入された(参考)。

スライドの赤枠で囲まれた英数字の文字列が、難読化されたJavaScriptである。警察庁では、特に「d21vd12v」に着目。グーグルで検索してみたところ、2013年6月5日現在で約4万ページがヒット。また、日本語サイトでは約2000ページがヒットしたという。さらに、2週間後の6月18日に検索したところ、全体では約3万ページ、日本語サイトでは2000ページ増(過去に改ざんされたサイトや情報提供サイトを含む)と、改ざん件数が急増した。

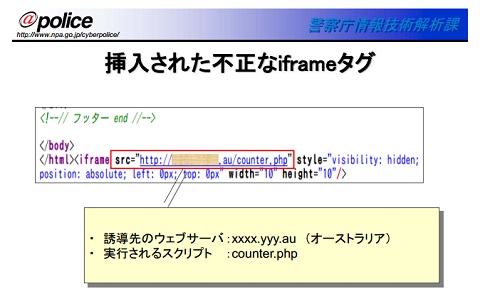

また、不正な「<iframe>タグ」の挿入による改ざんとして紹介されたケースでは、とあるオーストラリアのサーバに誘導され、「counter.php」が実行される仕組みになっていた。

調査を進めると、辿りついたのはオーストラリアのゲーム開発会社。彼らのページも、おそらく改ざんされたものだと考えられている。

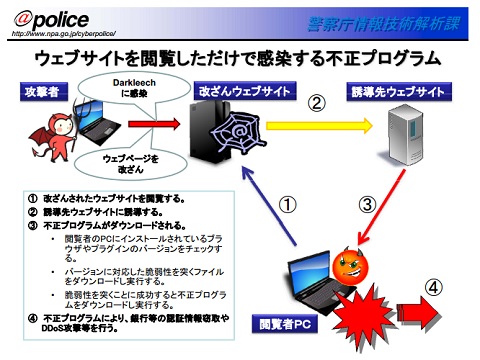

この結果、閲覧者が改ざんされたページにアクセスしてしまうと、悪意のあるWebサイトに誘導され、不正プログラムにより銀行の認証情報などが詐取されるというメカニズムになっている。

不正プログラムには、ネットバンキングの認証情報などを詐取する「ZeuS/Zbot」や、ZeuSから派生した「Citadel」、偽のウイルス対策ソフト「FakeAV」、コンピュータを使えない状態にしてその身代金を要求する「Nymaim」といったものがある。この中でも、特にZeuSやCitadelは、不正送金などの犯罪に使われており、警察庁は警戒を強めている。

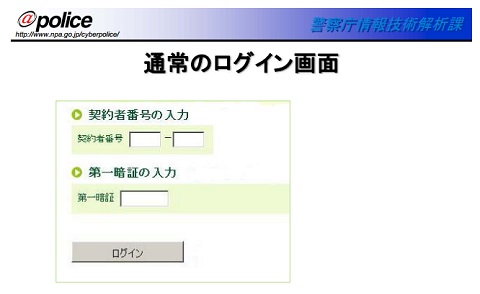

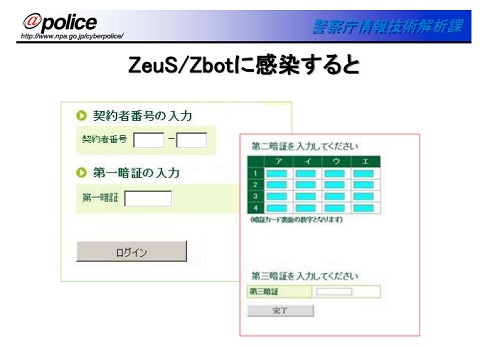

ここで、ZeuSやCitadelによる情報詐取の一例を示す。通常のログイン画面では、契約者番号と第一暗証の入力のみであるが、感染するとポップアップウィンドウが開き、追加の認証に用いる乱数表などの入力が要求される。表示を信じて入力してしまうと、すべての暗証番号が窃取されてしまい、不正送金の被害につながる。

「その他改ざん」による事例

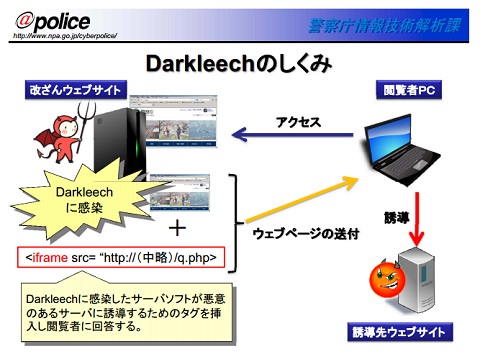

「その他改ざん」では、「Darkleech Apache Module(ダークリーチアパッチモジュール)」という不正なApacheのモジュールに、Webサーバが感染した事例が挙げられた。

Darkleech Apache Moduleがやっかいなのは、Webページ自体は改ざんされていないという点だ。<iframe>タグの挿入による改ざんの場合、Webページ自体が改ざんされていたのに対し、Darkleech Apache Moduleでは、ユーザーに返すレスポンスに<iframe>タグを挿入し動的に改ざんするため、検出困難となる。

上の図の「<iframe src= “http://(中略)/q.php>」が問題となる<iframe>タグだ。ホームページのデータに対して、Darkleech Apache Moduleが自動的にタグを挿入する。外見上は、いつもとまったく変わりないが、挿入タグにより不正なWebサイトに誘導されてマルウェアに感染する。

改ざんにおける傾向と対策

最近のWebページ改ざんの特徴として、警察庁は以下の3つを挙げる。

- 外見上変化がない

- 閲覧者が気づくことなく、悪意のあるWebサイトに誘導される

- 誘導後、不正プログラムに感染する可能性がある

これらWeb改ざんにおけるユーザー側の対策について、警察庁は次の基本的な対策をしっかりと行うよう指示している。

また、パソコンが感染してしまった場合には、次のような対処を求めている。

- LANなど回線から切り離す

- 電源を切らずに、そのままの状態を保持する

- 連絡・相談する(情報セキュリティなどの担当者へ連絡、または、コンピュータウイルス110番などへ相談)

なお、山本氏は、相談先として「コンピュータウイルス110番(03-5978-7509)」を紹介。具体的な被害相談や被害が深刻な場合には、都道府県警察サイバー犯罪相談窓口への相談を促している。

Copyright © ITmedia, Inc. All Rights Reserved.

警察庁 情報通信局 情報技術解析課 課長補佐 山本均氏

警察庁 情報通信局 情報技術解析課 課長補佐 山本均氏