DNSリフレクション攻撃の準備行動が中国から? 9月18日への警戒を呼び掛け:DNSサーバとWebサーバ、それぞれ対策を

来る9月18日前後に、中国から日本の組織・企業をターゲットにしたサイバー攻撃が増加する恐れがあるとして、警察庁やセキュリティ企業のラックが警戒を呼び掛けている。

来る9月18日前後に、中国から日本の組織・企業をターゲットにしたサイバー攻撃が増加する恐れがあるとして、警察庁やセキュリティ企業のラックが警戒を呼び掛けている。

9月18日は、満州事変のきっかけとなった柳条湖事件が発生した日だ。過去数年、この時期には中国の掲示板で日本に対するサイバー攻撃を呼びかける書き込みが増加し、官公庁や企業を狙った攻撃が発生していた。特に2012年には、政府が沖縄県の尖閣諸島を国有化した直後となったことから、大規模な攻撃が発生した。

ラックによると、攻撃の手段は主に2つある。1つは、ツールなどを使って大量のリクエストを送り付けてWebサーバを麻痺状態に陥れるDoS攻撃で、Webページの閲覧が困難になる。もう1つは、抗議活動のアピールやウイルスの配布、情報窃取などを目的としたWeb改ざんだ。

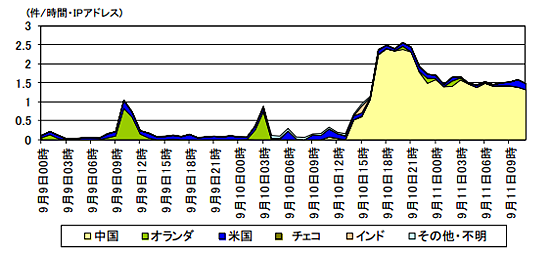

実際、DoS攻撃の準備活動と見られる動きもあるという。警察庁によると9月10日から、UDP 53ポートに対するアクセスの増加が観測された。そのほとんどが、それ以前はほとんど観測されなかった中国を発信元とするものだ。このアクセスを解析したところ、外部からの再帰問い合わせを許す設定で、DNSの拡張機能であるEDNS0に対応しているDNSサーバ、つまり「オープンリゾルバ」を探索していることが判明した。

オープンリゾルバは、適切なアクセスコントロールが設定されていない状態のキャッシュDNSサーバで、いわゆる「DNSリフレクション攻撃」(あるいはDNS Amplification Attacks:DNS amp、DNS増幅攻撃)の原因となっている。オープンリゾルバに送信元を偽装したクエリを投げると、増幅された大量の応答がターゲットのWebサーバに送り付けられ、(攻撃者にとっては効率的に)DoS状態に陥ってしまう。これは、2013年3月に発生した史上最大規模といわれるDDoS攻撃にも悪用されていた。

警察庁では、9月18日前後にも、DNSリフレクション攻撃を含むサイバー攻撃が実行される恐れがあると指摘。管理下にあるDNSサーバがDNSリフレクション攻撃の踏み台として悪用されないよう、「キャッシュDNSサーバでは、外部からの不要なアクセスを制限する」「外部に公開している権威(コンテンツ)DNSサーバでは、再帰問い合わせを無効にする」といった設定が適切になされているか確認するよう推奨している。

一方、DoS攻撃を受ける恐れのあるWebサーバではどのような対策を実施すべきか。ラックによると、DNSリフレクション攻撃などの大量のリクエストを送り付けられる場合は、「セキュリティ監視サービスやセキュリティ対策ソリューションでの対策は困難」。攻撃元である国やIPアドレスを特定してブロックする、もしくはWebサーバの運用をパブリッククラウド環境に切り替えるといった代替策を講じるべきという。

ただし、同じDoS攻撃でも、Webサーバの脆弱性を突いてDoS状態に陥れる手段もある。ラックではこの場合に備え、ベンダが提供するアップデートを適用し、システムを構成するプラットフォームやサービスに含まれる脆弱性を修正するとともに、SQLインジェクションをはじめとするWebアプリケーションの脆弱性が含まれていないかを確認するよう推奨している。これは、Webサーバ改ざんの対策としても有効だ。

なお、Webサーバの脆弱性対策においては、OSやWebサーバソフトウェアの脆弱性に対処するだけでなく、Apache Struts2をはじめとするミドルウェアやWordPress、Joomla、DrupalといったCMSが狙われやすい点に特に注意が必要だ。また、「Gumblar」のように、Webサイト管理者のパスワードを盗み取ってWebを改ざんするケースもあることから、管理者のパスワード管理の徹底も重要で、使い回しの禁止、複数要素認証の導入なども検討すべきという。

関連記事

ハクティビストに中国……サイバー攻撃再燃の1カ月

ハクティビストに中国……サイバー攻撃再燃の1カ月

一時期鳴りを潜めた感があったハクティビストによる攻撃が8月の終わりくらいから再開し、世界中のWebサイトが被害に遭いました。また日本では、尖閣諸島問題に関連して多数のWebサイトが攻撃されました。 過去最大規模のDDoS攻撃が発生、ピーク時には300Gbps以上のトラフィック

過去最大規模のDDoS攻撃が発生、ピーク時には300Gbps以上のトラフィック

3月18日から22日ごろにかけて、スパム対策組織「Spamhaus」をターゲットにした大規模なDDoS攻撃が発生していた。ピーク時にはトラフィックが300Gbpsに達するなど、過去最大級の規模だったという。 古くて新しい脅威、Web改ざん

古くて新しい脅威、Web改ざん

この連載では、数あるサイバー攻撃の中でも一般ユーザーに大きな影響を及ぼしている「ドライブ・バイ・ダウンロード攻撃」の手口の変遷と対策について紹介していきます。 CMSが狙われる3つの理由

CMSが狙われる3つの理由

今回のコラムでは、ラックのセキュリティ監視センター、JSOCでもたびたび観測しているCMSを狙った攻撃の状況とその対策について解説します。- 新春早々の「Gumblar一問一答」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

宛先ポート 53/UDP に対するアクセス件数の推移(警察庁の資料より)

宛先ポート 53/UDP に対するアクセス件数の推移(警察庁の資料より)