過去最大規模のDDoS攻撃が発生、ピーク時には300Gbps以上のトラフィック:あらためてオープンリゾルバ対策の徹底を

3月18日から22日ごろにかけて、スパム対策組織「Spamhaus」をターゲットにした大規模なDDoS攻撃が発生していた。ピーク時にはトラフィックが300Gbpsに達するなど、過去最大級の規模だったという。

3月18日から22日ごろにかけて、スパム対策組織「Spamhaus」をターゲットにした大規模なDDoS攻撃が発生していた。Spamhausと連携して対策に当たった米国のセキュリティ企業、CloudFlareによると、ピーク時にはトラフィックが300Gbpsに達するなど、過去最大級の規模だったという。

Spamhausは、スパムメールの送信元となっているIPアドレスを収集し、ブロックリストを作成して公開しているスパム対策組織だ。DDoS攻撃を受けることになったきっかけは、オランダのWebホスティング業者をこのブロックリストに加えたことだったという。

この結果、3月18日からSpamhausをターゲットにしたDDoS攻撃が開始されることになった。SpamhausではCloudFlareの手を借りながら対処に当たった。

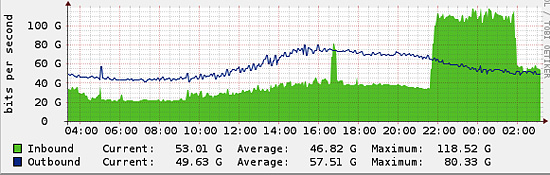

当初のトラフィックは10Gbps程度だったが、19日以降拡大し、30Gbpsからピーク時には90Gbpsにまで達した。さらに22日には120Gbpsを記録したが、CloudFlareは持ちこたえた。

これを見て、攻撃者側は別の方法を取ることにした模様だ。Spamhaus/CloudFlareを直接攻撃するだけでなく、CloudFlareが接続しているインターネットエクスチェンジ(IX)やTier1プロバイダーに攻撃対象を広げた。この結果、ロンドンやアムステルダム、フランクフルト、香港のIXに大量のトラフィックが押し寄せ、IXにつながっている多数のネットワークにまで影響を及ぼした。この影響を被ったある大手Tier 1プロバイダーでは、一時期、最大で300Gbpsのトラフィックを記録したという。

オープンリゾルバ対策を

一連のDDoS攻撃の多くは、外部からの再帰検索を許可しているDNSサーバ(オープンリゾルバ)を悪用したものだった。

具体的には、オープンリゾルバに対して、送信元を偽装したクエリを投げ、大量の応答をターゲットに送りつけるというDNSリフレクション攻撃(DNS amp)によるものだ。この攻撃手法では、攻撃者が最初に送るクエリパケットを何倍ものサイズのパケットに増幅させ、標的に大量のトラフィックを送りつけることができてしまう。

これを踏まえてCloudFlareは、オープンリゾルバの閉鎖が必要だと指摘。「Open Resolver Project」などを使って、設定が不適切な状態になっていないかどうか確認し、オープンリゾルバをシャットダウンすべきと述べている。

もし、管理しているネットワーク内にオープンリゾルバが残っていることが判明した場合は、アクセス制御を適切に実施し、再帰検索機能の提供範囲を必要な範囲のみに限定し(基本的には外部からの問い合わせには応えない)、DNS ampの踏み台として使われないようにする。さらに、送信元IPアドレスを偽装(IPスプーフィング)したパケットを破棄するよう設定する、DNSトラフィックにレートリミットを設けるといった対策も推奨されている。

関連記事

- 分散サービス拒否(DDoS)攻撃を仕掛けるDNS ampとは?

- DNSベストプラクティスとは「隠す」そして「重ねる」

脅かされるDNSの安全性

脅かされるDNSの安全性

インターネットの重要な基盤技術の1つであるDNSに対して新たな攻撃手法が公開され、その安全性が脅かされている。DNSにセキュリティ機能を提供するための技術であり、普及が進んでいるDNSSECについて、仕組みと運用方法を紹介する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.