脅威は、1つ見つかれば他のシステムにも巣くう:広い視野に基づく積極的な「ハント」を推奨するファイア・アイ

近年、ランサムウェアや金融機関のペイメントシステムをターゲットにした標的型攻撃のリスクが急激に高まっている。被害が急増する理由とは。日本企業が抱えがちな“穴”とは。私たちは何をすべきか。米ファイア・アイ アジア太平洋地域担当CTOのブライス・ボーランド氏に話を聞いた。

標的型攻撃に用いられる未知のマルウェア検出に特化したサンドボックス製品を提供している米ファイア・アイは、近年、「Japan-Advanced Threat Response Center」(J-ATRC)をベースとしたサイバー攻撃の監視・分析サービスや、疑似的な攻撃を通じて企業システムの弱点を洗い出す「ペネトレーション(侵入)テスト」「レッドチームサービス」など、セキュリティ運用を支援するサービスも強化している。

先日来日した同社のアジア太平洋地域担当CTO(最高技術責任者)のブライス・ボーランド氏に、一連のサービス強化の背景にある脅威の最新動向を尋ねたところ、2016年は特に、「ランサムウェアや金融機関のペイメントシステムをターゲットにした標的型攻撃のリスクが高まっている」という。また、地政学的な観点からは、米中関係やアジア地域の情勢変動の影響か、中国をベースとする攻撃に変化も見られるという。

ランサムウェア、被害急増の理由とは?

情報処理推進機構(IPA)の呼び掛けにも見られる通り、2015年から2016年にかけて、ランサムウェアの被害が急増している。当然、ファイア・アイでもランサムウェアの急増を確認しており、ボーランド氏によると、「アジア各国でも日本でも、ターゲットとなる組織が急増している。それも大企業だけでなく規模の小さな企業までターゲットとなっており、事業運営に大きな影響を与えている」状況だ。

この背景には、「ランサムウェアが、金銭目的のサイバー犯罪者がすぐに利用できるターンキー市場になっていることが挙げられる」とボーランド氏は述べた。

「フォーラムなどを通じてランサムウェア作成ツールが流通しているだけでなく、ツールをテストできたり、サポートサービスが提供されていたり、ランサムウェアを通じて得られた収益のマネーロンダリングを支援するサービスが用意されていたりと、至れり尽くせりのRansamware as a Serviceが展開されている。この結果、ランサムウェアを用いた攻撃キャンペーンを比較的容易に展開できる一方で、逮捕されるリスクは低い。IPアドレスや地理的情報を用いてターゲットを選択できるサービスもあり、攻撃者は訴追の可能性が低い国外の標的を狙うからだ」(ボーランド氏)

Bitcoinをはじめとする暗号通貨が支払い手段として使われることも、犯罪者の追跡を困難にしている。時には数回使っただけでウォレットを使い捨てたり、複数のウォレットIDを使い分けたりと、さまざまな手法を用いられることで、金の流れから犯人を追跡する作業を困難にしているということだ。当然、暗号通貨にはさまざまな可能性があるが、「残念ながら犯罪者にとっても、マネーロンダリングを容易にする非常に価値あるものになっている」と同氏は指摘している。

標的型攻撃は害虫と同じ? 1つ見つかれば、他のシステムにも潜んでいる可能性がある

ボーランド氏がもう1つ指摘したペイメントシステムへの標的型攻撃としては、2016年2月にバングラデシュ中央銀行で発生した不正送金事件が思い浮かぶ。

しかし同氏は、「アジア地域では他にも似たような侵害事件が発生している。ファイア・アイでは、ペイメントシステムに対して攻撃を行っているグループを、その手順やツール、パターンに基づいて少なくとも2つ特定している」と述べた。

厄介なのは、「少なくとも2013年には東欧で、2014年にはアジアで、ペイメントシステムや税金支払いシステムに対する攻撃は発生していた。特に新しい攻撃ではなく、メディアなどで取り上げられたのが最近の話というだけのことだ」(同氏)という点だ。つまり、今、この時点においても、システム内部に何らかの脅威が潜んでおり、見つけられていないだけである可能性は高い。

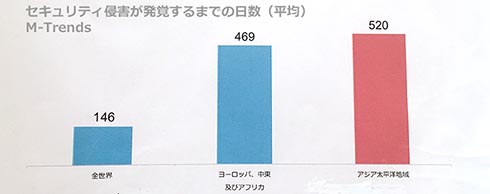

事実、ファイア・アイの調査によると、セキュリティ侵害が発覚するまでに要する平均日数は、世界全体では146日なのに対し、アジア太平洋地域では520日も要しているという。その理由をボーランド氏は、「積極的に侵害を探そうとしないことが要因ではないか。アジアや日本では、セキュリティ事故があまり公にならないことが多く、それゆえに安全だという思い込みも広がっている。しかし実際には、アジア各国をターゲットとした攻撃は増加している」と推測する。

「米国に比べると、アジア各国の脅威に対する意識は高いとはいえない。特に日本の金融機関の場合、コンプライアンス順守の文化が強いこともあって、内部に潜む脅威を調査してほしいという依頼はそれほど多くないようだ。確かにコンプライアンスは必要だし、有用だ。しかし、それだけで侵入を阻止できるとは限らない。コンプライアンスとはルールを定めてそれらを順守することだが、犯罪者はそんなルールに従ったりはしない」(同氏)

もう1つボーランド氏が強調したのは、より広い視点で、徹底的にシステムを調査することの重要性だ。マルウェア感染やID情報の漏えいといった侵害が発覚した際、多くの企業は当該端末を初期化し、証拠ごとデータを消してしまうことが多い。しかし、ボーランド氏はこの取り組みに警鐘を鳴らす。

「その時点で、他のよりクリティカルなシステムにまで入り込まれている可能性がある。より広い視点で調査を行い、他にも侵害が発生していないかを徹底的に見ていくことが重要だ。一握りのデバイスではなく、全体のスコープを見ていくことが大事だ」(同氏)

こうした課題の解決策の1つとして同氏は、システム内部に潜む脅威の「ハンティング」を挙げた。この10年で広がってきた多層防御のアプローチに加え、既に内部に潜んでいるであろう脅威を迅速に見つけ出し、その動きを食い止めることで、被害を最小化できる活動のことだ。ファイア・アイでは、攻撃者目線でシステムのセキュリティ体制をテストし、対応策を提案する「レッドチーム・サービス」を通じて、既に内側に潜んでいる攻撃者をあぶり出す支援をしていくという。

関連記事

ファイア・アイが攻撃対策アーキテクチャを刷新、分析速度が3倍に

ファイア・アイが攻撃対策アーキテクチャを刷新、分析速度が3倍に

ファイア・アイが、攻撃の有無を動的に検出する次世代アーキテクチャを発表。Webトラフィックの分析アルゴリズムを高速化するなどして、全体の分析速度を3倍に向上させたという。 個人情報には見向きもしない、ロシア発のサイバースパイ活動「APT28」

個人情報には見向きもしない、ロシア発のサイバースパイ活動「APT28」

ファイア・アイの最高技術責任者(CTO)に就任した名和利男氏が、ロシア政府から支援を受けた標的型攻撃と思われる「APT28」に関する説明会を開催。機密情報を狙うサイバースパイ活動に対処するため、「潜在的な脅威」を積極的に検知する取り組みが必要だと述べた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ