「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6):vNextに備えよ! 次期Windows Serverのココに注目(65:特別編)(2/3 ページ)

ドメイン参加PCのセットアップとエクスペリエンス

Azure AD参加におけるWindows Hello for Businessのセットアップと利用を確認したところで、いよいよWindows Hello for Businessのオンプレミス展開におけるドメイン参加済みWindows 10のセットアップを行ってみます。

●ドメインへの参加のためのネットワーク設定

Windows 10コンピュータはローカルカウントでセットアップし、Active Directoryドメインのネットワークに接続します。静的なネットワーク設定またはDHCP割り当てによって、Active DirectoryのドメインコントローラーをDNSサーバとして参照するように構成します。また、Azure AD参加とは異なり、エンタープライズPKIのルートCA証明書のインストールは不要です。Active Directoryドメインに参加した時点で、ドメインメンバーにはルートCA証明書が自動配布されます。

●ドメインへの参加

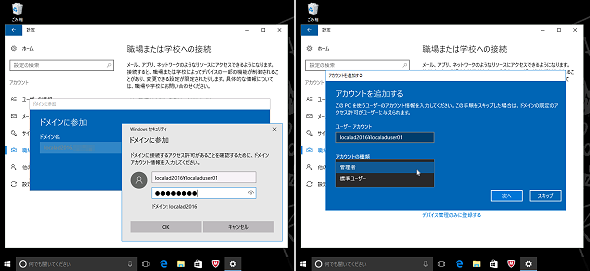

Active Directoryドメインの参加設定は、従来のWindowsと同様に「システムのプロパティ」から行ってもよいのですが、Windows 10 バージョン1607からは「設定」の「アカウント」→「職場または学校への接続」の「+接続」ボタンから開始することもできます。

「職場または学校アカウントのセットアップ」ウィザード(前出の画面3)の最初のページで「別の操作:このデバイスをローカルのActive Directoryドメインに参加させる」をクリックするとウィザードが終了し、「ドメインに参加」ダイアログボックスが表示されます。

「ドメインに参加」ダイアログボックスに、Active DirectoryのドメインのDNS名またはNetBIOSドメイン名を入力して「次へ」をクリックすると、「Windowsセキュリティ」ダイアログボックスが表示されます。このコンピュータを使用するドメインユーザーアカウントの資格情報を入力して、「OK」をクリックすると、「アカウントを追加する」ダイアログボックスが表示されるので、アカウントの種類として「管理者(Administratorsローカルグループのメンバー)」または「標準ユーザー(Usersローカルグループのメンバー)」を選択し、「次へ」をクリックします(画面7)。最後に、「PCの再起動」ダイアログボックスで「今すぐ再起動する」をクリックします。

●Windows Hello for Businessセットアップの自動開始

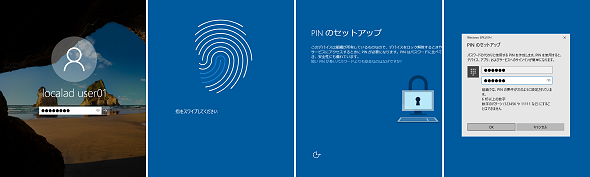

ドメイン参加設定を終え、再起動後にドメインユーザーアカウントのユーザー名とパスワードでサインインします。このコンピュータに「ドメインに参加しているコンピュータをデバイスとして登録する:有効」ポリシーを含む「グループポリシーオブジェクト(GPO)」が適用されると、次回のサインインのタイミングでデバイスの自動登録がバックグラウンドで行われます。

デバイスの自動登録が完了すると「Windows Hello for Businessの使用:有効」ポリシーによって、次回のサインイン時に「Windows Hello for Businessのセットアップ」が自動開始します。Azure AD参加の場合と同じように「Windows Helloへようこそ!」の画面が表示され、指紋の登録、追加のセキュリティ確認、PINの設定へと進みます(画面8)。生体認証デバイスを備えていない場合は、「PINのセットアップ」画面からPINの設定へと進みます。

なお、Windows Hello for Businessのセットアップが始まるまでには、場合によっては数時間かかることもあるようです。おそらく、ドメイン参加済みWindows 10デバイスの自動登録の内容がAzure ADのディレクトリとオンプレミスのドメインで同期されるまでのタイムラグが関係しているのでしょう。

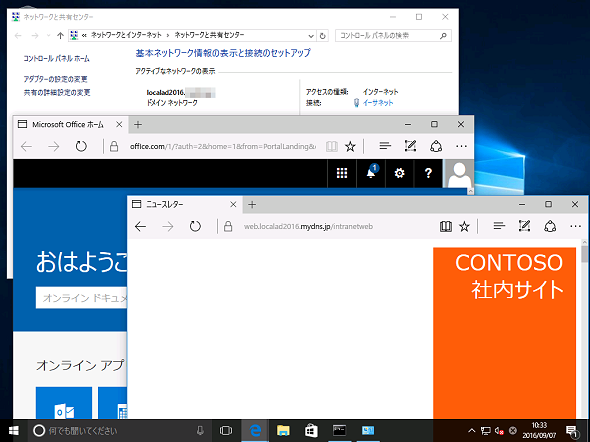

●クラウドアプリへのSSOアクセスを検証

Windows Hello for Businessをセットアップしたら、いったんサインアウトし、PIN入力または生体認証でサインインします。Office 365のOfficeポータル(https://portal.office.com/)やSharePoint Onlineなどのアプリは、追加の認証を求められることなく、SSOアクセスできました(画面9)。

今回は社内リソースとしてクレーム非対応の単純なWebサイトを準備しましたが、社内ネットワークからのアクセスは直接Webサーバに接続することになります。社内にクレーム対応アプリがある場合は、AD FSのイントラネット向けのプライマリー認証方法として「Microsoft Passport認証」を有効にしておくことでWindows Hello for BusinessでSSOアクセスできるはずです(今回は未検証)。

Copyright © ITmedia, Inc. All Rights Reserved.