NSFOCUSが「脅威インテリジェンスサービス」の提供を開始 中国発の攻撃情報が強み:脆弱性公表から対策までの猶予が一層短くなる時代を見据え

NSFOCUSジャパンは2017年3月28日、日本テクノ・ラボと業務提携を結び、脅威インテリジェンスサービスとそれを活用したコンサルティングサービスを提供すると発表。2017年4月1日から販売を開始する。

NSFOCUSジャパンは2017年3月28日、サイバー攻撃の発信元になっているIPアドレスやドメイン名、マルウェア本体の情報など、サイバー攻撃に関するさまざまな情報を提供する「脅威インテリジェンスサービス」を国内で提供すると発表した。販売代理店の日本テクノ・ラボを通じ、2017年4月1日から脅威インテリジェンスサービスとそれを活用したコンサルティングサービスの販売を開始する。

NSFOCUSは2000年に中国で設立されたセキュリティ企業で、2017年現在では米国、欧州、アジアの各国でビジネスを展開している。IPアドレスおよびドメインのレピュテーションやマルウェアのハッシュ値、脆弱(ぜいじゃく)性情報など、サイバー攻撃に関するさまざまな情報を提供する「NSFOCUSグローバル・スレットインテリジェンス」と呼ばれるサービスを提供する。

このサービスでは、同社が提供するWAF(Web Application Firewall)やDDoS(Distributed Denial of Service Attacks)対策製品などのセキュリティ機器に加え、独自に設置したハニーポットやクローラ、オープンなデータソースやパートナーから得られた情報を集約し、機械学習エンジンを用いて分析した結果をナレッジとして蓄積する。そのデータ量は1日当たり700GBを超えるという。

米NSFOCUS CTOのリチャード・ザオ氏は、「これまでのような単なるレピュテーションにとどまらず、属性情報も含めたプラスαの情報を提供することが重要だ」と説明。そのために、過去のアクティビティーやwhois情報なども加味して分析し、情報を提供するという。

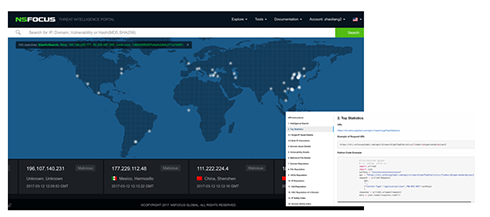

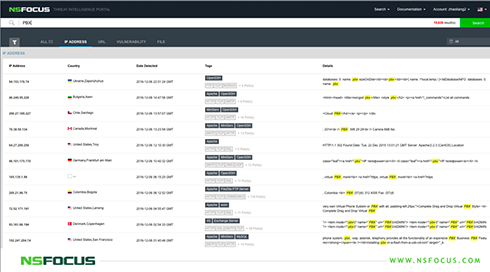

利用者はポータルサイトを通じて、特定のキーワードやIPアドレスなどを元に関連する脅威情報を検索、確認できる他、定期的な脅威分析アラートやレポートも受け取れる。また、NSFOCUSのセキュリティ機器や、他社が提供するセキュリティアプライアンス、SIEM(Security Information Event Management)製品などと連携して、DDoS攻撃やマルウェア拡散、C&C(Command and Control)サーバとの通信をブロックできるデータフィードをPython形式で提供する。いわゆるIoC(Indicator of Compromise)をAPI(Application Programming Interface)経由で自動的に提供し、プロアクティブな防御に活用する仕組みだ。

さらに、自社が管理するIPアドレスやURLが攻撃者に悪用されて外部への攻撃に加担していないか、ブラックリストに追加されていないかを継続的に監視する「資産監視」と呼ばれるメニューも提供している。

中国に関する「包括的な脅威インテリジェンス」が特徴

近年では多くのセキュリティベンダーが、セキュリティ機器やソフトウェアの提供だけにとどまらず、クラウドや機械学習を活用した脅威インテリジェンスの提供に取り組んでいる。ザオ氏も、「最近、脅威インテリジェンスという言葉は『バズワード』になりつつある」と述べる。

NSFOCUSでアジア・パシフィック/日本担当上級副社長を務めるアトレー・エング氏は、同社の強みについて「中国に関する包括的な脅威インテリジェンスを提供できることが、他社にはない特徴だ。2017年現在、サイバー攻撃の約40%は中国に関連している、とされている。というのも、中国で使われているPCの多くはパッチが適用されていなかったり、Windowsの不正なコピーが用いられているものも少なくないからだ。こうした要因から、ゼロデイ攻撃が世界で初めて生み出されることも少なくない。NSFOCUSはこうした脅威の情報を把握できる」と説明した。

ザオ氏は、ポータルサイトの画面で気になるキーワードを検索することで、IT機器だけでなく、ルーターやPBXなど、思いもよらない機器にもリスクの高い脆弱性が存在し、悪用される恐れがある状況を把握できると説明した。「Windowsならばパッチを適用して対策できるが、ルーターなどのデバイスの場合、パッチを当てたくても管理者に依頼する必要があったりするので、すぐには対処が難しい。NSFOCUSグローバル・スレットインテリジェンスでは、こうした見落とされがちなリスクを把握できる」(ザオ氏)

また、脆弱性が発見され、公表されてから対策を行うまでの猶予がどんどん短くなっていることも指摘した。それを如実に示したのが、2017年3月上旬に公表され、数百というサイトに影響を及ぼした「Apache Struts2」の脆弱性だ。ザオ氏は、数年前に公になったHeartbleedの脆弱性では、発見・公開から攻撃行動のピークが訪れるまでに数日の猶予があったのに対し、Apache Struts2の脆弱性では攻撃が検知されるまで数時間の猶予しかなかったことを説明し、サービスを通じてこうした困難な状況に置かれている顧客を支援していきたいとした。

関連記事

3種の脅威インテリジェンスで実現するファイア・アイの「包括的なセキュリティ対策」とは

3種の脅威インテリジェンスで実現するファイア・アイの「包括的なセキュリティ対策」とは

米ファイア・アイのプロダクトマネジメント担当バイスプレジデント、ディーン・チョーザ氏の来日に合わせ、近年の標的型攻撃の動向と、それに対する同社の製品戦略を尋ねた。 「プラットフォーム」「インテリジェンス」「パートナー」の3分野でセキュリティの取り組みを加速するマイクロソフト――ラックと協業でソリューション提供も開始

「プラットフォーム」「インテリジェンス」「パートナー」の3分野でセキュリティの取り組みを加速するマイクロソフト――ラックと協業でソリューション提供も開始

日本マイクロソフトが、エンタープライズセキュリティに関する記者説明会を開催。マイクロソフトのセキュリティに対する取り組みを説明した。また、ラックと協業し、セキュリティソリューションを提供することも発表した。 鍵は「可視化」──RSAが推進する「ビジネスドリブンセキュリティ」の狙い

鍵は「可視化」──RSAが推進する「ビジネスドリブンセキュリティ」の狙い

RSAが同社の年次イベント「RSA Conference 2017」で幾つかの製品の機能強化を発表。コンセプトとして示した「ビジネスドリブンセキュリティ」の意図を軸に、キーパーソンが企業の重要課題として今後推進すべきセキュリティ対策の方向性を提言した。- 中国のセキュリティベンダ、NSFOCUSが日本に本格上陸

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

左からNSFOCUSジャパン代表取締役の高野昭彦氏、米NSFOCUS上級副社長アトレー・エング氏、日本テクノ・ラボ代表取締役社長 松村泳成氏、NSFOCUS CTOのリチャード・ザオ氏

左からNSFOCUSジャパン代表取締役の高野昭彦氏、米NSFOCUS上級副社長アトレー・エング氏、日本テクノ・ラボ代表取締役社長 松村泳成氏、NSFOCUS CTOのリチャード・ザオ氏