予兆を捉えてサイバー攻撃を防ぐ、新サービスをSecureWorks Japanが提供:自社に対する脅威を実行前から監視(4/5 ページ)

7年以上も日本企業を狙って水面下で活動

記者発表会では、この攻撃の内容について詳しく取り上げた。まずはPCにインストールされたソフトウェアの脆弱(ぜいじゃく)性を利用して、企業の重要情報を盗み出す手法だ。

攻撃の対象となったソフトウェアは情報漏えい対策に使われる「SKYSEA Client View(SSCV)」。ゼロデイ攻撃の対象*1)となったものの、現在はパッチが配布されており、注意喚起もある。

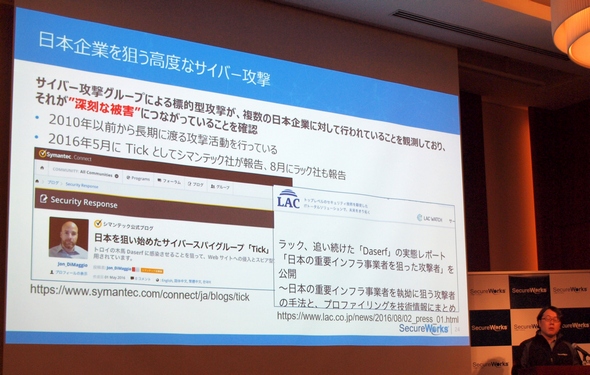

「この攻撃は当社が新しく発見したものではない。既に第三者の企業がレポートを公開している(図6)。ただ、報告はマルウェア「Daserf」自体を扱うだけだった。当社は(Daserfの)侵入に関わる情報以上の情報を得た。標的型攻撃ハンティング技術*2)を使って、攻撃者がどのような手段を用い、侵入後、何をするのか詳細に調べた。今後、調査内容をホワイトペーパーとして公開する予定だ。今回は概要を伝えたい」(中津留氏)。

*1) 「SKYSEA Client View の脆弱性(CVE-2016-7836)に関する注意喚起」(JPCERT/CCによる発表)。この他、開発元のSKYや警察庁からも注意喚起がある。

*2)CTUのメンバーが、ネットワーク通信分析とエンドポイント分析、ログ分析を用いて標的型攻撃を分析する手法をこのように呼ぶ。

中津留氏によれば、2010年以前から攻撃が始まっており、2017年3月時点でもまだ続いている*3)。

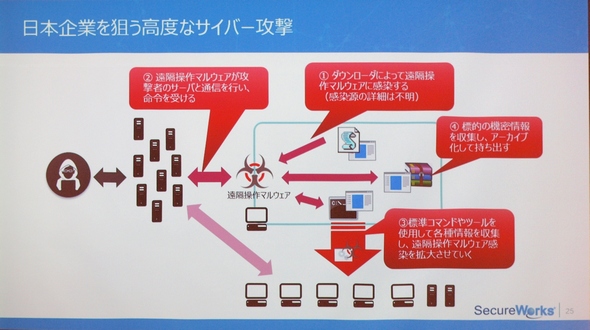

攻撃の手順は2種類のマルウェアが順に侵入するというもの(図7)。図に示した(1)では、ダウンローダーと呼ばれるマルウェアにPCが感染する。(2)ではダウンローダーが実際に遠隔操作を実行する別のマルウェアをダウンロード。このマルウェアが、攻撃者のサーバと直接通信を行う。

(3)では別のPCに感染を広げている。この段階ではマルウェアだけではなく、一般のツールを使ったり、既知の脆弱性を利用したりしているという。組織内の幅広い端末に侵入後、(4)で重要な情報のある場所を突き止め、情報をアーカイブ形式にして外部に持ち出す。このような手順を今回突き止めた。

*3) 攻撃者グループをシマンテックは「Tick」と命名。SecureWorksは名称を定めていない(攻撃者グループと表現)。

長続きのカギは複雑な変化にあり

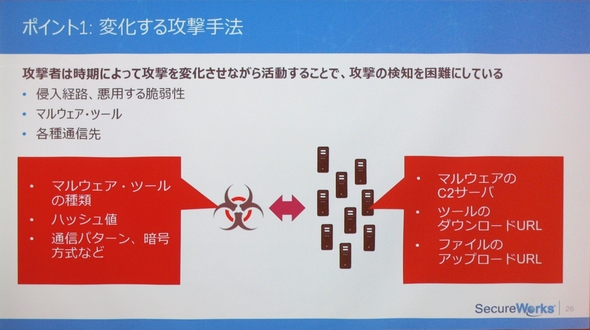

2010年以前に始まった攻撃が現在まで続くというのは不可解だ。さらに攻撃の手法についてこれまで情報がなかったのはおかしい。中津留氏によれば、攻撃グループが攻撃手法を次々と「変化」させてきたため、長続きしたということが分かった(図8)。

「侵入の際に使う経路をメールからWebサイト、ソフトウェアの脆弱性へと徐々に切り替えてきている。侵入後にマルウェアが攻撃者の用意したサーバと通信する際、相手のC2(コマンド&コントロール)サーバ自体が変化する。当社が確認したところでは数十も見つかった。通信を担うマルウェア自体も当初見つかった『Daserf』から『Datper』『xxmm』に変わって来ている」(中津留氏)。

標的対象となった複数の組織(企業)から得られたマルウェアの検体を調べると、種類が一致した場合も、ファイルそのもののハッシュ値が全て異なる。同じマルウェアが複数箇所に存在しないという状態を維持している。「ツールはもちろん、盗み出した情報をアップロードする相手も異なる。既存の対策だけでは、検知できないだろう」(中津留氏)。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

図6 今回取り上げた標的型攻撃を報じる他社のレポート

図6 今回取り上げた標的型攻撃を報じる他社のレポート

「暗号化は効果的」と理解、それなのに投資の優先順位は「ネットワークセキュリティ」? 日本企業のギャップに警鐘

「暗号化は効果的」と理解、それなのに投資の優先順位は「ネットワークセキュリティ」? 日本企業のギャップに警鐘 日本企業のCEO、「デジタルやテクノロジーを最も重視する」意識が世界最低水準

日本企業のCEO、「デジタルやテクノロジーを最も重視する」意識が世界最低水準 「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点

「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点 WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由

WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由 SecureWorksがAWS対象のセキュリティサービス、ビッグデータ解析と機械学習を活用

SecureWorksがAWS対象のセキュリティサービス、ビッグデータ解析と機械学習を活用