予兆を捉えてサイバー攻撃を防ぐ、新サービスをSecureWorks Japanが提供:自社に対する脅威を実行前から監視(5/5 ページ)

手広く感染、盗んだ後も潜伏

「当社はSSCVを利用した攻撃が、特定の攻撃グループの手によって実行されていることを解析によって確認した」(中津留氏)。

具体的な攻撃手法はこうだ。脆弱性が残ったままのSSCVを使っていても、それだけでは感染の対象とならない。このPCを外部に持ち出して、インターネットに直接接続するという条件がある。

攻撃者はかなり広範囲にスキャンをかけており、このようなPCが持ち出されて接続するとすぐに発見してしまう。標的型攻撃を目的としているものの、まずは幅広く広範囲なスキャンによって侵入する。侵入後に組織内に入り込み、その後、標的かどうかを判定している。標的でなければ特に何もしない。

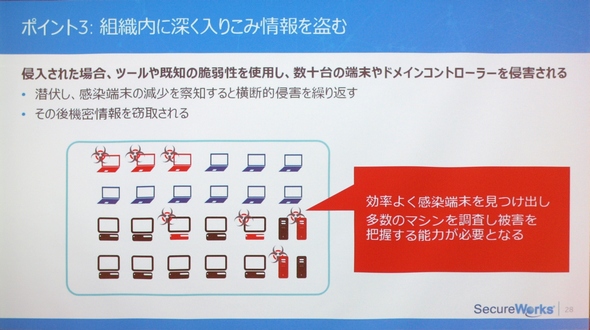

感染後の動作もずるがしこい(図9)。「1台だけに感染するマルウェアが多いものの、この攻撃では横断的にどんどん浸食して、数十台単位で感染する。組織内に深く入り込んで最終的な目的を達成しようとする。当社の持つ標的型攻撃ハンティングの手法で感染端末をあぶり出すとこのような結果が出ることが珍しくない」(中津留氏)。

ドメインコントローラーなどの管理者権限を持ち、組織内を管理するサーバに到達し、目的を達成する。「機密情報を盗み出した後、感染端末を少しだけ残して潜伏を続ける。感染端末が減ると横断的な侵害を再開して、感染端末が0にならないように動く。組織にずっと居座り続けることが特徴だ」(中津留氏)。

組織内の全端末に侵入しようとするため、組織内の全てのコンピュータが対象となる。「全てをフォレンジック調査によって解析するのは時間的にもコスト的にも不可能だ。対策を打ち、根絶するには効率良く感染端末を調べる能力が必要だ」(中津留氏)。

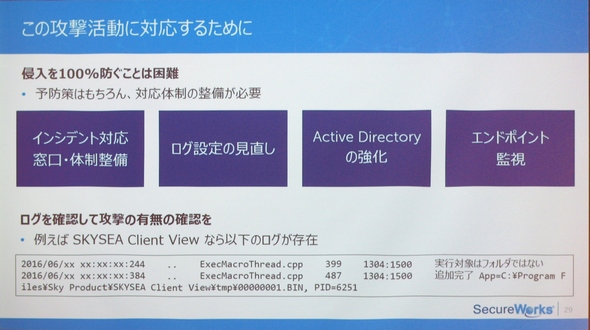

侵入を100%防ぐことはできない、侵入後の対策が必要

「この攻撃を防ぐのは難しい。なぜなら侵入の手口が複数あるからだ。先ほど説明したSSCVを使うゼロデイ攻撃だけではない。標的型のメールやWebサイトを改ざんしてアクセスしてきたユーザーを攻撃するなど、各種手法を切り替えてくる。侵入を100%防ぐことは困難と言わざるを得ない。パッチを当てる、ソフトウェアをアップデートするという対策は予防策として実行しなければならない。さらに実際に侵入された後の対応策を用意しておかなければならない」「侵入された形跡をたどる情報が必要だ。エンドポイントの監視と通信の監視を組み合わせて、検知しなければならない」(中津留氏)。

侵入後の対応方法は大きく4つある(図10)。最初に取り組むべきなのは、社内にインシデント対応窓口を設け、体制を整備することだ。「日本年金機構が『Emdivi』によって攻撃されたケースが参考になる。多くの場合、警察かJPCERT/CCからの報告で被害に気付く。そのような組織から適切に連絡が来るようにしないといけない。来たときに適切に対応する体制が必要だ」(中津留氏)。

図10にあるログ設定の見直しはなぜ必要なのだろうか。「ログが残っていないと連絡後の対応が取れない。第三者からの報告で気付く場合、過去にさかのぼって調査を進める。そのときログが残っていない、または不完全だと、調査が行き詰まる。攻撃者が通信に使うマルウェアは基本的にHTTPを使って通信するので、proxyログなどの設定によって、リクエストの文字列が取得できているかどうか、このような観点でログ設定を見直す必要がある」(中津留氏)。

JPCERT/CCは「高度サイバー攻撃(標的型攻撃)において、Active Directoryを乗っ取る事例を多数確認している」という。つまり、Active Directoryのセキュリティが重要だ。「このような機能を攻撃者が掌握し、どの端末にもアクセスできるようになった後、おもむろに攻撃活動が始まる。JPCERT/CCはActive Directoryに関する技術文書を幾つも公開している。これを参考にして強化するという対策が最低限必要だ」(中津留氏)。

ログ設定やActive Directoryの強化だけではまだ対策が不足している。「通信を監視するだけでは不十分だ。エンドポイントも監視する必要がある。なぜならこの攻撃は通信パターンも『変化する』から。自分たちで検知するためにも、感染端末を特定するためにもエンドポイントを監視しなければならない」(中津留氏)。

確認のカギをつかんだ

同氏が図10で示したログ情報はそのままエンドポイントの確認に使うことができる。「SSCVへの攻撃は広範囲に無差別に行っているので、被害規模は大きいと想定される。被害が起きているかどうか、まず、このログを確認してほしい。マルウェアが実行されるとSSCVのログファイルに『00000001.BINが実行された』という記録が残る」(中津留氏)。

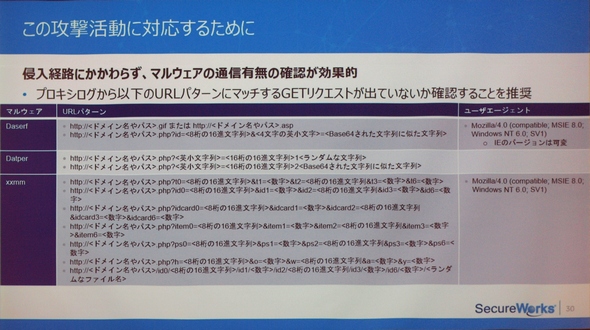

SSCV以外の侵入経路が使われた場合は、マルウェアの通信をログから確認して、検知が可能だ。「図11は当社が確認した攻撃者との直接的な通信パターンだ。DaserfやxxmmといったマルウェアのURLのパターンとユーザーエージェントが分かる。Datperはかなりユーザーエージェントが変化するのでここには載せていない」(中津留氏)。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

「暗号化は効果的」と理解、それなのに投資の優先順位は「ネットワークセキュリティ」? 日本企業のギャップに警鐘

「暗号化は効果的」と理解、それなのに投資の優先順位は「ネットワークセキュリティ」? 日本企業のギャップに警鐘 日本企業のCEO、「デジタルやテクノロジーを最も重視する」意識が世界最低水準

日本企業のCEO、「デジタルやテクノロジーを最も重視する」意識が世界最低水準 「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点

「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点 WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由

WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由 SecureWorksがAWS対象のセキュリティサービス、ビッグデータ解析と機械学習を活用

SecureWorksがAWS対象のセキュリティサービス、ビッグデータ解析と機械学習を活用