WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由:既に10万以上のサイトで改ざん被害 背景と対処方法を解説

2017年2月に発覚したWordPressの脆弱性により、既に約10万件ものサイトで改ざん被害が発生しているという。セキュリティ企業 ESETが、公式ブログで背景と現状、対処方法を解説した。

2017年2月、世界中で広く使われているオープンソースのCMS(Contents Management System)ソフトウェアである「WordPress」で、REST API(REpresentational State Transfer Application Programming Interface)の処理に起因する脆弱(ぜいじゃく)性が発覚。この脆弱性を悪用した攻撃により、WordPressベースのWebサイトで10万件にも及ぶ改ざん被害が既に発生しているという。

この事案に対し、情報処理推進機構(IPA)などが「対策済みバージョンへ至急アップデートしてください」と管理者に警告を発している他、スロバキアのセキュリティ企業 ESETも公式ブログで事案の背景を解説し、ユーザーが取るべき対策方法を提言した。以下、内容を抄訳する。

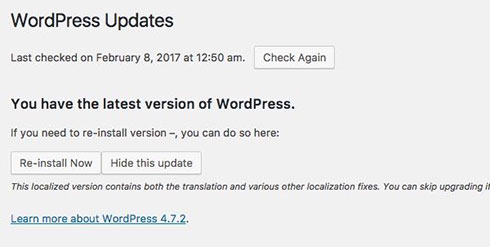

問題の発端は、2017年1月26日に「WordPress 4.7.2」がリリースされたことにさかのぼる。その際、WordPressのセルフホスト版を運用しているWebサイト管理者は、システムを至急更新するよう促された。しかし、このアップデートがいかに重要であるか、ほとんどの管理者はその時点では分からなかった。

WordPress.orgは2017年2月1日になって、バージョン4.7.2には、未発表の重大な脆弱性の修正プログラムが含まれていることを明らかにした。WordPressを最新バージョンに更新しなければ、攻撃者にその脆弱性を悪用され、WordPressサイト上の任意の投稿やページが改ざんされる恐れがあるという内容だ。

WordPress 4.7.2のリリース時にこの重大な脆弱性について告知されなかった理由は、悪意ある攻撃者がこぞってこの穴を悪用し、全世界で稼働するブログや企業のWordPressサイトに攻撃を仕掛けることが懸念されたためだったとWordPress.orgは述べている。

なお、セキュリティ研究者や主要なWordPressホスティング企業は、この脆弱性の公表に先立って攻撃の緩和策を講じていた。多くのWordPressサイトは、更新が自動的に、またはワンクリックで行われるように構成されていることも相まって、大きな被害は回避されたかように見えた。

しかし、現状は芳しくない。脆弱性の公表を受け、懸念通り、悪意ある攻撃者が早速活発に動き出した。それを裏付ける証拠も出ている。セキュリティ研究者は、「脆弱性の公表から48時間以内に、多くのエクスプロイトキット(攻撃ツール)が作られ、オンラインにポストされ、広くシェアされるようになった」と報告している。

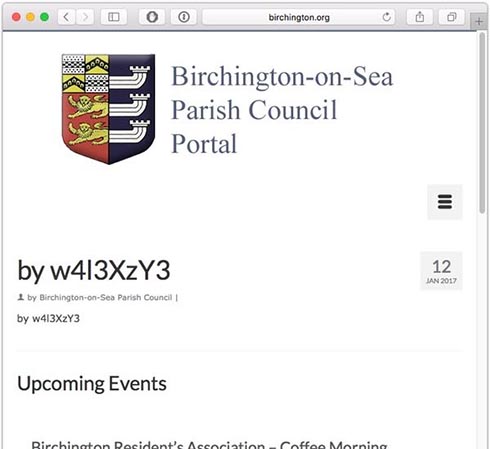

セキュリティベンダー Sucuriの研究者は、多数のサイト改ざん被害例も詳しく報告している。その1つとして、脆弱性のある多数のサイトに「by w4l3XzY3」という文字列を残すものがある。

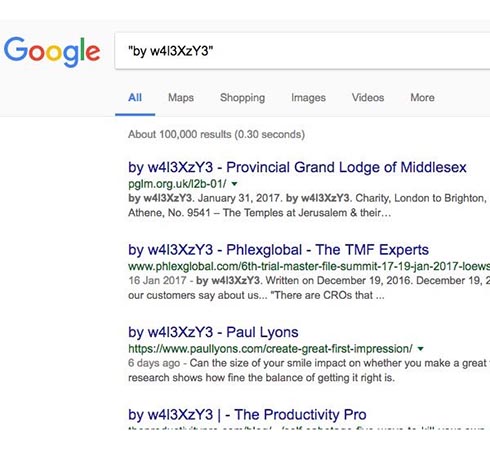

この文字列をGoogle検索で調べたところ、この被害に遭ったサイトは既に10万程度はあるようだ。

つまり、この脆弱性を悪用してGoogleの検索結果を操作し、金銭的利益を得ようとするSEOスパマーが存在するのはほぼ確実だ。

何よりもまずWordPress最新版へのアップデートを

WordPressサイトの運営者は、セキュリティ対策に真剣に取り組む必要がある。そのためには、何よりもまずWordPressを最新版にアップデートし、最新のセキュリティアラートに注意を払うようにしなければならない。

ライブWebサイトでWordPressの自動更新を利用できない状況にあるとしても、WordPressの新版を安全にテストできるインフラを構築しておき、ライブサイトがタイムリーに更新されるように手はずを整えておかなければならない。

関連記事

「ゼロデイ」とは何か?――情報セキュリティ用語解説シリーズ

「ゼロデイ」とは何か?――情報セキュリティ用語解説シリーズ

セキュリティ専門家が時事ネタを語る本連載。第34回は、セキュリティの世界でよく使われる「ゼロデイ」という言葉の意味を分かりやすく解説します。 侵入者の攻撃手法とその対策

侵入者の攻撃手法とその対策

書き換え事件でも使われた? WordPressプラグインの脆弱性とシンボリックリンク

書き換え事件でも使われた? WordPressプラグインの脆弱性とシンボリックリンク

今回は、多くのユーザーを持ち、それだけに多くの脆弱性が発見されているCMS「WordPress」とそのプラグインの脆弱性を検証してみる。 WordPress 4.2以前にXSSの脆弱性、速やかなアップデートを呼び掛け

WordPress 4.2以前にXSSの脆弱性、速やかなアップデートを呼び掛け

オープンソースのCMS/ブログプラットフォーム「WordPress」に、深刻なクロスサイトスクリプティングの脆弱性が存在する。サーバー上で任意のコードが実行される恐れがあり、問題を修正した「WordPress 4.2.1」への速やかなアップデートが望ましい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.