クラウドを活用し高度なセキュリティを実現するWindows 10の新しい認証テクノロジー:企業ユーザーに贈るWindows 10への乗り換え案内(8)(2/2 ページ)

スマートフォンを使用したサインインと動的ロック

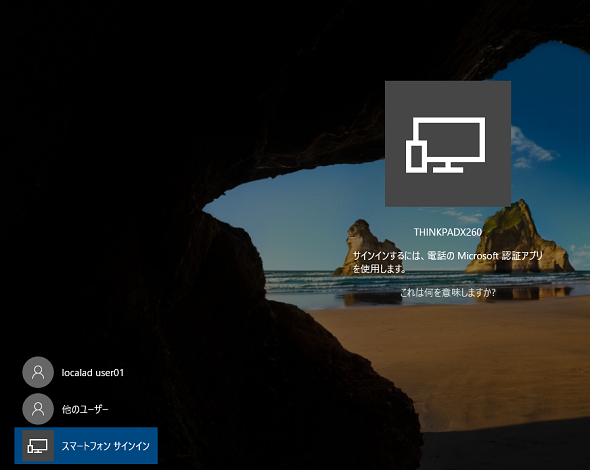

Windows 10 バージョン1607では、Windows Hello for Businessを展開すると、PINや生体認証の代わりに「スマートフォンサインイン」(「Remote Passport」や「電話によるサインイン」とも呼ばれます)を利用できます(画面4)。この機能は、会社または個人所有のスマートフォンの専用アプリを使用してサインインすることを可能にします。

なお、スマートフォンサインインを利用するには、AndroidまたはiOSのスマートフォンに「Microsoft Authenticator」アプリがインストールされており(現状、Windows Phone向けのMicrosoft Authenticatorアプリは非対応)、そのスマートフォンがWindows Hello for Businessにデバイスとして登録済みであること、そして、スマートフォンがサインイン対象のWindows 10デバイスとBluetoothでペアリングされている必要があります。

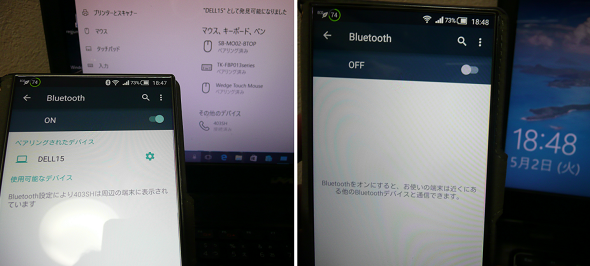

そして、Windows 10 バージョン1703からは「動的ロック」というスマートフォンを用いた自動的なWindowsのロックが可能になりました。動的ロックは、Windows Hello for Businessとは関係なく、Bluetoothでペアリングされたスマートフォンがあれば利用できます(ローカルユーザーでも利用できます)。この機能を有効化すると、Windowsにユーザーがサインインして作業している最中に、ペアリングしたデバイスが近くに見つからなくなると、自動的にWindowsがロックされるようになります(写真1)。

IDの不正使用を防止するAzure MFA

Azure ADの組織アカウント、およびActive DirectoryドメインとAzure ADのハイブリッド環境におけるドメインユーザーでは「Azure Multi-Factor Authentication(Azure MFA)」を有効化して、追加の認証方法を要求することが可能です。Azure MFAを利用すると、Webアプリやクラウドサービスの認証にショートメールメッセージ(SMS)、個人の電話、会社の電話、スマートフォン(Microsoft Authenticatorアプリで本人確認を要求することができます(画面5)。

Windows Hello for Businessを展開した場合、Windowsにユーザーがサインインすると、社内外の多くのリソースにSSOでアクセスできるようになります。これは、ユーザーの利便性は高まりますが、ユーザーが離席したときにIDに対するアクセス許可が不正に使用されるリスクがあります。また、IDとパスワードが漏えいした場合、デバイス認証に基づいた条件付きアクセスを要求している場合を除き、Webアプリやクラウドサービスに直接サインインして、不正に利用されるリスクがあります。

Azure MFAを有効化することで、ユーザーの手間は1つ増えますが(一定期間、Azure MFAの追加認証を省略することは可能)、IDの不正使用リスクを軽減できます。なお、Azure MFAで追加の認証をセットアップするとアプリパスワードが発行されるため、ユーザーが介入できないアプリの認証(メールの送受信など)についてはアプリパスワードで保護できます。

Azure MFAだけでなく、MicrosoftはAzure ADやオンプレミスのActive Directoryドメイン向けに、IDの不正利用の防止や検知に関連するさまざまなソリューションを用意しています。どのようなソリューションが利用可能なのかについて、次回以降説明します。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows Server 2016テクノロジ入門−完全版』(日経BP社)。

関連記事

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoft、業務PC自動セットアップツール「Windows AutoPilot」を提供

Microsoftは「Windows 10 Fall Creators Update」で、IT管理者向けに組織内へのPC展開と管理を容易にする一連の新機能「Windows AutoPilot」を提供する。 Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Windows 10 Fall Creators Updateに搭載される「次世代」のセキュリティ機能

Microsoftが「Windows 10 Fall Creators Update」に搭載する次世代セキュリティ機能を紹介。「Windows Defender ATP」に含まれるツールを大幅に拡充することを明らかにした。 「Windows 10 Fall Creators Update」に搭載される新機能まとめ

「Windows 10 Fall Creators Update」に搭載される新機能まとめ

マイクロソフトはWindowsの次期大型アップデート「Windows 10 Fall Creators Update」を2017年後半にリリースすると発表。Windows MRやiOS/Androidも包括したマルチプラットフォーム対応など、コンシューマー/技術者それぞれに向けた新機能を多数リリースする。 Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

Windows 10 Creators Updateがやってきた!――確実にアップグレードする方法を再確認

2017年4月6日(日本時間、以下同)、Windows 10の最新バージョンである「Windows 10 Creators Update」が正式にリリースされ、利用可能になりました。4月12日からはWindows Updateを通じた配布が段階的に始まります。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ