Windows Defenderによるウイルス対策、どこまでできて何ができないか?:Windows 10 The Latest(2/3 ページ)

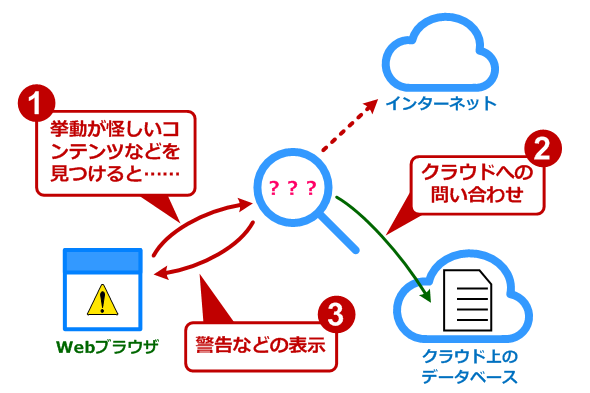

不審なファイルなどをクラウド経由で問い合わせて判定する「クラウドベースの保護」

クラウドベースの保護とは、不審な挙動を示しているプログラムを見つけた場合に、それが不正なものかどうかをすぐにチェックするための機能である。通常パターンファイルの更新は数時間から数日ごとにしか行われないが、クラウドベースの保護機能が有効だと、インターネット経由でクラウド上のデータと照合して、不正かどうかを直ちに(数秒以下で)でチェックする。

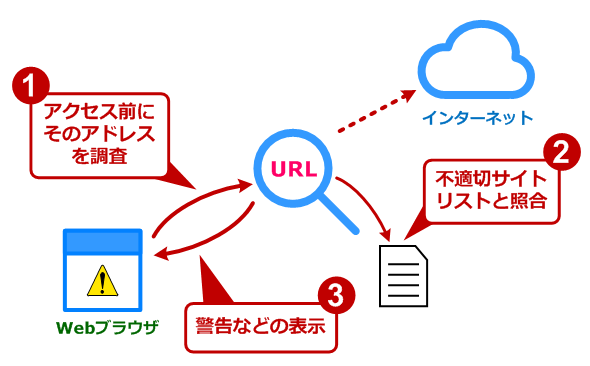

不正なアプリやファイル、コンテンツなどから保護する「SmartScreen」

SmartScreenとは、不正なコンテンツやWebサイトなどへアクセスする前に、ユーザーに対して注意を喚起して、本当にアクセスしてもよいかどうかを確認するためのフィルタリング機能のことである。Windows Defenderは、不正なソフトウェアを配布していたり、ユーザーをだましたり(フィッシング詐欺)するようなサイトなどに関するリストを保持していて、そのようなサイトへアクセスしようとすると、警告メッセージを表示する。

またダウンロードされたファイルやデータなどをデータベースと照合して、望ましくないデータなどが含まれていると、それを開いたり実行したりする前にユーザーに確認を求めるようになっている。

SmartScreen

SmartScreenSmartScreenはMicrosoft EdgeやInternet Explorerなどに組み込まれていて、不審なサイトやコンテンツへのアクセス前に注意表示を行う。また不正と報告されているファイルの実行を警告したりもする。

リアルタイムスキャンのように、実際に何か不審な挙動を起こしたことを検出するのではなく、あらかじめ用意されたパターンやサイトリストなどに基づいて、実行前にユーザーに注意勧告を行う。

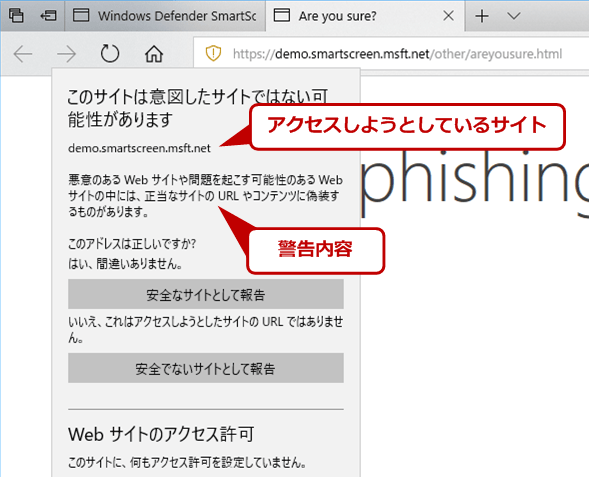

SmartScreenによるフィッシング詐欺サイトの警告例(1)

SmartScreenによるフィッシング詐欺サイトの警告例(1)フィッシング詐欺と疑われるサイトへアクセスしようとすると、このような警告が表示される。これはMicrosoftの用意しているデモサイトへMicrosoft Edgeで接続した例。

フィッシング詐欺として登録されているサイトにアクセスすると、次のような画面が表示される。

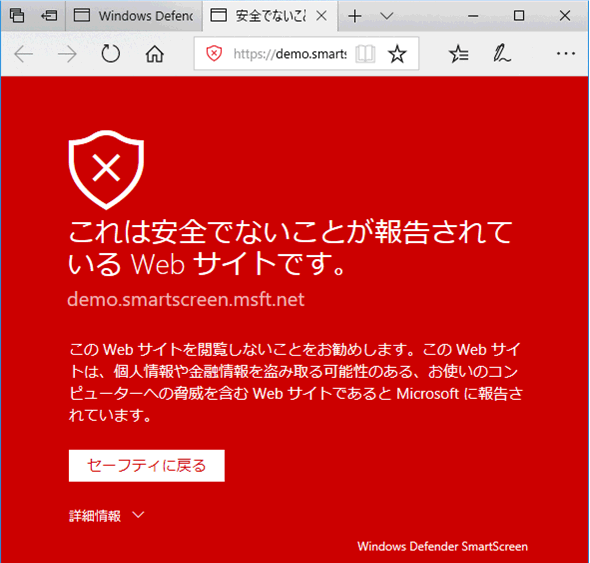

SmartScreenによるフィッシング詐欺サイトの警告例(2)

SmartScreenによるフィッシング詐欺サイトの警告例(2)安全でないと報告・登録されているサイトにアクセスした場合の例。先の画面は、詐欺の疑いがあるサイトだったが、こちらははっきりとフィッシング詐欺であると判明して、ブラックリストに載っているサイトの例。

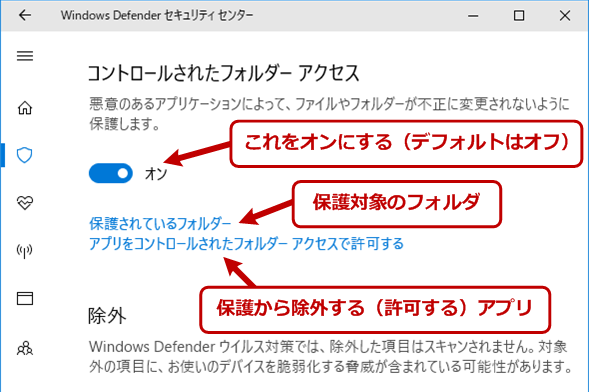

ランサムウェアやウイルスなどからデータを保護する「コントロールされたフォルダーアクセス」

「コントロールされたフォルダーアクセス」は、2017年10月から提供が開始されたWindows 10 Fall Creators Update(FCU)で導入された新機能である。

- 「重要なポイントでランサムウェアを阻止 コントロールされたフォルダー アクセス機能でデータを保護する」(日本のセキュリティチーム ブログ)

ウイルスやランサムウェア(→用語解説)などが、ユーザーのデータを不正に操作、変更するのを防ぐための技術である。この機能を有効にすると(影響が大きいため、デフォルトでは無効に設定されている)、フォルダへのアクセスをブロックして、不正なプログラムがデータを書き込むことを阻止する。

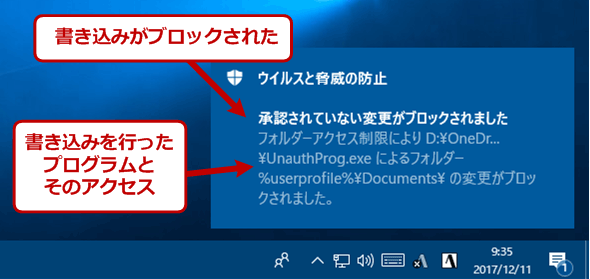

この機能がオンの場合、プログラムがデータを書き込もうとしても、次のようにブロックされて書き込めない。

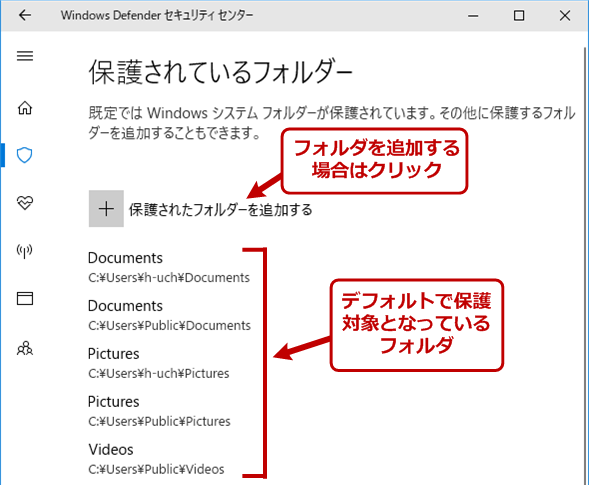

デフォルトでは、「マイクロソフトがフレンドリと特定したアプリ」以外のアプリが、ユーザーの[ドキュメント]や[ピクチャ]、[デスクトップ]フォルダなどへ書き込もうとするとブロックされる。そのため、出自のはっきりしているアプリや自分で購入したアプリなどがブロックされる場合は、除外リストへ明示的に追加登録して、ブロックされないようにしておく必要がある。

不正なプログラムの実行の阻止する「Exploit Protection機能」

Windows Defenderの「Exploit Protection」機能は、Windows OSカーネル自身に組み込まれたアンチウイルス技術である。Windows 10 FCU以降で利用できる。

- 「Windows Defender Exploit Guard を使ってデバイスを悪用から保護する」(マイクロソフト)

- 「Windows Defender Exploit Guard: 攻撃表面を縮小して次世代型マルウェアに対抗する」(日本のセキュリティチームブログ)

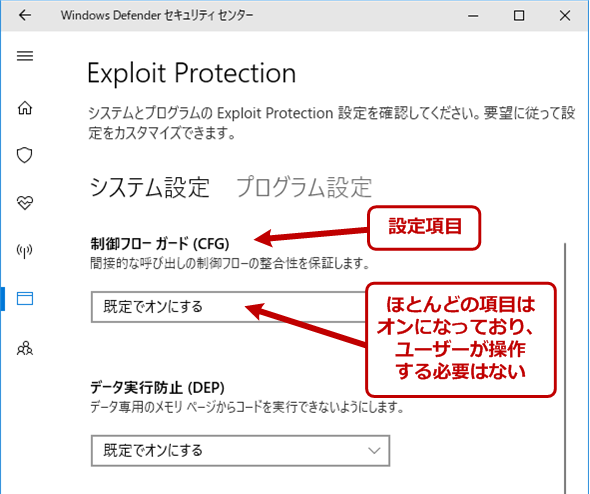

Exploit Protectionの設定画面

Exploit Protectionの設定画面Exploit Protectionは、プログラムの脆弱性を突いて侵入・活動しようとするウイルスなどの実行を阻止するための機能。さまざまな保護技術を組み合わせている。

Exploit Protectionでは、不正なプログラムがロードされ、実行されることを禁止、もしくは極力防止する機能を持つ。具体的には次のような技術が組み合わされて使われている。

| 機能名 | 概要 |

|---|---|

| 制御フローガード(CFG) | ポインタを経由した間接呼び出し時に、呼び出し先が正当なコードであるかどうかを検証する機能。不正なら呼び出しを行わない |

| データ実行防止(DEP) | データやスタック領域に置かれたコード(=ウイルスなどによって用意されたコード)の実行を阻止する機能。「Windows XPのデータ実行保護機能」参照 |

| イメージのランダム化(ASLR) | プログラムをロードするアドレスをランダムに変える機能。常に決まった位置に目的のコードがあることを前提に動作するウイルスなどの動作を阻害する |

| 仮想メモリ割り当てのランダム化(ボトムアップASLR) | ヒープやスタックなどのデータ領域の割り当てアドレスをランダム化する機能 |

| 例外チェーン検証(SEHOP) | 例外チェーン(プログラムに異常などがあった場合に起動される例外処理機能)の正当性を検証する機能。例外チェーンを操作するウイルスなどに有効 |

| ヒープ整合性検証 | 動的なデータ領域の整合性/正当性をチェックし、破損が見つかれば実行を停止する機能 |

| 任意のコードガード(ACG) | コードページ(コードが置かれている領域)の変更の禁止 |

| Exploit Protectionの保護機能(主なもののみ) | |

これはウイルスやマルウェアなどがプログラム実行環境における脆弱性などを攻撃して、システムの一部として動作することを阻止するためのものである。

Copyright© Digital Advantage Corp. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

クラウドベースの保護

クラウドベースの保護 コントロールされたフォルダーアクセス

コントロールされたフォルダーアクセス 「コントロールされたフォルダーアクセス」でブロックされた場合の例

「コントロールされたフォルダーアクセス」でブロックされた場合の例 保護対象フォルダの追加/削除

保護対象フォルダの追加/削除