プロセッサの脆弱性問題、Azureは対策済み、オンプレミスの対応策は?――Windows関連のまとめ:Microsoft Azure最新機能フォローアップ(46)(2/2 ページ)

問題はオンプレミスの物理/仮想化環境、ファームウェア更新が必要

今回のプロセッサ脆弱性問題は、ハードウェアの脆弱性です。そのため、Azureの場合、プラットフォームおよびハイパーバイザーレベルで対策済みになりました。問題は、オンプレミスの物理/仮想化環境での対策です。

本連載はAzureに焦点を当てていますが、影響範囲が大きいため、Windowsや他社クラウドを含め、対策状況について触れておきます。

Windows向けに2018年1月4日にリリースされたこの脆弱性問題に対応する更新プログラムは、次の3つの脆弱性に対する“軽減策”を提供するものであり、脆弱性を根本的に解決するものではありません。

- CVE-2017-5753(Bounds check bypass)……Spectre(Variant 1)

- CVE-2017-5715(Branch target injection)……Spectre(Variant 2)

- CVE-2017-5754(Rogue data cache load)……Meltdown(Variant 3)

また、更新プログラムのインストールだけでは対策済みとならないことにも注意が必要です。Windows Server、Windowsクライアント、SQL Serverごとに、対策のためのガイダンスが公開されています。

- Windows Server Guidance to protect against the speculative execution side-channel vulnerabilities[英語](Microsoft Support)

- Windows Client Guidance for IT Pros to protect against speculative execution side-channel vulnerabilities[英語](Microsoft Support)

- SQL Server Guidance to protect against speculative execution side-channel vulnerabilities[英語](Microsoft Support)

Windowsクライアント向けのガイダンスに注意書き(Warning)があるように、利用可能な軽減策の全てを利用するためには、PCの製造元(OEMベンダー)が提供するプロセッサのマイクロコードまたはファームウェアの更新が必要です。Windows Serverも同様です。

Customers who only install the Windows January 2018 security updates will not receive the benefit of all known protections against the vulnerabilities. In addition to installing the January security updates, a processor microcode, or firmware, update is required. This should be available through your device manufacturer.(2018年1月のWindowsセキュリティ更新をインストールしただけでは、脆弱性に対して利用可能な全ての保護の利点を得ることはできません。1月のセキュリティ更新に加えて、プロセッサのマイクロコードまたはファームウェアの更新が必要です。これは、利用しているデバイスの製造元を通じて利用可能になるはずです)

Microsoft Surfaceについては、Windows Updateを通じて、今後ファームウェアの更新が提供されるそうです。それ以外のシステムの場合、ファームウェアの更新の提供が約束されているわけではありません。古いモデルの場合は、期待できないでしょう。

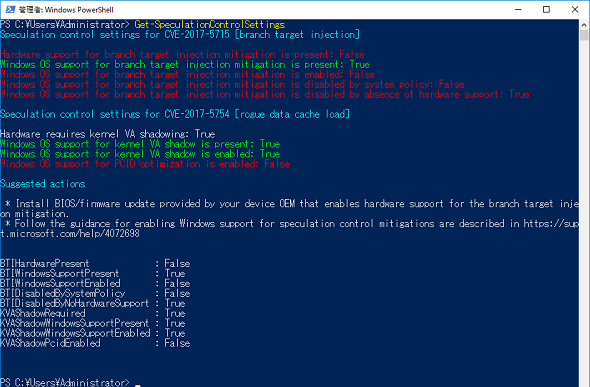

ファームウェアの更新なしで、どの程度リスクが軽減されるのかについては公開情報からは明確には判断できません。Microsoftが提供する「Get-SpeculationControlSettings」のチェック対象を見る限り、「CVE-2017-5715(Branch target injection、Spectre問題の1つ)」と「CVE-2017-5754(Rogue data cache load、Meltdown問題)」のための軽減策は、ファームウェアの対応が必須のようです。「CVE-2017-5753(Bounds check bypass、Spectre問題の1つ)」のリスクについては、ファームウェアの更新なしでも軽減されるのかもしれません。ファームウェアの更新がない場合は脆弱性が残ることになりますが、それについてはマルウェア対策製品が穴埋めしてくれる可能性はあります。

更新情報(2018年年1月11日追記)

Microsoftのセキュリティアドバイザリ「ADV180002」の2018年1月10日付けアップデート(バージョン4.1)で、ファームウェア(マイクロコード)の更新が必要な軽減策は、「CVE-2017-5715」だけであることが公表されました。「CVE-2017-5753」および「CVE-2017-5754」はファームウェアの更新なしでも軽減策を利用可能です。

- ADV180002|Guidance to mitigate speculative execution side-channel vulnerabilities[英語](Microsoft Security TechCenter)

しかし、Windowsクライアントについては、マルウェア対策製品との互換性の問題に注意が必要です。対応していない場合、ブルースクリーンエラー(Blue Screen of Death:BSoD)で停止することがあるようです。そのため、1月4日リリースの更新プログラムについては、Windows Defenderなど一部のシステムに対してのみWindows Updateで配布されました。

2018年1月の定例更新(1月10日の予定)までに使用中のマルウェア対策製品が対応済みとなり、更新されなければ、そのPCに対する今後の累積的な更新プログラムの配布に影響する可能性があります。マルウェア対策製品が対応済みとなれば、その後、Windows Updateで更新を受け取るためのレジストリが対策製品により作成されます(手動でレジストリを作成する必要がある場合もあるようです)。

Windows Serverについては、実行中の役割(Hyper-V、リモートデスクトップセッションホストなど)やアプリケーション(SQL Server、コンテナ、Webサイトなど)によっては、軽減策を手動で有効化する必要もあります。こちらも、ファームウェアの更新とセットで効果があるものですが、軽減策の実施によるパフォーマンスへの影響も懸念されます(画面2)。

他社クラウドやホスティング環境にも注意

大手のパブリッククラウドベンダーもまた、Azureと同様に対策を講じています。ゲストOSについては(例えば、Windows Server仮想マシンやSQL Serverなど)、ユーザー側で対策が必要な場合もあるでしょうから、各ベンダーの情報を確認してください。その他の占有型ホスティングサービスの場合は、利用中のサービスプロバイダーに確認が必要でしょう。

- What Google Cloud, G Suite and Chrome customers need to know about the industry-wide CPU vulnerability[英語](Google)

- Processor Speculative Execution Research Disclosure[英語](AWS)

重要なことは、今回のプロセッサ脆弱性問題に対応するためには、プラットフォーム(ハードウェア)レベルでの対応、ハイパーバイザーレベルでの対応、ゲストOSレベルでの対応と、複数レイヤーでの対応が求められることです。

筆者の個人ブログでは、この問題に関する年始からの状況を追跡しています。筆者のPCの一部では、ファームウェアを含めて現時点で利用可能な対策が完了したものもあります。参考にしてください。

- 山市良のえぬなんとかわーるど(筆者の個人ブログ)

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

「Windows Server version 1709」のダウンロード配布が開始――Microsoft

「Windows Server version 1709」のダウンロード配布が開始――Microsoft

Microsoftは、Windows Serverの「半期チャネル」による初のリリースとなる「Windows Server version 1709」のダウンロード配布を開始した。コンテナやマイクロサービス関連など、多くの新機能を提供する。 「Windows Server version 1709」では、Nano Serverコンテナイメージサイズが80%縮小

「Windows Server version 1709」では、Nano Serverコンテナイメージサイズが80%縮小

Microsoftの公式ブログで、2017年秋に投入予定の「Windows Server version 1709」で注目されるNano ServerおよびLinuxコンテナ機能が紹介された。 先行き不安なWindows Update――ボクが2017年10月の更新をスキップした(できた)理由

先行き不安なWindows Update――ボクが2017年10月の更新をスキップした(できた)理由

毎月第二火曜日の翌日(日本時間)は、恒例のWindows Updateの日です。最近は何か問題が起きるのではないか、更新に何時間もかかったり、その上失敗したりするのではないかと、恐怖さえ感じます。さて、2017年10月のWindows Updateは無事に済んだのでしょうか。 Windows Server 2016の今後の“更新”が怖い

Windows Server 2016の今後の“更新”が怖い

テスト環境として構築したWindows Server 2016の物理サーバと仮想マシン。その一部でWindows Updateやシャットダウンに異様に時間がかかるといった現象に遭遇しました。そんな中、Windows Serverの次期バージョンに関する新方針の発表もあって、いろいろな面で“更新”に対する不安が高まっています(筆者の個人的な感想)。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ