ランサムウェアから仮想通貨発掘、取引所へ――戦場を次々変えるサイバー犯罪:Security Analyst Summit 2018レポート(3)

Kaspersky Labが2018年3月8〜9日に開催した「Security Analyst Summit 2018」。今、金銭目的のサイバー犯罪の主戦場は「コインマイナーによる仮想通貨の発掘」だという。

情報の窃取や諜報(ちょうほう)、破壊、あるいはハクティビストによる示威など、サイバー攻撃の目的はさまざまだ。中でも大きな部分を占めているのが「経済」、つまり金銭目的のサイバー犯罪。市場の変化に伴って、手口やターゲットが変化しているという。

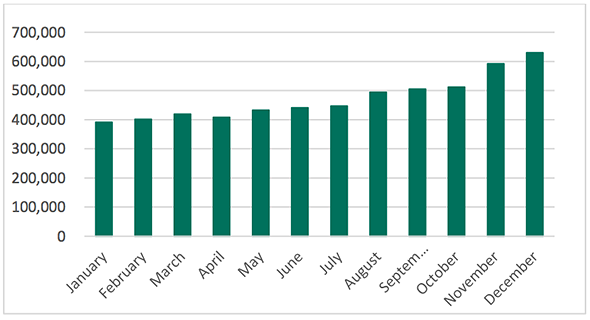

Kaspersky Labが2018年3月8〜9日にメキシコのカンクン市で開催した「Security Analyst Summit 2018」の発表によると、今、主戦場は「コインマイナーによる仮想通貨の発掘」だという。同社のリサーチャー、Anton Ivanov氏によると、勝手に仮想通貨を発掘させる悪意あるコインマイナーに感染したユーザーは、2017年の1年間で約270万人に上った。

2017年といえば、ユーザーのデータを暗号化し、復旧させる見返りに金銭を要求するWannaCryをはじめとするランサムウェアの存在が、大きなインパクトを与えた時期だ。コインマイナーも2017年9月以降急増。前年比で約50%増加しており、無視できない状況にある。

金銭目的のサイバー犯罪として、他に不正送金マルウェアが一時期まん延していた。ユーザーの挙動を見張り、オンラインバンキングを利用する際に振込先をバックエンドで変更して金銭を不当に入手するやり方だ。

だが「セキュリティ業界や法執行当局の協力により、不正送金マルウェア対策や取り締まりが一定の成功を見せた。この結果犯罪者らは、ランサムウェアやコインマイナーといった新たな手法へと移行しつつある」とIvanov氏は述べた。

「彼らは常に、自分たちにとって最も効率よく金銭を得られ、最もリスクの少ない手法を模索している」(Ivanov氏)

コインマイナーの進化の方向は?

Ivanov氏は、ランサムウェアが鳴りを潜めることはないだろうが、それ以上にコインマイナーが猛威を振るうだろうと予測している。その理由を「Bitcoinなどの仮想通貨の価値は上がっており、マネタイズが容易な上、コインマイナーに感染しても被害者が感染になかなか気付きにくいからだ」と説明した。CPUの利用率が70%程度に上がっても不審に思わないユーザーが少なくないという。

コインマイナーの多くは、これまで、主に2つの方法を用いて感染を広げてきた。1つは、偽のアプリケーションや海賊版ソフトウェアにコインマイナーを仕込み、ソーシャルエンジニアリングの手法を用いてインストールさせるやり方だ。もう1つはWebを改ざんして閲覧したユーザーに発掘を行わせる「Webマイニング」で、日本でも複数のセキュリティ企業が警告している「Coinhive」がこの方法を用いている。

Ivanov氏らが懸念しているのは、コインマイナーの拡散に、APT(Advanced Persistent Threat)や標的型攻撃で使われてきた手法が流用され始めていることだ。

具体的には、正規のプロセスの中に悪意あるコードを注入して実行させ、セキュリティ対策ソフトによる検知をかいくぐる「プロセスホローイング」と呼ばれる手法が使われていることを発見した。これにより対策がいっそう難しくなる恐れがあるとした。

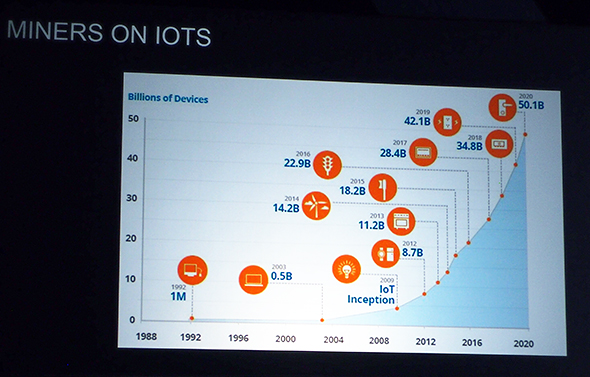

さらに、IoTデバイスがコインマイナーに感染する恐れもあると指摘する。「まだ世の中に出回っているわけではないが、PCと同じように悪用される可能性がある」(Ivanov氏)。

同氏と同僚のEvgeny Lopatin氏は実際に、マイクロソフトの「HoloLens」に感染するコインマイナーのコンセプト実証コードを作成してみたという。さらに、CPUリソースだけでなく、ディスクの空きスペースなどを悪用する「Free-of-Space」という手法も考えられると予想している。

一方で、われわれが実行できる対策に目新しいことはあまりない。非正規のマーケットからアプリやソフトウェアをダウンロードしたり、不用意にWeb広告をクリックしたりしないこと、パッチ適用やセキュリティ対策ソフトの導入といったベストプラクティスをこれまで通りに実施することだと、Ivanov氏は述べている。

仮想通貨取引所が狙われるのはある意味当然?

Kaspersky Labで長年金銭目的のサイバー犯罪の調査に携わってきたSergey Golovanov氏も、「犯罪者らは常に、より効率的に金銭を手にできる方法を探してきた」と述べた。そして、エンドユーザーがフィッシングや不正送金マルウェア、コインマイナーといったさまざまな手法に狙われているのと同じように、「銀行や金融機関そのものも、サイバー犯罪者のターゲットになっている」と語った。

「金融機関は、非常に大規模なIT企業と表現できる。ATMも、もはや小型のPCそのものだ。サイバー犯罪者は銀行のITインフラを狙ったり、ATMにマルウェアを感染させて勝手に現金を引き出させたり、あるいは国際銀行間通信協会(SWIFT)の送金システムを悪用したりと、さまざまな手法で金融機関そのものもターゲットにしている」(Golovanov氏)

予算やコストの制約などで十分に対策をとる余裕のない金融機関があるかもしれないが、「金銭を狙ったサイバー犯罪は世界中で起きている。インターネットに国境はなく、外国で起こった事件は自国でも起こり得る。そのために最新の手口を知り、リスクを認識して管理すべきだ」と同氏は述べた。

2018年1月にコインチェックから大量の仮想通貨が流出した事件もそうだ。「確かに小規模な企業で開発者の数も限られていただろうが、それでもセキュリティ担当を(十分な人数)雇っておくべきだった。より多くの便利なサービスを作ろうとするなら、そのリスクを理解し、管理すべきだ」とGolovanov氏。「仮想通貨の取引所では、より多くの金銭がより少ないセキュリティで取り扱われている。犯罪者が狙うのはある意味当然だ」と述べている。

スマートカメラが侵入の足掛かりに

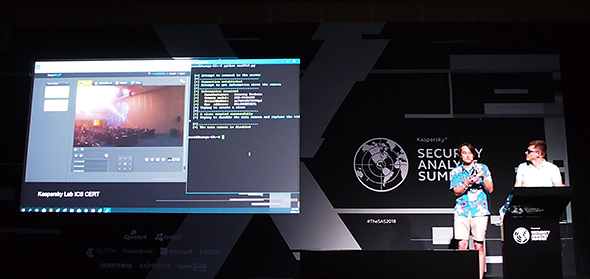

Security Analyst Summit 2018では、他にもさまざまなセッションが開かれた。Vladimir Dashchenko氏とAndrey Muravitsky氏は、Hanwha Techwinのスマートカメラと関連クラウドサービスに深刻な脆弱(ぜいじゃく)性があることを発見したと発表した。スマートフォンからクラウドサービスを介して操作できることが特徴のスマートカメラだ。

こうしたデバイスは、ファイアウォールやルーターの背後に置かれることも少なくない。だが、制御を行うクラウドサービス側のアーキテクチャが問題となり、音声や映像を盗み見たり、任意のファイルのアップロードや実行ができたりする恐れがあるという。「この結果、ただ室内の様子を見られてしまうだけでなく、コインマイナーなどのマルウェアに感染したり、企業の監視カメラがシステムへのさらなる侵入の足掛かりになったりする恐れもある」(Dashchenko氏)

さらにファームウェアの構造を解析することによって、悪意ある第三者がクローンを作成して既存のカメラと入れ替わり、ハイジャックが可能になることも指摘。「本来ならば安全のために導入されているスマートカメラが、安全どころか、DoS攻撃や外部からの監視に使われる恐れがある」とDashchenko氏は述べた。

Kaspersky LabによるとHanwha Techwinはこの指摘を受け、カメラ本体の脆弱性を修正するファームウェアのアップデートを提供済み。クラウドサービスに関連する脆弱性については、修正作業を進めているという。

〔取材協力:Kaspersky Lab〕

関連記事

平昌オリンピックを襲った「Olympic Destroyer」、真の目的は?

平昌オリンピックを襲った「Olympic Destroyer」、真の目的は?

2018年2月に開催された平昌オリンピック、これをサイバー攻撃「Olympic Destroyer」が襲った。攻撃者を巡る報道が飛び交っているものの正体がはっきりしない。Kaspersky Labのリサーチャーは分析結果を紹介し、特定作業が困難を極める時代に突入したと説明する。2年後の東京では攻撃に対し、どのような備えができるのだろうか。 サイバー攻撃の主体特定はますます困難に?

サイバー攻撃の主体特定はますます困難に?

Kaspersky Labは2018年3月8〜9日、「Security Analyst Summit 2018」をメキシコ東端部のカンクン市で開催した。世界各国から集まったサイバーセキュリティを専門とするアナリストは何を発見したのか。調査データに基づくセッションの内容を3回に分けて紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

コインマイナーの攻撃を受けたユーザー数の推移(2017年)

コインマイナーの攻撃を受けたユーザー数の推移(2017年) Anton Ivanov氏

Anton Ivanov氏 急速に数を増すIoT機器

急速に数を増すIoT機器 Sergey Golovanov氏

Sergey Golovanov氏 ハイジャックが可能なスマートカメラ

ハイジャックが可能なスマートカメラ