サイバー攻撃の主体特定はますます困難に?:Security Analyst Summit 2018レポート(1)

Kaspersky Labは2018年3月8〜9日、「Security Analyst Summit 2018」をメキシコ東端部のカンクン市で開催した。世界各国から集まったサイバーセキュリティを専門とするアナリストは何を発見したのか。調査データに基づくセッションの内容を3回に分けて紹介する。

ロシアのサイバーセキュリティ企業、Kaspersky Labは2018年3月8〜9日、「Security Analyst Summit 2018」をメキシコのカンクン市で開催した。同社の調査分析チーム「GReAT(Global Research&Analysis Team)」のメンバーだけでなく、さまざまなセキュリティ企業や組織のアナリスト、リサーチャーを合わせ、約200人が一堂に会するイベントだ。今回は10回目の開催となる。会場ではざっくばらんな雰囲気の中、主に技術的なセッションが進行したものの、地政学的な情勢に由来する情報もセッション中に見え隠れした。

初日の「10 years of being GReAT」では、GReATがこれまで解析してきたさまざまなマルウェアを振り返り、今後の展望を紹介した。マルウェアが物理的な被害をもたらすことを示して大きなインパクトを与えた「Stuxnet」に始まり、「Duqu」「Flame」、ロシア語話者が関係するAPT(Advanced Persistent Threat)攻撃「Red October」、高級ホテルのWi-Fi経由で宿泊者のノートPCを狙う「DarkHotel」などだ。

高度な手口を使ってサイバースパイ活動を繰り広げている「The Equation Group」や衛星インターネット回線を悪用する「Satellite Turla」、そして諜報だけでなく金銭目的での活動も繰り広げている「Lazarus」など、さまざまな攻撃オペレーションを観測し、解析してきた。

解析システムがマルウェア同士の関連性を数分で暴く

同社でGReATのディクターを務めるCostin Raiu氏は「この10年で、何百ものAPTやオペレーションを分析してきた。では次に来るのは何だろうか?」と述べ、解析チームの取り組みを紹介した。

Kaspersky Labでは解析用のシステムを構築し、APT解析のレベルを一段押し上げようとしているという。その成果に現れた例の1つが「Lamberts」と呼ばれるグループによる攻撃だ。日本ではあまり知られていないが、ゼロデイ脆弱(ぜいじゃく)性を悪用する「Black Lambert」ツールキットが2014年に登場したのを皮切りに、「White」「Blue」「Green」「Pink」といったさまざまなファミリーが登場した。

「3年間という時間を要した『Lamberts』ファミリーの相関付けと比較作業だったが、われわれの(新しい)解析システムを使えば数分で実行できる」(Raiu氏)。Lumberts以外の成果もある。膨大な数のマルウェアと比較し、バイナリや文字列の関係性を同システムで解析することによって、Windows向けユーティリティーソフト「CCleaner」に混入されたマルウェアと、APT17やHikitとの間に関係性があることも把握できたという。

こうしたシステム化によって、解析タスクを効率化でき、「これまで多くのアナリストが山のようなコードを見て解析してきたやり方が、根本的に変わることになるだろう。これまで数年、数カ月かかっていたタスクが数日、数分で終わるようになる」(同氏)。

同時に、「アトリビューション 2.0」とでも表現すべき状況になるとRaiu氏は言う。ここでいうアトリビューションとは「サイバー攻撃の実行者を特定する作業」を指している。近年、大規模なサイバー攻撃が発生すると、ロシアや北朝鮮、中国など、さまざまな国家主体との関係も含めた攻撃元の特定(時には推測)が盛んになっている。

だが、システムやツールの活用によって、マルウェアやツールキットの間により多くの関係性を見いだせるようになればなるほど、目くらましを目的に偽装された証拠、いわゆる「偽旗(にせはた)」を目にする機会も増えることになるとRaiu氏は指摘した。MetasploitやCobalt Strikeといったツールの広がりも相まって攻撃者の工作が高度化している。こうなると、さまざまなフェイク情報が交錯する「アトリビューションの悪夢」が到来し、攻撃主体を突き止める作業はますます難しくなる恐れがあるとした。

マルチプラットフォーム対応のAPT「Dark Caracal」

Security Analyst Summit 2018にはKaspersky Labだけでなく、さまざまなセキュリティ企業、IT企業のリサーチャーも多数参加し、講演を行った。

LookoutとElectronic Frontier Foundation(EFF)は「Dark Caracal」と呼ばれる攻撃キャンペーンの解析結果を紹介した*1)。

*1) Dark Caracal: Good News and Bad News(EFF)

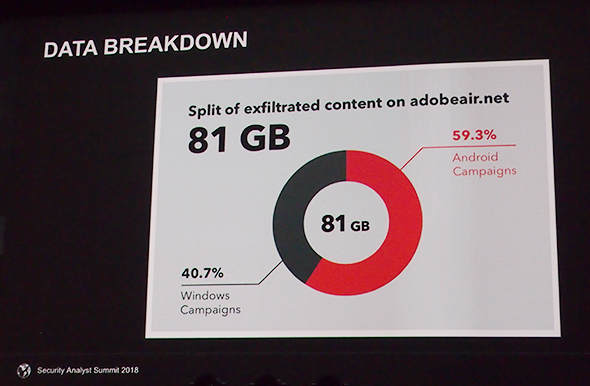

Dark Caracalは、PCだけでなくAndroidなどのモバイル機器も狙ったマルチプラットフォーム対応のAPT攻撃だ。フィッシングメールやFacebookのメッセージを通じて、SignalやWhatsAppといった人気アプリケーションを装ったトロイの木馬「Pallas」をダウンロードさせ、21カ国、600以上のモバイルデバイスに感染させた。

その結果、通話履歴やメッセージの記録、位置情報、Wi-FiのSSID名、Skypeのログや機密ファイル情報など大量のデータを盗み取っていたという。両チームは攻撃に使われていたインフラのWhois情報などをたどり、攻撃主体は恐らく、レバノンの情報機関General Directorate of General Securityであると結論付けた。

LookoutのMike Flossman氏は、PCのセキュリティ対策が進むにつれ、相対的に手薄なモバイルデバイスもAPTの標的になっていると述べた。「必ずしも高度な攻撃コードを用意しなくても、あまり巧妙とはいえない単純なフィッシングで効果的に攻撃キャンペーンを実施できる」とも指摘した。

EFFのEva Galperin氏は、カザフスタンの反体制派をターゲットにした「Operation Manul」と呼ばれる攻撃とDark Caracalが、目的こそ違うが同一のインフラを利用しており、それが一種の「隠れみの」になっていたと指摘。「間違ったアトリビューションにたどり着く恐れがある」とも述べている。

CCleanerのマルウェア混入、その後の調査で「ShadowPad」の存在が明らかに

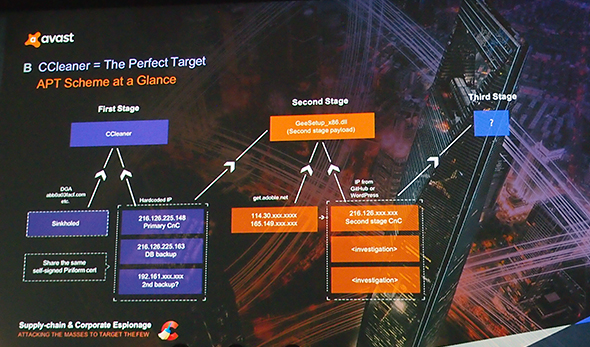

セキュリティソフトを提供するAvastのMartin Hron氏は、自社がサプライチェーン攻撃やAPTのターゲットになった経緯と、その後の調査で明らかになった新情報を紹介した*2)。

同社が2017年7月に買収したPiriformが提供していたシステムクリーナーソフト「CCleaner」が2017年9月に改ざんされ、マルウェアを仕込まれた状態で配布されていたことは、広く報道された。2017年8月から9月12日までの約1カ月の間に、約227万台のPCにバックドア入りのCCleanerがインストールされたという。

その後の調査で、攻撃には第2段階があることも報じられていた。感染先のマシンに関する情報を盗み出してC2(C&C/Command and Control)サーバと通信し、特定のIT大手企業で稼働していることが分かると、別のマルウェアを追加ダウンロードさせるようになっていた。Hron氏によると、約40台でこの感染が確認されたという。この時点で既に、中国をベースとするAPTグループ、Axiomとの関係性が指摘されていた*3)。

そして、さらなる調査の結果、第3のマルウェアが存在していたことが明らかになった。Avastはインシデントを受けて、ビルド環境をはじめとするPiriformのインフラを自社のものに移行し、さまざまな検査を行った。その過程で「ShadowPad」と呼ばれるツールがPiriform内の4台のPCに感染していたこと、また第1段階や第2段階に使われたマルウェアの古いバージョンが存在していたことが明らかになった。解析の結果、ShadowPadはAvastが買収する以前の2017年4月12日にインストールされており、Piriform内の偵察行為に使われていた可能性が高い。

なお、ShadowPadは、2017年7月、韓国のNetSarang Computerが提供していたサーバ管理ソフトウェアが改ざんされ、バックドア付きで配布されたインシデントでも使われていた。

Hron氏は一連の経緯を振り返り、あらためて安全性への配慮を重視するとともに「M&Aの際には、買収先のデューデリジェンス(価値やリスクの調査)も重要だ」と述べた。Avastは引き続き調査を続けており、新たな情報が見つかれば公表するという。

クラウドのマーケットプレースにもサプライチェーン攻撃のリスク

続くセッションでは、MicrosoftのNate Warfield氏が登壇。元々インターネットにさらされない環境での動作を想定して開発されたNoSQLサーバの利用状況に問題があると指摘した。NoSQLサーバがMicrosoft Azure(Azure)をはじめとする幾つかのクラウドサービス上で無防備に動作しており、これが侵害につながっている状況があるという。

昨今、MongoDBやCouchDBといった幾つかのNoSQLサーバが侵害を受け、仮想通貨発掘ツール(コインマイナー)などのマルウェアに感染したケースが報じられている。Warfield氏はインターネット接続機器を探し出す検索エンジンShodanと自作スクリプトを組み合わせて調査した。クラウド上のインスタンスでどのくらいポートが開放されているか確認してみたところ、Azureでは46%と「意外に空いている比率が高い」ことが分かった。

クラウドというと事業者がセキュリティを担保してくれる、そのように理解しているユーザーも多い。だがPaaSやSaaSはともかく、IaaSの場合は「責任共有モデル」を理解した上で利用することが重要だ。「IaaSのセキュリティは自社の責任。ACL(Access Control List)設定やオンプレミスとのネットワーク接続状況の確認、パッチ適用といった対策を取ってほしい」(Warfield氏)

Warfield氏の懸念は、クラウド上でさまざまなサービスを手軽にデプロイできるように設けられている「クラウドマーケットプレース」にある。「モバイルアプリのマーケットプレースで起きたこと、サプライチェーン攻撃と同じことが、クラウドマーケットプレースでも起こるかもしれない」(同氏)。

というのも、現状では、サードパーティーが提供するイメージのバリデーション作業が最小限にとどまっているからだ。さらに、いったんアップロードされた後は小まめにアップデートされていない。Azureでは平均123日前、Amazon Web Services(AWS)では平均717日前のイメージが提供されているという。

こうした状況に対してWarfield氏は、業界全体の取り組みに加え、アップデートとレビューといった基本的な対策が重要だと呼び掛けた。「マーケットプレースに用意されている仮想マシンは古くなっている可能性があることを頭に入れるべき」と述べ、合わせて、どこに何があるか、どう利用されてオンプレミスのシステムとどうつながっているか、可視性を確保することが重要だと指摘した。

〔取材協力:Kaspersky Lab〕

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

Costin Raiu氏

Costin Raiu氏 Dark Caracalによって流出したデータの内訳

Dark Caracalによって流出したデータの内訳 改ざんされたCCleanerを介した3段階の攻撃

改ざんされたCCleanerを介した3段階の攻撃 Nate Warfield氏

Nate Warfield氏