米セキュリティ研究者、Webブラウザの履歴を不正に収集する手法を発見:“履歴スニッフィング”攻撃の最新版

カリフォルニア大学サンディエゴ校とスタンフォード大学のセキュリティ研究者が、Webブラウザの履歴を収集する不正な手法を4つ発見した。ユーザーがあるWebサイトを訪問したかどうかを高速に判定することで、結果的に履歴が漏れてしまう。

米国カリフォルニア大学サンディエゴ校は2018年10月30日(米国時間)、同校とスタンフォード大学のセキュリティ研究者が、Webブラウザの履歴を収集する不正な手法を4つ発見したと発表した。発見した手法は、2000年代初頭に見つかった「履歴スニッフィング」という攻撃手法と同じカテゴリーに属する。

今回の発表に先立ち、2018年8月に情報セキュリティ関連のワークショップ「2018 USENIX Workshop on Offensive Technologies(WOOT)」で研究者が攻撃手法を披露している。WOOTの実演では数秒間でユーザーのオンライン行動のプロファイリングや“指紋採取”を行うことができた。さらにこの攻撃は主要なWebブラウザの最近のバージョンに対して有効だった。

大量の履歴情報があれば、マーケティングや宣伝に悪用されることも考えられる。さらにWebブラウザ履歴を不正に収集することは、本格的な攻撃の糸口になる。集めた情報を基に特定の個人にカスタマイズしたフィッシング攻撃を行ったり、個人向けの恐喝メールを送り付けたりすることが可能だ。

研究者が発見し、WOOT 2018で発表した論文にまとめた4つの攻撃手法は、いずれも「Google Chrome 66.0.3359.117」に対して有効に機能した。2つの攻撃手法は、「Mozilla Firefox 60.0.1」「Microsoft Edge 41.16299.402.0」「Internet Explorer 11.431.16299.0」の他、セキュリティを重視した各種の研究用Webブラウザに対しても有効だった。4つの攻撃の全てが通用しないWebブラウザもあった。デフォルトでは履歴情報を保持していない「Tor Browser 7.5.6」だ。

研究者は、「新たに発見した攻撃手法の重大な影響を踏まえ、Webブラウザのベンダーが履歴データの扱い方を見直すことを期待している。Mozilla FoundationやGoogleの関係者の他、World Wide Web Consortium(W3C)コミュニティーのメンバーが既に動き出していることをうれしく思っている」と述べている。

どのように履歴を集めるのか

研究者は攻撃コードをJavaScriptで記述した。これらのコードは、特定のWebサイトを訪問済みかどうかによって、Webブラウザの動作を変える。動作が変わることでユーザーの履歴のごく一部が分かる。攻撃コードはWebブラウザの実行時間や、特定のグラフィック要素の処理方法が異なるといった動作の違いを比較し、履歴を確認する。

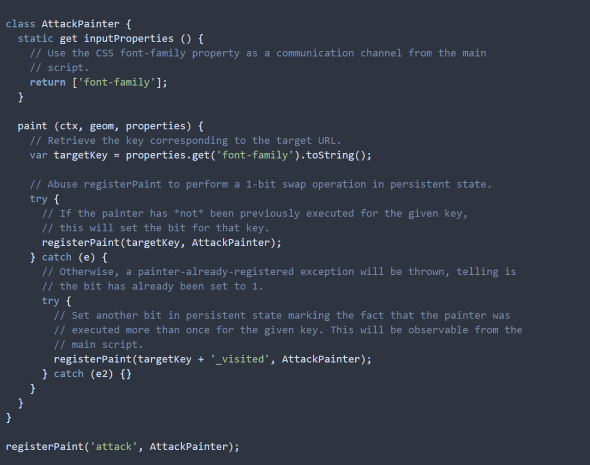

研究者はこれらの手法を設計するに当たって、Webページのデザイナーがフォントや色調、背景の制御など、Webページの外観のカスタマイズに使っている機能(CSS Paint API)や、Webページを高速に再表示するために使うJavaScriptのバイトコードキャッシュなどを利用した。

研究者が発見した4つの攻撃手法は、比較的新しいブラウザ機能の脆弱(ぜいじゃく)性を悪用する。例えば、攻撃手法の一つは、2017年、Chromeに追加された「CSS Paint API」機能を悪用する。この機能はWebページが、外観の一部を描画するためのカスタムコードを提供できるようにするものだ。ユーザーには見えない形で特定のターゲットWebサイトのURLにリンクされた画像をChromeが再レンダリングすると、これを検出する。再レンダリングが検出された場合、ユーザーがそのターゲットWebサイトのURLを以前に訪問したことが分かる。

「この手法により、攻撃者は1秒間に6000程度のURLをチェックし、ユーザーのWeb閲覧のプロファイルを驚くほど迅速に作成できる」と研究者は説明している。

研究者が提唱する対策とは

研究者は、ユーザーの閲覧履歴をさまざまなサイトのWebページの表示にどのように使用するかについて、Webブラウザ側が明確な境界を設定して管理すべきだと考えている。

例えば、研究者の攻撃手法では、リンクの色を未訪問リンク(青)と訪問済みリンク(紫)とで区別する仕組みが、情報流出の大きな原因の一つとなっていた。

研究者が提唱する改良モデルでは、あるWebサイト(例えば、Google検索の結果ページ)で、あるリンクをクリックした場合、他のWebサイト(例えば、Facebookなど)でそのリンクが表示されていても、そのリンクの色を変えない。ユーザーは自分で選択した特定のWebサイトに関しては、こうした例外を認める可能性があり、閲覧履歴を悪用されるリスクの低減につながると、研究者は考えている。

研究者はこの修正策のプロトタイピングを作り上げ、そうしたプライバシー重視型Webブラウザにおけるユーザー便益のトレードオフを評価中だ。

関連記事

「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ

「パスワードマネージャー」に脆弱性、プロセス間通信を悪用される恐れ

パスワードマネージャーなど、コンピュータセキュリティにとって重要な10以上のアプリケーションに、プロセス間通信を横取りする攻撃に対する脆弱(ぜいじゃく)性があることが分かった。 国内でフィッシング詐欺が急増、クラウドサービスのアカウントが脅威対象に――トレンドマイクロ調べ

国内でフィッシング詐欺が急増、クラウドサービスのアカウントが脅威対象に――トレンドマイクロ調べ

トレンドマイクロが発表した2018年上半期(1月〜6月)のセキュリティ動向によると、国内では、クレジットカード情報やクラウドサービスの認証情報を狙う「フィッシング詐欺」が急増。また、「不正マイニング」などの仮想通貨を狙う脅威は、世界的に拡大傾向にあることが判明した。 ブラウザクラッシャー(ブラクラ)とは

ブラウザクラッシャー(ブラクラ)とは

ブラウザクラッシャーとは、Webページに悪意のあるHTMLコードやスクリプトを挿入することで、該当ページを表示するブラウザやOSの動作に悪影響を及ぼす攻撃を指す。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ