あらためて「EDR」とは? エンドポイントセキュリティ、2019年はどうなる?:特集:EDRの理想と現実(1)(2/2 ページ)

ガートナーが再定義するエンドポイントセキュリティ、2019年はどうなる?

ガートナーの木村陽二氏によるセッション「CIOが理解すべきエンドポイント・セキュリティの現状と展望:2019年」では、今後のIT投資戦略においてCIOが押さえるべきエンドポイントセキュリティの論点について解説した。

EPPとEDRの融合が進んでいる――混迷の「第2ステージ」

木村氏は、「エンドポイントセキュリティは今、大きな変革期を迎えている」と現状を分析した上で、EPPとEDRの融合が進んでいると指摘する。

「従来のエンドポイントセキュリティは、サイバー攻撃からエンドポイントを防御するEPPが中心で、EDRはオプション的な機能だった。しかし、サイバー攻撃の多様化、巧妙化により、『気付けない』侵入による被害が急増。もはや、防御だけでは限界に来ているのは明白で、脅威がすり抜けて侵入してくることを前提とした、エンドポイントの保護、検知、対応が必須となっている」

こうした現状を受け、ガートナーではEPPの定義を見直し、「ファイルベースのマルウェア攻撃を防御し、悪意あるアクティビティーを検知して、動的なセキュリティインシデントとアラートに対応する際に必要な調査/修正機能を提供する目的でエンドポイントデバイス上に展開されるソリューション」と再定義した。

また全世界で、現在のEDR導入割合を約15%と推定し、2021年までに大企業の80%、中規模企業の25%、小規模企業の10%がEDR機能に投資すると予測している。

「今後、数年内にEDR機能がデファクトスタンダードになることは確実であり、企業はEDR機能をエンドポイント保護に組み込むことで、予測、防御、検知、対応の4要素を満たすASA(アダプティブセキュリティアーキテクチャ)を構築していくことが必要になる」

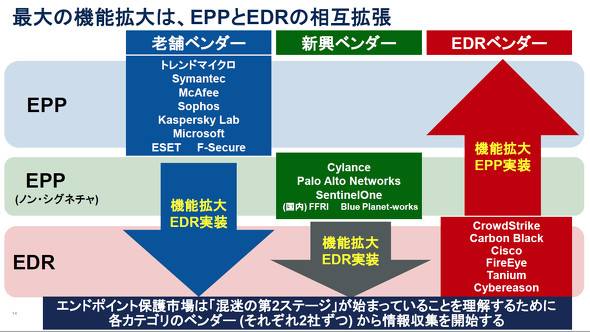

一方、エンドポイントセキュリティの市場環境については、混迷の「第2ステージ」に入っている。「第1ステージ」では、エンドポイントセキュリティの技術が多様化し、シグネチャ型のEPPを提供する老舗ベンダー、ノンシグネチャのEPPを提供する新興ベンダー、そしてEDRベンダーが乱立。第2ステージでは、これに加えて、各ベンダーがEPPとEDRの機能を相互拡張することで、差別化ポイントが少なくなり、製品選択が非常に難しくなっているという。

EDRの予測、検知、対応機能の自動化が進んでいる

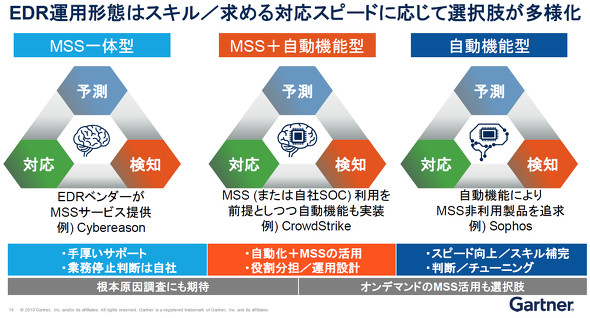

その中で木村氏は、EDRの予測、検知、対応機能の自動化が進んでいることに着目。今までEDRの予測、検知、対応は、SOC(Security Operation Center)やMSSなど、人による運用が中心だった。しかし、これらが自動化されることで、企業はインシデント対応のスピード向上と人材不足解消のメリットを期待できるという。

ガートナーの予測では、2022年までに、エンドポイント保護の検知と対応のアプローチは、高度なインテリジェンスによって60%以上が自動化されると見込んでいる。

「今はまさに、EDR機能とその自動化が中核へと向かう変革期の途上であり、各ベンダーのインテリジェンスによる自動化戦略を比較検討することが混迷のエンドポイントセキュリティ市場を見極めるカギになる」

エンドポイント保護には「能動的」に取り組むことが重要

では、どのような考え方でエンドポイント保護に取り組んでいけばよいのか。

「Windows 10への移行を中心とした現在の企業システムの状況は、10年に一度の『車の買い替え』に似た状況といえる。つまり、システムの入れ替えに合わせて、エンドポイントセキュリティをゼロベースで見直す絶好の好機と捉えることができる。だからこそ、受け身になるのではなく、能動的にエンドポイント保護の製品選択を行ってほしい」

具体的な製品選択のアプローチとしては、「100点を目指さないマインドセットの下、まずは市場で飛び交うノイズ(誤解)を除去して、自分の目で正しく見ること。そして、社内での決定事項と、ベンダーへの確認事項を明確にし、自社に適した製品という答えを能動的に創り出していくことだ」と説明する。

自社の決定事項については、Why(ストーリー)、Who(ベンダー選択方針)、What(防御技術)、Where(EDRの運用場所)の「4つのW」を挙げ、セキュリティリーダーが能動的に「4つのW」を決定しているかどうかがポイントになる。

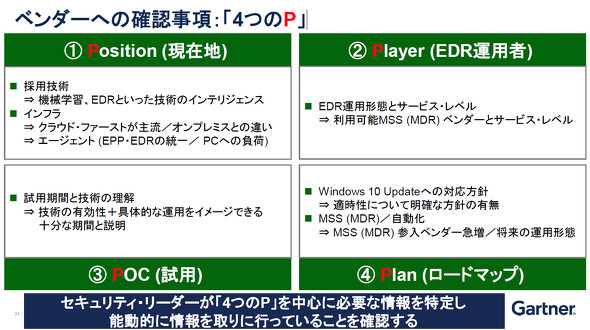

一方、ベンダーへの確認事項は、Position(現在地)、Player(EDR運用者)、POC(試用)、Plan(ロードマップ)の「4つのP」を挙げる。セキュリティリーダーが、この「4つのP」を中心に必要な情報を特定し、ベンダーからの情報を一方的に受けるだけではなく、能動的に情報を取りにいくことが必要だとした。

最後に木村氏は、「今後エンドポイントはさらに多様化が進み、ビジネスに密接に関わってくる。そのため、エンドポイントでのセキュリティ対策は、コストではなく投資であり、後回しにする選択肢はないと考えている。特に、今直面しているエンドポイントセキュリティの製品選択において能動的アプローチの実績を作り、エンドポイント多様化時代にも順応できる基本的スキルを獲得することには大きな意義がある」とまとめた。

特集:EDRの理想と現実〜人材依存のオペレーションから脱却できるか?

「激化するサイバー攻撃にはEDR(Endpoint Detection and Response)だ」という結論を聞いたことはないでしょうか。マルウェアは巧妙化し、未知/既知の脆弱性を悪用して、既存のセキュリティ機構をすり抜けるような攻撃を仕掛けてくるため、「パターンファイルに依存したウイルス対策ソフト」では守れないということは声高に叫ばれるようになりました。しかし、その事実と「EDRなら守れる」という結論の間には、少々距離があるはずです。特に気を付けるべきは、EDRを導入したときのオペレーションです。脅威を検知したときに、それを判断できる人材がいない場合、EDRは本領を発揮できない場合があります。この特集では、EDRが指す挙動や役割をしっかり理解し、あなたの理解していた“EDR”との差分を可視化することで、「本当のEDR」を実現するために足りなかった機能や知識をアップデートします。

関連記事

ウイルス対策ソフトだけではマルウェアを防げない理由

ウイルス対策ソフトだけではマルウェアを防げない理由

ウイルス対策ソフトとはどのように脅威を検知しているのか? ウイルス対策ソフトだけではマルウェアに対処しきれない理由とは何か? 国内EDR市場、2020年度までに年間約37%増で急成長――ITR調べ

国内EDR市場、2020年度までに年間約37%増で急成長――ITR調べ

ITRがエンドポイント検知/対応製品(EDR)に関する市場予測レポートを発表。2015年度のEDR市場は前年度比64%の急成長を遂げ、今後2020年まで年平均37%の成長が見込まれるという。 刻々と変化する攻撃に耐える――最新のサイバー攻撃に対応できるエンドポイント対策

刻々と変化する攻撃に耐える――最新のサイバー攻撃に対応できるエンドポイント対策

セキュリティ対策を実行する際、侵入されることを前提に考えなければならない。内部対策だ。内部対策は複数に分かれており、最後の要が個々のPCなどに施す「エンドポイント対策」である。エンドポイント対策で満たさなければならない4つの条件について、紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

ガートナー ITインフラストラクチャ&セキュリティ シニア プリンシパル アナリスト 木村陽二氏

ガートナー ITインフラストラクチャ&セキュリティ シニア プリンシパル アナリスト 木村陽二氏