VMware Cloud on AWSとオンプレミスを接続するための選択肢(3)L3 VPNと応用、NAT編:詳説VMware Cloud on AWS(7)(2/2 ページ)

接続の応用例

ここまでは個々の接続方法について説明した。以下ではより実践的な接続例について説明を行う。

- キャリア閉域網からのAWS Direct Connect接続

- AWS Direct Connect接続とAWS Transit Gatewayの組み合わせ

キャリア閉域網からのAWS Direct Connect接続

既にキャリアの閉域網を用いて拠点間のネットワークを構築している顧客は、VMware Cloud on AWSのSDDCを拠点の1つとしてキャリアの閉域網にDirect Connect接続するのがシンプルである。この場合、インターネット接続に対するセキュリティは閉域網側で構築済みであり、これをVMware Cloud on AWSのSDDCも利用することができる。キャリア網側から「0.0.0.0/0」のデフォルトルートを広告することで、SDDCからのトラフィックをすべてキャリアの閉域網へ誘導できる。

この「0.0.0.0/0」を広告する方法は、キャリアの閉域網を使わずオンプレミスのデータセンターとVMware Cloud on AWSのSDDCを直接Direct Connect接続する場合にもよく用いられる。やはり、オンプレミス側に既に構築されたインターネット接続で適用しているセキュリティを踏襲したいという要件は多い。

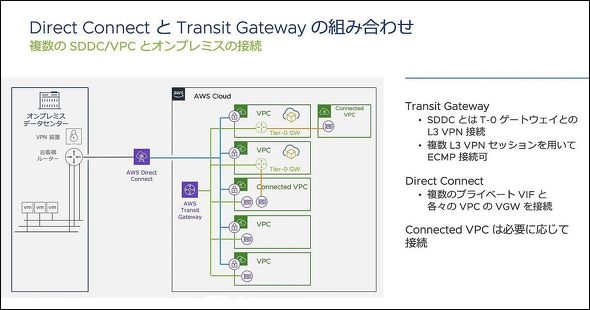

AWS Direct Connect接続とAWS Transit Gatewayの組み合わせ

AWSを長く利用している顧客からは、既に多くのVPCを運用しており、それらVPCとVMware Cloud on AWSのSDDCとをL3レベルで接続したいという要望をよく受ける。これまでは、VPC同士を接続するサービスとしてVPC PeeringやVPNがあったが、VPCの数が増えるとVPC Peering数、VPNセッションが膨大になり現実的な選択肢となり得なかった。また、そもそもVMware Cloud on AWSのSDDCのVPCでは、VPC Peeringは提供されていない。これが、2018年12月のAWS re:Inventにおける「AWS Transit Gateway(TGW)」の登場で一変した。

TGWは、複数のVPCを繋げるスケーラブルなゲートウェイサービスである。ネイティブVPCとTGWはENIで接続を行い、SDDCとTGWはTier-0ゲートウェイとのL3 VPNで接続する。TGWでのL3 VPN接続は帯域が1.25Gbpsに抑えられるが、複数のVPNセッションでECMPを構成することで帯域を増やすことができる。

例として、ここではオンプレミスとSDDCおよびネイティブVPCはDirect Connectで接続し、AWS内のSDDCとネイティブVPC同士はTGWで接続するケースを上に図示した。Direct ConnectおよびTGWにはデータ転送量がかかるため、コストを抑えるために接続を使い分けている。

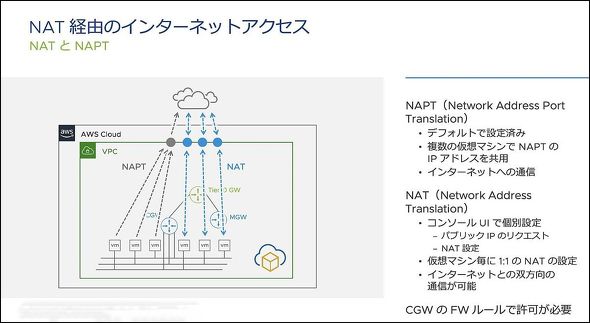

NAT

最後にSDDCにおけるNATについて説明する。VMware Cloud on AWSで利用されるNATは2種類ある。SDDC内の仮想マシンがインターネットへ通信を行うためのSource NAT(SNAT。正確にはNetwork Address Port Translation:NAPT)と、インターネットから特定のSDDC内の仮想マシンに通信するためのDestination NAT(DNAT)である。

Source NATは、デフォルトで設定されている。ユーザーが行うのは、外へ通信するためのCGWにおけるAllowファイアウォールルールの追加のみである。SNATで変換されるパブリックIPは、コンソールUI/ネットワークとセキュリティ/概要/コンピュートゲートウェイに表示される。

DNATは、パブリックIPアドレスの要求と組み合わせて設定する。まず、パブリックIPアドレスを要求する。次にNATを設定する際は、変換元となるパブリックIPアドレスを、既に要求済みのパブリックIPから選択することになる。次に変換先のIPアドレスを指定する。ここでは、変換先の仮想マシンのIPアドレスを指定する(あるいは、仮想マシンとして展開したロードバランサーの仮想IPアドレスを指定しても良い)。DNATが設定された仮想マシンからインターネットに向けた通信のソースIPアドレスは、DNATに設定されたパブリックIPアドレスとなる。

本連載の次回は、VMware Cloud on AWSとネイティブAWSとの連携に話題を移し、VMware Cloud on AWS内部で行われているネイティブAWS連携、ワークロードの仮想マシンとAWS連携の仕組み、VMware Cloud on AWSにおける典型的なネイティブAWSとの連携について解説する。

Copyright © ITmedia, Inc. All Rights Reserved.