セキュリティログ分析基盤におけるクラウド活用、組織体制、メンバー育成のポイント:セキュリティログ分析基盤活用入門(終)(2/2 ページ)

セキュリティログ分析において必要とされるスキルセットと組織体制とは

最後に、これまで紹介してきたセキュリティログ分析業務に求められるさまざまなスキルセットと組織体制について解説します。

ログ分析基盤の開発や運用に求められるスキルとは

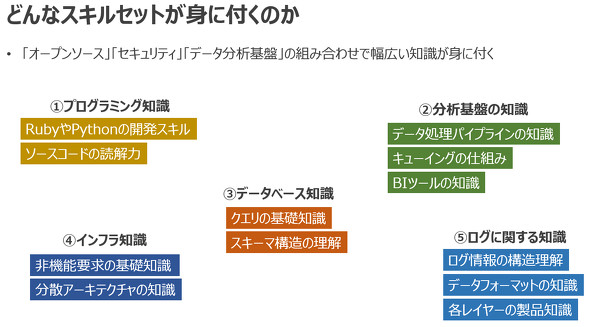

これまで、Elastic Stackを活用し、セキュリティログ分析基盤の設計や構築を行ってきた中で、「オープンソース」「セキュリティ」「データ分析基盤」の組み合わせは幅広い知識や技術スキルが身に付くことが分かりました。

大別すると、「【1】プログラミング知識」「【2】分析基盤の知識」「【3】データベース知識」「【4】インフラ知識」「【5】ログに関する知識」の5つの要素に分けることができます。

Elasticsearchを例にすると、分散アーキテクチャとしてクォーラムの考え方、リードレプリカやシャードについて学ぶことができます。スキーマ定義やデータ構造を理解することは、データベースの概念を理解することにつながります。検索に必要なクエリの知識もデータベースと関連性の強い要素です。オープンソースプロダクトの場合、その仕様を理解するためにGitHubに公開されているソースコードに立ち返り、動作を抑えた上で検証を行うことがあります。

ハンティング業務に求められるクエリスキルとは

これまでに何度か触れてきましたが、サブクエリ(サブサーチ)での絞り込み機能はハンティング業務には不可欠です。SQLとSPLのいずれの言語においてもサブクエリ機能は実装されていますが、アドホックにログを扱う上でSPLのパイプによるサブサーチ機能は強力です。運用業務においてログを絞り込む行為は、インフラ担当者がLinux OS上でファイルを指定し、grepコマンドで検索することが一般的だと思います。grepコマンドやスクリプト処理を用いて、欲しい情報をアドホックにログから拾い上げてきたスキルの持ち主には、SPLの構文は慣れ親しんだ形式になっているといえます。

SQLでのサブクエリは、「Oracle」や「MySQL」などのRDBMSで基幹システムやLAMP環境を構築してきたデータベース管理者やアプリケーション開発者に親しみのある技術要素だといえるでしょう。どちらかというと、アドホックなクエリではなく、決まった処理やロジックを組むためにSQLでクエリを書いてきたと思います。ビッグデータ解析基盤ではSQLを使ったクエリがベースとなっているため、SplunkのSPLがどこまで独自言語としてログ分析の領域で奮闘できるのか、今後の動向に注目しています。

スキルセットと組織体制の関係

同じ技術要素においてもさまざまなスキルが存在し、組み合わせで考えていくことが大事であることをご理解いただけたのではないでしょうか。最後に、そのスキルをどのように組み合わせて、組織体制を考えていくのがいいか紹介します。SPLを扱える人材と、SQLを扱える人材について、どちらの方が採用の難易度が低く、高度なスキルを持ったメンバーでチームを組むことができるのかについては、組織として考えなければならないポイントだと思います。

非エンジニアで構成されたセキュリティチームにおいては、GUI(Graphical User Interface)での絞り込み操作を必要とするケースもあります。その場合は、Elastic Stackの「Kibana」のダッシュボード上の画面操作で必要な情報を絞り込んであげるとフィットすることがあります。このように、組織体制にあった技術要素でセキュリティログ分析基盤を組むことが大事だと理解してもらえたらと思っています。

Elasticsearchに詳しくログ分析のユースケースに強い人材は少ないため、採用戦略で頭を悩ませることがあります。社外からスキルを保有する人材を採用するよりも、新しい技術要素に興味があり、伸びしろのある若手メンバーを教育していくことが意外と近道である場合があります。

また、BigQueryなどのSQLベースアーキテクチャでセキュリティログ分析基盤を組む場合も、それぞれの役割に応じて必要とするスキルが異なります。どのようなチーム体制でシステムを組むことが、実現したいゴールへの近道になるのか――これは永遠の課題になるかもしれません。

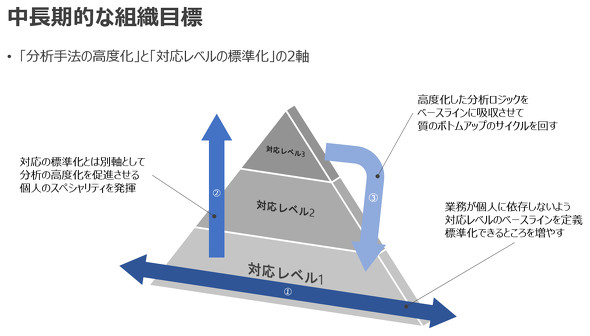

最後に、「こうして成り立った組織はどう運営されていくのか」ということについて、一例を挙げて説明します。

われわれリクルートテクノロジーズのSOC(Security Operation Center)では、「分析手法の高度化」と「対応レベルの標準化」を軸に、矛盾するように見える2つのテーマに対して、技術を駆使しながら取り組んでいます。高度な専門性を持つメンバーは、組織の底上げに貢献するような分析ロジックの開発などに取り組んでおり、そのロジックを定型的な監視クエリに組み込み、運用メンバーの監視業務や監査業務に反映します。前述のLookerなどは、まさにこの領域(下図 矢印【3】)で効果を発揮できるサービスであると考えています。

新しいセキュリティの脅威に対応するのは、試行錯誤の連続

セキュリティ業務における“ログ”基盤というテーマで3回にわたり連載してきましたが、いかがでしたでしょうか。筆者は5年近くセキュリティログ分析基盤の業務に携わってきましたが、まだまだベストプラクティスのない領域であると日々実感しています。

新しい情報技術を取り入れながら、進化の激しい新しいセキュリティの脅威に対応していくことは、試行錯誤の連続だと思っています。少しでもその試行錯誤の中から、皆さんのお役に立てる情報が提供できたのであれば本望です。

筆者紹介

日比野 恒(ひびの ひさし)

リクルートテクノロジーズ ITソリューション本部 サイバーセキュリティ部 セキュリティオペレーションセンター1グループ所属

10年間、ITコンサルティング会社に在籍。インフラコンサルタントとして、主にネットワーク、データセンター、仮想基盤の設計や構築を担当。2015年以降、セキュリティアーキテクトとして、主に金融機関や公共機関に対して、セキュリティ対策製品の提案導入、「Elastic Stack」を用いたセキュリティ脅威分析基盤の開発を推進。2019年から現職において、次期ログ分析基盤のアーキテクチャ設計を担当。

関連記事

なぜ、ログを保存することが大切なの?

なぜ、ログを保存することが大切なの?

情報セキュリティの“キソのキソ”を整理する本連載。今回のテーマは「ログ」です。ログの活用方法や、ログを保存する際の注意事項などについて学びましょう。 「SIEM」はどうすれば使いこなせるのか?

「SIEM」はどうすれば使いこなせるのか?

「ログ活用」を軸にIoT時代のセキュリティを考える本特集。第2回となる今回は、“導入するだけでは意味がない”SIEMなどのログ管理製品を活用するためのポイントを解説する。 ノーガード戦法とは異なる、これからの「事故前提型対策」とは

ノーガード戦法とは異なる、これからの「事故前提型対策」とは

多層防御と一体となって注目されているのが「ダメージコントロール」という考え方だ。予防も大事だが、マルウェア感染に代表されるセキュリティインシデントは「起こり得るもの」と考え、早期発見、早期対処の体制を整備するというアプローチである。それを支援するツールやサービスを紹介しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ