「NICTER観測レポート2019」公開、2019年の特徴的な3つのサイバー攻撃とは:パケットを攻撃対象(宛先ポート番号)別に分類

NICTのサイバーセキュリティ研究所は、「NICTER観測レポート2019」を公開した。調査スキャンが総パケットに占める割合は53%。それを除いた攻撃パケットの約半数がIoT機器で動作するサービスや脆弱(ぜいじゃく)性を狙った攻撃だった。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

国立研究開発法人情報通信研究機構(NICT)のサイバーセキュリティ研究所は2020年2月10日、「NICTER観測レポート2019」を公開した。これは、インシデント分析センター(NICTER:Network Incident analysis Center for Tactical Emergency Response)が構築した大規模サイバー攻撃観測網(ダークネット観測網)で観測した通信を分析したもの。サイバー攻撃関連の通信は、年々増加傾向にある。

2019年に観測されたサイバー攻撃関連の通信は、2018年の約1.5倍に当たる合計3279億パケット。観測したIPアドレス数は約30万で、これは2016年から変化はない。1つのIPアドレス当たりの年間総観測パケット数は約120万に上る。

2018年から約1160億増加したパケット数の内訳は、主に海外組織からの調査目的とみられるスキャン。調査スキャンが総パケットに占める割合は増加傾向にあり、2017年に6.8%だったものが、2018年には35%に増え、2019年は53%にも及んだ。

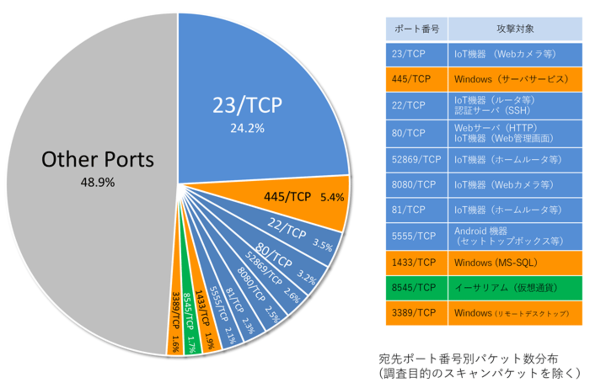

調査スキャン以外のパケットの宛先ポート番号別内訳

調査スキャン以外のパケットを攻撃対象(宛先ポート番号)別に分類すると、最も多かったのはTCPポート23(一般にTelnetで利用)で、24.2%を占めた。攻撃パケット数は、2018年の294億パケットから2019年は364億パケットに増加した。NICTでは、WebカメラやホームルーターといったIoT(Internet of Things)機器におけるサイバー攻撃関連の通信だと分析している。

次いで、TCPポート445(WindowsのActive Directoryやファイル共有などで利用)が5.4%、TCPポート22(一般にSSHで利用)が3.5%、TCPポート80(一般にHTTPで利用)が3.2%、TCPポート52869が2.6%、TCPポート8080が2.5%、TCPポート81が2.3%だった。NICTの分析によると、TCPポート22の通信には、一般的な認証サーバ(SSH)へのスキャンパケットも含まれる。

また、その他のポート(Other Ports)を狙った通信には、IoT機器で使用されるポート(機器のWeb管理インタフェース用ポートやUPnP関連ポート、機器に固有のサービス用ポートなど)が多数含まれる。約半数がIoT機器で動作するサービスや脆弱(ぜいじゃく)性を狙った攻撃で、この傾向は2018年とほぼ同じだった。

2019年の特徴的な3つのサイバー攻撃

一方、2019年の特徴的な観測事象として、次の3つが挙げられた。

1つ目は、SSL VPN製品の脆弱性公表後に、これを悪用する攻撃が世界的に観測されたこと。2つ目は、botに感染したホストが、これまでに観測されなかった新しいポートの組み合わせで攻撃する事象が観測されたこと。3つ目は、DRDoS(Distributed Reflection Denial-of-Service)攻撃。複数のサービスを同時に悪用するマルチベクター型の攻撃を多く観測し、それに加え、単一のIPアドレスではなく、AS(Autonomous System)全体を狙う攻撃も観測したという。

NICTでは、IoT機器の脆弱性が公開されると、それに関する調査スキャンやそれを悪用するマルウェア攻撃の通信が観測されるパターンが定式化しており、感染の未然防止や被害の拡大防止に向けて脆弱性対策を迅速に実施することが重要だと指摘している。

関連記事

慶應義塾大学と中部電力、日立製作所 サイバー攻撃の予兆検知を実証

慶應義塾大学と中部電力、日立製作所 サイバー攻撃の予兆検知を実証

慶應義塾大学と中部電力、日立製作所は、これまでは検知困難だったサイバー攻撃の予兆検知が可能であることを実証した。複数の組織で観測した不審な通信に現れる、共通した特徴に着目した。 攻撃ターゲットはITからIoTへ――NICTER、13年の観測の歴史に見る変化とは

攻撃ターゲットはITからIoTへ――NICTER、13年の観測の歴史に見る変化とは

サイバーセキュリティの世界では、とかく派手な手法が耳目を引き、いろいろな言説が流布しがちだ。しかし情報通信研究機構(NICT)サイバーセキュリティ研究所では、あくまで「データ」に基づかなければ適切な対策はできないと考え、地道に観測プロジェクトを続けてきた。 NICTが「かっこいいセキュリティ技術」にこだわる理由

NICTが「かっこいいセキュリティ技術」にこだわる理由

独立行政法人 情報通信研究機構(NICT)は11月30日、12月1日の2日間にわたり「NICTオープンハウス」を開催した。その講演の一部をレポートしよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.