初のオンライン開催「第15回情報危機管理コンテスト」決勝戦――リモート環境で新たに気付いたセキュリティ人材育成の知見とは:セキュリティ・アディッショナルタイム(44)

2020年5月29、30日に「第15回情報危機管理コンテスト」の決勝戦が開催された。運営側は、競技、審査、その模様のライブ配信を全てオンラインで行うという初の試みに挑んだ。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

新型コロナウイルス感染症(COVID-19)の感染拡大に伴い、国内外のさまざまなイベントが中止や延期となったり、オンラインでの開催に変更されたりしている。毎年和歌山県白浜町で開催されてきた「サイバー犯罪に関する白浜シンポジウム」も、2020年は、8月にオンラインで開催されることになった。

一方、守る立場に立って、コミュニケーションスキルも含めて技能を競う併催イベント「情報危機管理コンテスト」の決勝戦はというと、関係各所の協力を得て2020年5月29、30日にオンラインで無事に開催された。運営側は、競技、審査、その模様のライブ配信を全て「オンライン」で行うという初の試みに挑んだ。

考えてみれば、システムトラブルもサイバー攻撃も、われわれがリモートワークであろうとなかろうとお構いなしにやってくるものだ。対面でのコミュニケーションが難しい中、チームワークを発揮し、うまく情報を共有しながらどう問題を解決に導くかは、コロナ以後の世界で非常に重要なスキルといえる。決勝戦に進出した5チームは、初の試みを通して身をもってこの難しい課題に取り組んだ。

15回と回を重ねる中でも変わらないコンテストの「軸」

第15回を数えることになった情報危機管理コンテストだが、YouTubeで中継されたトークによると、学生らの力を生かし、白浜シンポジウムの参加者向けにインターネットコネクティビティを提供していた和歌山大学の川橋(泉)裕講師に、「10周年に当たって記念イベントをしてほしい。CTF(Capture The Flag)のようなコンテストはどうだろうか?」というアイデアが寄せられたことが始まりのきっかけだった。

「けれど、このシンポジウムの主催者は和歌山県や和歌山県警であり、そうした立場の人が、攻撃スキルの高い人を表彰するのはいかがなものかと考えた。そこで、立場を入れ替え、われわれが攻撃を行い、参加者にそれを直してもらうコンテストを始めることになった」(川橋講師)

その後、回を重ねるごとに新たな機軸を盛り込んだり、企画を進化させたりしてきた情報危機管理コンテストだが、決して変わらない軸がある。それは、攻撃のスキルではなくトラブルシュートの能力を競うこと。それも、適切にログを読み解き設定を変更するといった技術的なスキルだけではなく、組織の中でうまく情報を共有し、コミュニケーションを取る能力も含めた総合力を問うことだ。

「このコンテストでは技術力やスキルだけではなく、チームワーク、そして顧客や上司といった関係者とのコミュニケーションや対応力が問われることになる。さらに、学生には大変かもしれないが、法律や常識をベースに自分たちの作業の正当性を確保する段取りを組みながら作業を進め、その記録をチケットとして残していく部分も問われる」(川橋講師)。つまり、「うちのサーバ管理チームには、ぜひこの人にいてほしい」と思えるかどうかがポイントだ。

川橋講師はさらに、「可能であれば根本解決を図り、それが難しければその場しのぎでもいいから対応する能力が必要になる。また、シナリオにはさまざまな登場人物がいて、それらが組み合わさって動いていくので、必要に応じて自分から電話で状況を確認したり、パスワード変更を依頼したりといった対応も必要になる。角が立たないよううまく依頼する、現実さながらの能力が必要だ。シンポジウムに参加して視察する見学者には、毎回、こうしたソーシャルな部分も含めて、現実に近い、面白いコンテストだと評価していただいている」と述べた。

ヒヤヒヤでもあり楽しくもあった初のオンライン決勝戦

今回もこの大方針は変わらないが、変わったことが1つある。毎年白浜のビッグUで行われてきた決勝戦が、オンライン開催となったのだ。

「今回は、参加者もコロナの影響で、大学など1カ所に集まることができず、自宅などから分散参加することになり、それを支援するため、シスコシステムズのWeb会議システム『WebEx』のトレーニングモードを活用することにした。もちろん、われわれスタッフも『3密』を作ってはいけない。オンラインで分散、共有という形で運営しているが、なにぶん初めての試みなのでいろいろ苦労もある」(川橋講師)

コンテストを毎回支えてきたのが、川橋研究室の学生たちだ。Contest Information Center(CIC)として競技環境を用意し、オペレーションを行い、時には顧客、時には上司などさまざまな役割を演じながら電話やメール越しに受け答えを行い、円滑な進行を支えてきた。このため、シナリオ作成や、「どんな問い合わせがあったらどう答えるか」というシミュレーションなど、2〜3カ月かけて準備を進めてきた。

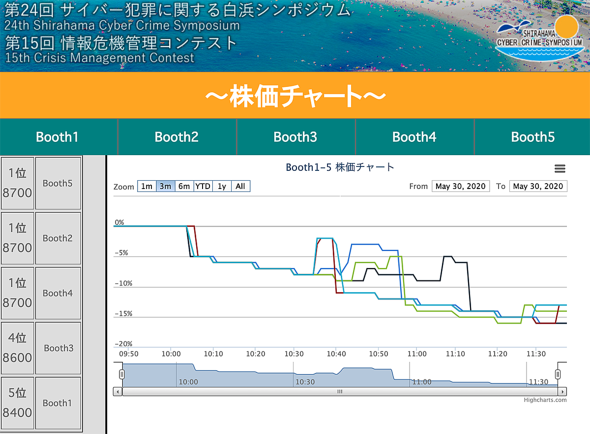

また競技の進行状況は、審査員が各チームの様子を間近で観察する他、トラブルシュートの状況を「株価」として反映させるチャートを作成してビジュアル化してきた。川橋研究室が独自に作成したシェルヒストリのトラッキングツールをはじめ、複数のツールを用いて、各チームが入力したコマンド1つに至るまでモニタリングし、「的確に問題を捉えて対処しているか、それとも見当違いの方向で模索しているのか」など、チームの状況を把握しており、あまりに行き詰まっている場合は「ヒント」を与えることもある。

今回は、それらを全てリモートで行うことになった。

もともと情報危機管理コンテストの2次予選はリモート開催で行われてきた。また数年前から競技環境に仮想化技術が導入され、リモートでの運用経験がゼロというわけではないし、セキュリティ人材育成プログラム「enPiT」の演習でもリモート運用に慣れてはいたそうだ。とはいえ、何かトラブルがあったときにすぐに別室に駆け付けて対処できた過去の大会とは違う。前日から綿密にチームごとの疎通確認、接続確認を実施して決勝戦に臨む形になった。

「昔は、後ろにCICの学生がチームの様子をショルダーハックし、オペレーションルームに戻ってきて、『あのチームがこの問題の原因に気付きました』と報告していたが、今回はそれをリモートでできるようにいろいろな工夫を凝らした。WebEXを通して『各チームがどんな会話を交わしているか』が分かるようになり、チームの様子がもっと分かるようになってきたのが楽しい一面でもある」(川橋講師)

Slackに加え、学生が「あ、これコンテストの進行に使えそう」とひらめいて採用したDiscordも駆使し、さまざまなチャネルを使って、目には見えない参加チームの様子をモニタリングし、評価するという難題に取り組んだ。

川橋氏はさらに「確実にトラブルを起こす、攻撃を成功させるのは非常に難しい」と話す。リモート環境で確実にネットワークのトラブルを起こすには、実は高いスキルが要求される。さらに、攻撃される側の状況をあれこれ想定しながらシナリオを練り上げていくのは、非常に大変な作業だったという。

「研究室では演習を通じて、『どうすれば攻撃を成功させてホストを乗っ取ることができるか』を学んでいるが、そこで終わらせるのではなく、そうした攻撃に対してちゃんと対処方法があり、痕跡が残ることまで教育している。正しい恐怖心を持つことこそ、正しい教育につながっていくと考えている」(川橋講師)。そして、もし興味があれば、自分たちでもこうしたコンテストを企画し、運営を通じて学んでみてほしいと呼び掛けた。

「取りあえず動けばいい」か、「トラブルの中身を分かった上での対応」か?

今回のコンテストは1次予選に、全国各地の大学、高専、大学院大学21校28チームが参加した。特に目立ったのは、高専からの参加チームの増加だ。「コロナ禍で授業運営そのものが影響を受ける中、これだけのチームに参加してもらった」と、和歌山大学の吉廣卓哉准教授は振り返った。

1次予選は仮想通貨を題材にとって、とある「地域通貨」で地域振興を目指す企業からセキュリティに関する相談を受けた各チームが、コンサルタントの立場でどれだけ適切なアドバイスを行えるかを書類で審査した。そして1次予選を通過した12チームが、2020年5月7〜13日に開催された2次予選に進んだ。

2次予選では2時間の制限時間の中で、和歌山大学側に作成した仮想環境にトンネリング接続し、悪意あるユーザーの攻撃にさらされたシステムのトラブルシュートを行う。対処が適切だったかどうかはもちろん、CICとのコミュニケーション内容や最後に提出されるトラブルチケットの内容も評価対象だ。

少しネタバレになってしまうが、2次予選で仕込まれていたシナリオの一つは、Webページの改ざんによるリダイレクションだ。それも複数箇所に改ざんが仕込まれているという問題だった。

トラブルシュートに当たっては、「Webサーバの仕組みや設定を熟知しているかどうか」「きちんと中身を解析し、バックアップしておいた正常な設定と見比べてどこがおかしいか」を把握できたチームが高い評価を受けた。「何かあったときに『とにかく戻せばいい』というチームと、ちゃんと中身を分かった上で理由とともに変更を提案してくるチームとでは、当然差が広がっていく」(川橋講師)。DDoS対策など他のシナリオも同様だ。

ちなみにこうした問題は、GitHubも含めオープンなインターネットで公開されている既知の脆弱(ぜいじゃく)性やツールをアレンジして作成しているという。「昔はトップページを改ざんしたりしていたが、(セキュリティ対策が進んできた最近では)そうした方法がだんだん難しくなってきた。『外部業者に運用を委託していたが、その際にアクセス権限をミスしていた』といった、ちょっと無理があるかもしれない前提で穴を作るなど、工夫している」と川橋講師。優秀なチームの中には、そうした前提自体に問題があることに気付き、指摘するところもあったという。

2次予選ではネットワークのトラブルに起因する問題も用意しているが、そこでよくある落とし穴は次のようなものだ。「ネットワークのトラブルが発生したときの対処の第一歩が、ファイアウォールやルーター、スイッチのACL(アクセス制御リスト)を変更して通信を遮断することだ。ただ、特定のアクセスだけを止めたいのに、フィルターの書き方を間違えて全ての通信を遮断してしまうことがよく起きる」(川橋講師)

メーカーや機種ごとに微妙に異なるACLの書き方に泣かされ、結局手も足も出なくなった参加チームがCICに連絡してきて、「どっちがどっちのトラブルシュートをしているのか分からない状態になることもある」と苦笑いし、手を動かせることがいかに重要かを指摘した。「コマンドやツール、設定は、『そういえば演習で1回やったな』という経験だけではなかなか使い物にはならない。トラブルがあったときにどうそれらを使いこなすかというところまで落とし込まないと、ものにはならない」(川橋講師)

ネットワークレイヤーの問題に苦戦、WebEXに響く阿鼻叫喚の声

本戦は2020年5月30日午前10時から、静かにスタートした。各チームは、Slackなどの手段に加え、WebEXを用いてコミュニケーションを取っており、「どんな会話を繰り広げているか」は、CICの学生らや審査員が常に聞ける状態だ。

決勝では5つの問題が用意されており、問題を解くと次のトラブル対処に進めるようになっている。最初の「Web改ざんによってリダイレクトが仕込まれてしまった」という問題は、回を重ねる中で過去問を学習した学生も多いからか、ほぼ「ボーナス問題」といえる位置付けだ。Webにはなじみが深いこともあって、どのチームもサクサク対応を進めていったが、ネットワークに起因する2つ目の問題に進むと状況は一変。WebEXからは、「わー、だめだ、応答なし」「なんで? なんで? 意味分かんない」といった、各チームの阿鼻(あび)叫喚の声が聞こえてきた。

この問題は、攻撃者によってスイッチの設定が変更され、意図的にブロードキャストストームを起こすbotが仕込まれてしまい、それを検知した「ストームコントロール」というスイッチ側の安全機構によってポートがシャットダウンされ、社内ユーザーがネットワークにつながらなくなってしまうという仕掛けだ。インターネット老人会に属する人ならば、ぴんとくるかもしれないが、普段ネットワークオペレーションに携わっていないとなかなか難しい問題だったようだ。

それでも各チームとも、pingを試し、tracetouteを試し、telnetで機器にログインし、ログを確認し……という具合に少しずつ情報を収集して問題の核心に迫ろうとする姿勢が見られた。中には手分けして情報を収集したのか、「これって、よく分かんないけどループで起きるらしいよ」「ああ『いらすとや』にある、あの短いケーブルで起きるやつ?」と相談しているチームもあり、ループの怖さというのも体感していたようだ。

もう一つ、2020年のユニークな問題が、解析ツールの「Splunk」を活用して解析に取り組むシナリオだ。ルーターの脆弱性を突かれて設定を書き換えられてしまい、SSH-DoS攻撃を受けてしまうという問題だが、各チームにはDoSの発信源を突き止めてトラフィックを止める対策に加え、根本原因となる脆弱性の修正を行い、さらにSplunkのダッシュボードで経営層に分かりやすいレポートを作成するという課題が課された。

「tcpdumpやログを見て何だかおかしいと異常に気付ける特殊能力を持つ人も確かにいるが、誰にでもできることではない。ましてや、経営層には伝わらない。それを分かりやすくビジュアル化する技があれば、ログ解析の幅が広がるし、他人の納得を得られやすくなる」と川橋講師。学生らも、普段なかなか触れる機会のないツールを駆使できるとあって、事前にあれこれ試して分かりやすいダッシュボード作りに取り組んだ。

こうして、いつもとは違う形で競技を終えた。中には競技時間終了後に、「これ、とてつもなく怪しいぞ」と根本原因のありかに気付いたチームもあった。問題に必死に取り組んでいる間はなかなか解けないのに、試験が終わってからふと正解に気付くのもこれまたよくあることだろう。

チームそれぞれのカラーを出し切った決勝戦

決勝戦の審査も例年とは異なった。チームの生の姿は見られないものの、株価スコアと対応履歴、CICとのやりとりやチケットの内容を加味しながらオンラインで審査が行われた。

初回から毎回、それも異なる学年のメンバーを組み合わせて知識の継承を図りながら参加してきた堂々の伝統校、関西大学のチーム「KobApple.inc」は、過去の経験を踏まえて事前に用意してきたチートシートなどを活用。既知の問題を手堅く解き、「インサイト賞」を受賞した。

また、2019年の反省を踏まえてチームビルドアップを工夫し、全体を見通すマネジャーを立てて競技に臨むようにした名古屋工業大学の「P01TERGEIST」は、バランスよく対応を進め午前中は快調に競技を進めた。問題にいち早く気付き、Splunkのダッシュボードも活用した点を評価され、「ネットワーク技術賞」となった。

早稲田大学の「m1z0r3」は3人での参加というハンディキャップがありながら、和気あいあいとコミュニケーションを取りながら競技に取り組んでいた。コンテキストの低い環境でも間違いをカバーし、ファインプレーがあれば互いに感謝し合う姿を評価し、「チームワーク賞」を受賞した。特にリーダーの鈴木宏彰さんは、皆が萎縮せずにのびのびと力を発揮できるよう、円滑なチーム運営を評価されJPCERT/CC賞を受容した。自分が先頭に立ってあれこれ決め、タスクを割り振っていくタイプのリーダーシップもあるが、鈴木さんはうまくメンバーの力を引き出しながら、心理的安全性を保証したチームを運営していた印象だ。

文部科学大臣賞には、高専として、木更津高専以来、史上2校目の決勝進出となった豊田工業高等専門学校(豊田高専)のチーム「DICE」が選ばれた。「2019年から参加するようになり、2年目で決勝に行けたこと自体うれしかった。どこまで力量があるか不安で、最初は胸を借りる気持ちでした」と大森貴通さんは振り返った。

DICEは、セキュリティ系の研究室に所属し、以前からもの作りをテーマとしたコンテストの他、SECCON CTFなどに参加してきたメンバーで構成したチームだ。決勝に備えてWordPress環境を構築し、そのログを用いてSplunkのダッシュボードを作成するなど、さまざまな準備を進めてきた。またオンラインでリモート参加のメンバーもいて、コンソールの中身までは見えないため、どうでもいいようなことでもできるだけ口に出してチーム内で共有するようにしたという。

Web系の問題は力を合わせて比較的スムーズに説き進められたが、苦戦したのはやはりネットワーク回りの問題だ。「普段、ネットワーク回りに触る機会はなかなかなく、ルーターやスイッチに関する知識のなさが出た。こうやって触れたのは貴重な経験だった」と大森さんは振り返った。

何より「攻撃する立場ならば壊してしまえばいいけれど、守る側となるとなかなか難しい」(大森さん)、「このコンテストでは、きちんと受け答えを行い、了解をもらわなければ作業できないという意味で、実務的なことを学べたと思う」(程田凌羽さん)という。

Web開発に興味を持っているという大森さんは「セキュリティもちゃんと理解できるエンジニアとして活躍していけたら」と話す。一方、Micro Hardeningにも参加するなどセキュリティ好きという程田さんは、「ログ解析をはじめ、セキュリティに関する知識をもっと積み重ねてこの分野で仕事ができたらうれしい」と述べていた。

経済産業大臣賞を受賞したのは静岡大学の「sawayaka-sec A」で、同志社大学以来の史上2校目の連覇となった。「ほう・れん・そうをしっかりやろうと考えて取り組んだが、午前中はそこがしっかり回せていませんでした」(水野慎太郎さん)と、最初は出遅れたが、「お昼を食べて休憩を取った辺りから気分が変わってチームの雰囲気が良くなりました」(鈴木伶哉さん)という。

実はsawayaka-sec Aは、「2次予選を通過できるかどうかも怪しいと思っていました」という。というのも「予選では、怪しいなと思いながら報告しなかった事柄があったため、解けなかった問題がありました。本戦はその反省を生かして、自分では怪しいかどうか判断が付かないものも含め、何でもSlackに立てたチャンネルで共有し、チームで見せ合うようにしました」(鈴木さん)。この結果、ログから脆弱性を突いた攻撃につながる動きをうまく見つけ、対策できたという。

研究分野はWeb開発だったり、IoTを活用したスマート農業だったりと多岐にわたり、学年も異なるメンバーの共通点は、学内PC・ネットワーク環境のサポートのボランティアを務めていることだ。「こういう攻撃方法があるというのを知り、セキュリティのことをしっかり学べる良い機会であり、コンテストで得られることは多い」と井田天星さんは振り返った。今後は新たに入ってくる1年生もうまく仲間に巻き込んで、また挑戦したいという。伴元輝さんは、「せっかく給付金が入るので、ネットワークスイッチでも買ってもっと勉強したい」と冗談交じりに抱負を話していた。

意外な伏兵? スポーツ系サークルを母体とするお茶の水女子大チームの奮戦

今回のコンテストで、関係者の熱い注目を集めたチームがあった。それはお茶の水女子大のチーム。危機管理コンテストに全員女性で構成されるチームが参加したのは初のことだ。しかも、初参加のチームはたいてい苦戦する1次予選を、女子だけのチームでいきなり突破したことも注目を集める一因となった。

ならばさぞインフラやセキュリティに関する研究に専念しているチームかと思いきや、「全員情報科学科に所属していますが、研究室はバラバラで、たまたま同じスポーツのサークルに所属していたメンバーで構成しました」と廣江彩乃さんは言う。

セキュリティ好きで、Code Blueの学生スタッフなどに参加していた廣江さんのところに、たまたまコンテストのポスターを見かけた鳥山菜海子さんが声を掛けた。そして、情報処理安全確保支援士の取得に向けて勉強しているが、研究テーマは自然言語処理という田屋侑希さん、複雑系の研究に携わっており、AtCoderなどへの参加経験がある阪中裕子さんという頼りになる先輩を誘ってチームを結成したそうだ。

「それぞれの分野でとても優秀で、幅広い視点を持っている4人でチームを組むことができ、連係プレーで問題を解くことができて楽しかったです」とメンバーは声をそろえた。

「攻撃を受けるという経験がなかったので、『攻撃されると、こうなるんだ』というのが分かり楽しかったです。それに、攻撃からどう身を守るかという技術寄りのことだけではなく、その背後にある状況や利害関係も考え、周りのことを見ながら考えることの大切さを感じました」と田屋さんは振り返った。鳥山さんは「教科書で学んで分かっていたつもりの内容でも、問題として出てくると意外と対応できないものだなと、勉強になりました」という。

2次予選であらためて不足している技術を認識したという廣江さん。「それを踏まえてもっと勉強し、リベンジしたい」と意欲を述べていた。

オンラインという初の試みにもかかわらず、例年通り、いやそれ以上の学びを得る機会となった第15回情報危機管理コンテスト。授賞式はオンラインの白浜シンポジウムで行われる予定だ。

関連記事

令和初の情報危機管理コンテストに見る、真の対応力――理想通りにいかない環境で、理想のインシデント対応に近づくには?

令和初の情報危機管理コンテストに見る、真の対応力――理想通りにいかない環境で、理想のインシデント対応に近づくには?

インシデント対応に備え、さまざまな手順やツールを整え始めた企業は多いことだろう。だが、全てを担当者の思い通りに制御できる環境はない。さまざまな制約や初見の機器といった、「アンコントロール」な環境の中でこそ、真の対応力が問われることになる。 「無知の知」から本当の「知」へ――学生らが多面的な問題解決能力を競った「第13回情報危機管理コンテスト」

「無知の知」から本当の「知」へ――学生らが多面的な問題解決能力を競った「第13回情報危機管理コンテスト」

2018年5月24〜26日に行われた「第22回サイバー犯罪に関する白浜シンポジウム」と併催の「第13回情報危機管理コンテスト」決勝戦では、23校35チームの中から予選を勝ち抜いた5チームが、技術だけでなくコミュニケーション能力も含めた総合的な解決力を競った。 情報危機管理コンテストで考える――人材は育てるもの? それとも育つもの?

情報危機管理コンテストで考える――人材は育てるもの? それとも育つもの?

さまざまなセキュリティインシデントに対応する能力をコンテスト形式で鍛える「第12回情報危機管理コンテスト」の決勝戦が、2017年5月25〜27日に和歌山県田辺市で開催された。競技シナリオにもない脆弱(ぜいじゃく)性を見つけたチームあり、意識的に初参加者を加えたチームあり、これまでのコンテストの枠を超えた戦いが繰り広げられた。

Copyright © ITmedia, Inc. All Rights Reserved.