通知ウザウザ詐欺、イニシャルアクセスブローカーなど“新たな脅威”の把握に疲れたあなたへ――セキュリティリサーチャーズが提言する「バランス感覚」とは:ITmedia Security Week 2022 冬

2022年11月に開催された「ITmedia Security Week 2022 冬」の「サプライチェーン攻撃だけじゃない、新たな脅威」ゾーンにおいて、ポッドキャスト「セキュリティのアレ」でも活躍するセキュリティリサーチャーの根岸征史氏、辻伸弘氏、piyokango氏の3人が、今回は変化の中でも“一度立ち止まり振り返る”というテーマで登壇。「シフトする脅威の掴み方」と題して、見逃してはならないポイントをそれぞれの視点で語った。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

サイバー攻撃を“仲介”するだけで安全にもうける「イニシャルアクセスブローカー」(IAB)

ITmedia Security Weekでも継続して“ランサム”を追いかけている辻氏は、注目すべき存在として「IAB」を挙げる。IABとは「イニシャルアクセスブローカー」の略で、ランサム攻撃をはじめ分業化されているサイバー攻撃において見逃してはならない存在だ。

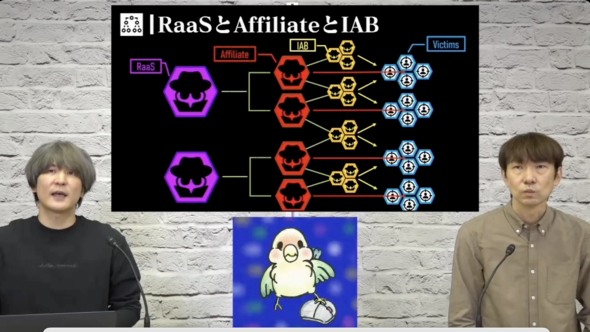

ランサム攻撃においては、攻撃用プラットフォームを提供する「Ransom as a Service」(RaaS)と、RaaSを利用して実行犯となる「アフィリエイト」があり、その先に被害者が存在する。アフィリエイトと被害者の間にいるのが、IABだ。

RaaSを利用して実行犯となるアフィリエイトは、IABが持つ「侵入のための情報」を使い、ランサム攻撃を行う。

IABが受け持つのは「侵入のための情報」だ。アフィリエイトとしてランサム攻撃を仕掛ける攻撃者も、組織に侵入できなければ攻撃が成立しない。IABは脆弱(ぜいじゃく)性や設定不備の情報を売買し、アフィリエイトはそれを“仕入れ”る。アフィリエイトは既に発見されている侵入口を使って組織の内部に入り込み、攻撃するのだ。これまで語られてきた攻撃者における役割分担が、さらに細分化されたということだ。

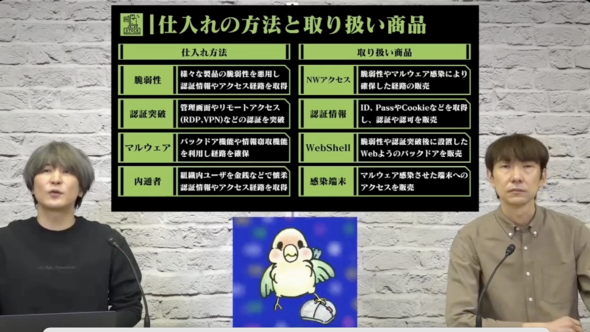

ランサム攻撃の需要増加に伴い、IABの活動も活発化している。辻氏がリサーチした結果によると、IABは“商品”を、組織に残る脆弱性やRDP(Remote Desktop Protocol)、VPNなどの認証突破、マルウェアによるバックドアによって仕入れたり、さらには内通者を経由したアクセス経路などから仕入れたりしている。これらを元に、ネットワークアクセスや認証情報、そして感染端末を“商品”として“販売”しているのだ。

「これらの商品は手順書とともに販売されている。組織の業種や売り上げ規模、アクセス時の権限を明示して販売しているものもあり、オークション形式での販売も存在する」(辻氏)

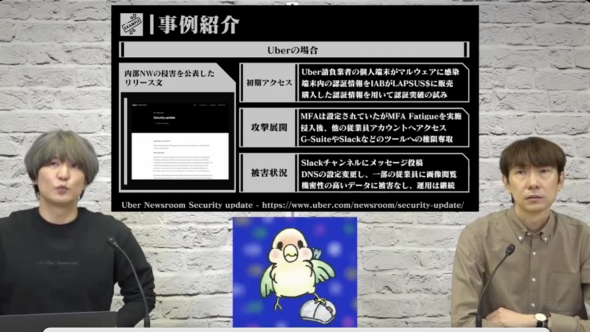

IABを介した被害も幾つか明らかになっている。例えばライドシェアサービスの「Uber」では、個人端末を経由して認証情報をIABが入手してそれを攻撃グループの「LAPSUS$」に販売し、認証情報を元にLAPSUS$が攻撃を仕掛けた。ここでは、後述する「MFA Fatigue」も利用された。

もう1つ、注目したい事例として辻氏はクリーンテックス・ジャパンの事例を挙げる。これは明確にIABの存在は明記されていないものの、被害レポートからは興味深い事実を見ることができる。

クリーンテックス・ジャパンで2022年7月8日に発生した不正アクセスでは、過去にVPN機器の脆弱性によって流出したと考えられる認証情報が使われており、それが最近になって悪用されたという「いやらしい事例」(辻氏)だ。VPN機器の脆弱性に対応したにもかかわらず、その前に奪われた情報をすぐに使うのではなく、時がたった後に悪用されたことが、攻撃されて初めて分かったのだ。

辻氏は「脆弱性対応時に、既にその脆弱性を突かれた後かどうかも考えねばならない」と本件を考察する。これも、IABの存在を意識しておきたい事象だ。

根岸氏は「多数のIABが活動している。被害者からするといろいろな言い訳を元に『ウチは狙われないよ』と考えたいのは分かる。しかし、IABのように役割分担が進むと、侵入した人に興味がなくても、その情報に興味を持つ人が、だいぶ後から出てくる可能性がある。それは被害に遭う私たちにとって、リスクの見積もりを変化させる大きな要因となる」と付け加える。

IABは“売る”ことだけを考えればよく、その組織そのものには興味がない。そして、脆弱性対策はパッチを当てれば終わりにしたいところだが、そのタイミングで攻撃を受けた後なのかどうかについて調査しておかないと、上記のような時間差で発生する不正アクセスへの対処が難しい。これまでの考え方とは異なる対応が求められるようになっているのだ。

とはいえ、見方を変えれば「買い手が付くまでは時間がかかるので、それまでに対策するという考え方もできる」(根岸氏)。加えて、脆弱性対応が終わった後でも、検知や監視を強化することは、大きな被害を防ぐことにつながる。

IABの仕組みはこれから作られるものではなく、既に出来上がっているものだ。だからこそ「リスク認識を改め、IABを知ることは重要」(piyokango氏)なのだ。

「多要素認証があれば安全だ」という思い込みを脅かす「通知ウザウザ詐欺」

次に挙がったトピックは、根岸氏が気になっている「多要素認証への攻撃」だ。IDやパスワードだけでなく、所持情報や生体情報を組み合わせた多要素認証(MFA)は、認証の仕組みを強化するために重要だが、多要素認証の実装が当たり前になったからといって、サイバー犯罪者が諦めるわけではない。むしろ、「多要素認証があれば安全だ」という思い込みを突かれている。

根岸氏は、多要素認証に対する攻撃として2つのパターンを提示する。「回避」と「突破」だ。

多要素認証の「回避」手法として使われるのは、フィッシング手法の一つである「Adversary-in-the-Middle」(AitM)や、「Pass-the-Cookie」という認証情報の窃取などだ。AitMは多要素認証で使われるワンタイムパスワードなどのコードを、リアルタイムで正規のサイトに中継する方法で認証を突破する。その時点で有効なコードが正規のサイトに使われるので、多要素認証を利用していたとしてもログインができてしまう。これまで「Dropbox」などもこの手法で認証を突破されており、注意喚起されている。

さらに、「Infostealer」などのマルウェアによって、既に認証済みの状態を保持するクッキー情報を盗み、それを先述のIABが販売する形で突破されることも目立っている。認証状態を保持するクッキーは、多要素認証の仕組みを使って認証した後に更新されるので、この情報を持っていればそもそも認証が要求されない場合が多い。

「アクセス権そのものを取るので、抜け穴のような方法。『多要素認証を実装しているから安心だ』と考えてはダメで、これらの手法があることを知っておく必要がある」(根岸氏)

もう1つの「突破」で、注目なのは「認証疲れ」だ。先に辻氏が紹介したUberの認証突破事例では、多要素認証の仕組みを悪用し、ログインを短時間に高頻度で試行する。多要素認証ではスマートフォンアプリで通知が飛び、そのログインを確認することで本人かどうかを判断するが、高頻度で通知が送られることによって、利用者も“疲れ”てしまい、普通ならば許可しないような通知をうっかり許可してしまう。これが「MFA Fatigue」だ。辻氏はこの分かりにくいワードを、親しみやすく「通知ウザウザ詐欺」と呼ぶことを提唱している。

「洗練されたケースだと、サポートを装い、相手を信用させて承認を促す。例えば『機器が故障して通知が繰り返されているが、1回承認してくれれば止まる』と言われれば成功率も高くなるだろう。『多要素認証があるから大丈夫』という前提で対策を考えると、こうやって裏をかかれてしまう事例が増えている」(根岸氏)

辻氏はさらに「ソーシャルエンジニアリングと組み合わせると効果的」と付け加える。根岸氏が指摘したことに加え、「事前に『今からこういう通知が飛びますけど、ちょっと押しておいてもらえますか?』と電話が来ていたとしたら成功率もかなり上がるのでは」(辻氏)

求められる「バランス」――あなたしか知らない情報があるはず?

ここまで紹介したように、サイバー脅威は常に新たに変化し続けている。最後に、piyokango氏は“変化への追随”のために、自身も考えている問題を取り上げる。

昨今のセキュリティを取り巻く状況は複雑化しており、関連する“情報”もあまりにも多い。それらが変化し続けており、「そもそも、それを100%全て追い掛けるのは難しいのではないか」とpiyokango氏は考えている。これには共感する読者も多いのではないだろうか。

そして、piyokango氏は“情報”について、いま一度整理する。「リサーチャーが発信している情報、そしてメディアなどがまとめ、共有する情報の中でも、マルウェアの情報や攻撃テクニックといった“直接的な情報”だけを追い掛けると、どうしても疲弊してしまう。むしろ、組織内のアセットに関する情報や業界動向、国際動向の把握といった“間接的な情報”に注目し、その両者をバランスよくつかむ、そのスイートスポットを探すことが重要なのではないか」というのがpiyokango氏の提案だ。

もちろん、これに関しては唯一の正解はないだろう。しかし、根岸氏はこれに同意し「ここでの直接的な情報を100%つかめれば変化に気が付くのはたやすく、理想といえる。しかしそれは不可能。だからこそ、直接的以外の部分にも目を向け、お互いを補完することで変化の兆しをつかむのが落としどころなのではないか」と述べる。

辻氏もこれに応える。「セキュリティ専門の人ならば直接的な情報を追い掛ければいい。しかし、まず先に間接的なアセットの把握なども必要。これを両足で考えたとしたならば、バランスをとる最初の“一歩”は、『間接的』としている、これらの情報の方かもしれない」(辻氏)

問題認識の最初のきっかけは、もしかしたら組織の上層部から投げ掛けられる「あの事件、うちは大丈夫なのか?」という一言かもしれない。piyokango氏はその問いに関して「直接的な情報だけを集めても、重要さや意味はなかなか伝わらない。その情報に加えて、例えば『他の業種ではこう』『被害事例はこう』『世の中はこう動いている』といったことをセットにして説明すれば、より理解してもらえるのではないか」と提案する。

「バランスよくやりましょう」と言うのは簡単だが、実行するのは難しい。「僕らも難しいと考えている。どうしてもケース・バイ・ケースになる。それに、バランスがとれたと思っても、そのまま止まっていていいわけではない。状況はどんどん変わっていく」(根岸氏)。だからこそ、「探りながらでも、自分たちの“型”を作っていこう」(辻氏)「右に行ったり、左に行ったりという試行錯誤も重要」(piyokango氏)なのだ。

そのためには、自分たちしか分からないことが何かを知ることも必要だ。それこそが「体幹」といえるものかもしれない。この問題提起には組織の数だけ答えがある。3氏の提言は、セキュリティに関わる人たち全員が、“新たなサイバー脅威”に関する情報の把握についてどう考えていくべきかのきっかけになるのではないだろうか。

関連記事

未来へつなげるためには、まず“地固め”を――今アップデートが必要な3つの視点をリサーチャーズが語る

未来へつなげるためには、まず“地固め”を――今アップデートが必要な3つの視点をリサーチャーズが語る

2022年9月に開催された「ITmedia Security Week 2022 秋」の「未来へつながるセキュリティ」ゾーンにおいて、@ITのセキュリティセミナーではおなじみとなったセキュリティリサーチャーズによるディスカッション「疑え!常識!紡いで未来」が行われた。ポッドキャスト「セキュリティのアレ」でも活躍する、根岸征史氏、辻伸弘氏、piyokango氏の3人が“未来”をテーマにしつつ、“地固め”をしていこうという内容で登壇。これからのセキュリティ対策で見逃してはならないポイントを、それぞれの視点で語った。 「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、セキュリティリサーチャー3人によるパネルディスカッション「未来のための地固めを ここはもう令和なので」が行われた。インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏が集まり、“セキュリティの最新動向”とは少々異なるベクトルでの会話が繰り広げられた。 他社の「有事」を自分事として生かす「平時」であれ――セキュリティリサーチャーズが示す、平時と有事の対応指針とは

他社の「有事」を自分事として生かす「平時」であれ――セキュリティリサーチャーズが示す、平時と有事の対応指針とは

@ITは、2018年6〜7月に、「@ITセキュリティセミナー」を開催した。本稿では、piyokango氏、インターネットイニシアティブ 根岸征史氏、ソフトバンク・テクノロジー 辻伸弘氏による特別講演「昼下がりのセキュリティリサーチャーズ〜平時と有事の狭間で〜」の内容をお伝えする。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

左からSBテクノロジー 辻伸弘氏、piyokango氏、インターネットイニシアティブ 根岸征史氏

左からSBテクノロジー 辻伸弘氏、piyokango氏、インターネットイニシアティブ 根岸征史氏