5分で分かるゼロトラスト:境界型セキュリティの限界

本稿では、「ゼロトラスト」について「5分で分かる」ようにざっくりとお伝えします。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「ゼロトラスト(セキュリティ)」はITのセキュリティに関する概念の一つです。それまでの主流だった「境界型セキュリティ」に代わる考え方として登場してきました。

「ゼロトラスト標準」みたいなものが定義されているわけでもないので、使う人によってゼロトラストの解釈には幅があります。セキュリティ製品を提供している会社なら、情報に濃淡を付けて自社製品にとって都合の良い側面を伝えてくるかもしれません。

また、ゼロトラストの実装方法に正解はなく、ゼロトラストを満たしてくれる単一の製品も存在しません。企業ごとに現状とあるべき姿を鑑みながら実装を考え、ゼロトラストを思考していく必要があります。数年たてば実装方法も幾つかに収束していくのかもしれませんが、今はまだまだ開拓する要素も多く、手を出しにくい時かもしれません。

まずは「境界型セキュリティ」をおさらいします。そして「ゼロトラスト」のさまざまな側面を見て理解を深めていきましょう。

境界型

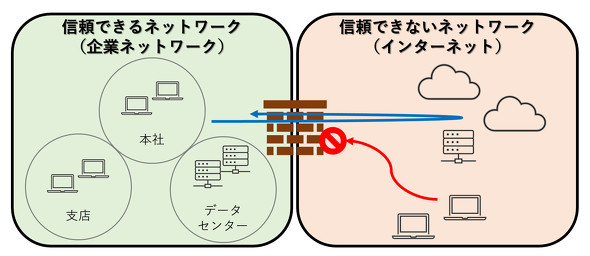

境界型では、ネットワークを「信頼できる側」と「信頼できない側」に分けるところから始まります。そして、「信頼できる側」と「信頼できない側」の境界にセキュリティ製品を配置して通信内容をチェックすることで「信頼できる側」を防御してきました。

例えば、社内ネットワークは「信頼できる側」でインターネットは「信頼できない側」とした場合、インターネットとの境界にファイアウォールやIDS/IPS(不正侵入検知/防御システム)のような製品を配置します。そして、主にインターネット側からの通信を一生懸命チェックして、社内ネットワークを防御しようとします。

境界型の限界

境界型は、「信頼できない側」に悪人が存在しており、「信頼できる側」には存在しないという牧歌的な前提の下で成立しました。そのため「信頼できる側」に悪人が現れた場合にはセキュリティが機能しないばかりか、その油断によって被害が拡大してしまいます。

残念ながら諸事情によって内部の人間が悪人に変わることは起こり得ます。お金に困った関係者がデータベースから顧客情報を抜き出して情報屋に売っていたといった事件が起きています。

また、「信頼できる側」の端末が攻撃され、「信頼できない側」の悪人から利用されてしまう事態も発生します。悪人は不用意な端末にマルウェアを仕込み、時間をかけて攻撃対象を広げるラテラルムーブメント(Lateral Movement:横方向への移動)を展開します。「信頼できる側」に入り込めた悪人の前には、無法地帯が広がっているといえます。

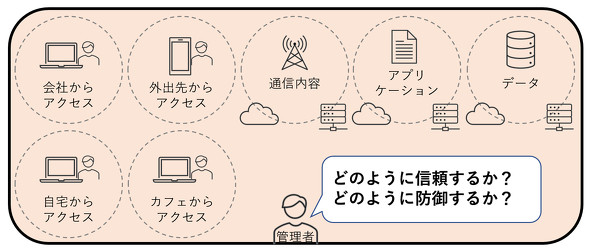

さらに、クラウドの活用によってデータやアプリケーションが社内ネットワークの外に分散して存在するようになりました。また、テレワークの広がりによって端末も社内ネットワークに閉じ込め続けることが難しくなっています。境界が複雑化、流動化している中で、境界防御だけに頼ることは限界を迎えています。

ゼロトラスト

ゼロトラストでは、境界型で着目していた「ネットワークセグメント」ではなく、「アプリケーションやデータをいかに守るか」という観点が重要です。ゼロトラストには「決して信頼せず、常に検証する」という原則がありますが、アプリケーションやデータにアクセスしようとするユーザーや端末に関する情報を常に収集し続けて、アクセスのたびに検証することで防御しようとします。融通の利かない管理人のごとく、入館のたびに身分証や持ち物や過去の行動履歴をチェックするようなイメージです。

なお、例外的な情報を得た場合には検証項目を追加するなどして信頼できる状態になってからアクセスを許可します。常に情報収集して動的に判断することから、もはや人だけで管理するのには限界があります。ゼロトラストではAI(人工知能)活用や自動化が必要となります。

例えば、端末のアクセス元の情報を収集しておくことで、普段日本からアクセスするユーザーが米国からアクセスしたことを検知できます。その場合には、IDとパスワードだけの認証から生体認証を組み合わせるなどしてそのユーザーの“確からしさ”を向上させます。そのユーザーがたまたま米国に出張していただけなら生体認証も成功して普段通りアクセスできますし、IDとパスワードを盗まれていたとしても生体認証に失敗して不正アクセスから防御できます。「隣の部屋の住人に盗まれていたら?」「カフェのWi-Fiから顧客情報データにアクセスするには?」といったようなことを考えていくことがゼロトラスト化につながります。

ゼロトラストの歴史

ゼロトラストは2010年にジョン・キンダーバグ氏(当時、米国の調査会社Forrester Researchに所属)が提唱し始めました。セキュリティアナリストだったキンダーバグ氏は「境界型セキュリティ」の限界を肌で感じていたようで、「ゼロトラストセキュリティ」の概念を考えました。その後もPalo Alto NetworksのCTO(最高技術責任者)を務めるなど、複数の組織に関わりながらゼロトラストに関して精力的に活動しています。

同時期に、中国からのサイバー攻撃被害を受けたGoogleがゼロトラストに“かじ”を取りました。Googleのゼロトラストに関する実装は「BeyondCorp」と命名され、その成果は研究論文として6本公開されています。ゼロトラストの分野において、今でもGoogleは存在感を放っています。

2020年には、NIST(米国立標準技術研究所)から「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」の最終版が公開されました。本書では、NISTとしてのゼロトラストの定義が試みられています。現在、“よりどころ”として参照される機会も増えてきており、デファクトスタンダードとなることが期待されます。原文はもちろん英語ですが、PwCによって日本語訳の文書も公開されています。ただ、頑張って翻訳しながら読み進めると意外にも理解できるので、一度は原文に目を通すことをお勧めします。

そして2023年1月現在は、ゼロトラスト対応をうたう製品が各社から提供されつつあり、それらを組み合わせた実装がいろいろなところで試みられている段階です。

ゼロトラストの実装

ゼロトラストの実装に正解はありませんが、ここからは筆者が考える代表的な6つの構成要素を紹介します。

- ID&アクセス管理(IAM:Identity and Access Management)

- 統合エンドポイント管理(UEM:Unified Endpoint Management)

- エンドポイントセキュリティ(EDR:Endpoint Detection and Response)

- セキュアWebゲートウェイ(SWG:Secure Web Gateway)

- クラウド利用管理(CASB:Cloud Access Security Broker)

- 統合ログ管理(SIEM:Security Information and Event Management)

IAM

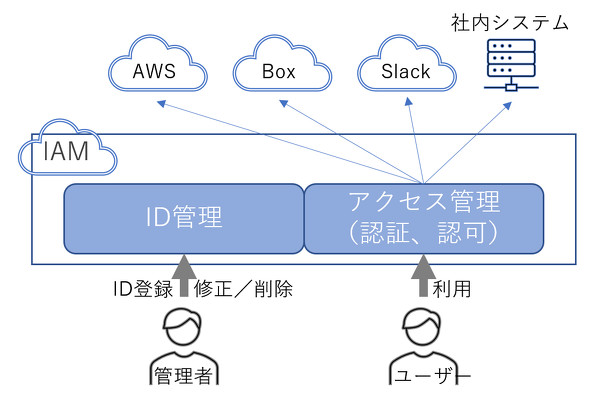

IAMはID管理やアクセス管理(認証、認可)を提供する仕組みです。特にさまざまなシステムが存在する企業においてそれぞれのIDやアクセス管理を統合してくれる存在として注目されています。これまでもMicrosoftの「Active Directory」が統合管理を提供してくれていました。主流のIAMはクラウド化やSSO(シングルサインオン)への対応などによって、広くさまざまなシステムのID&アクセス管理を提供できるようになっています。

IAMは「ゼロトラスト化への一丁目一番地」といえる、特に重要な要素です。クラウド上にID&アクセス管理を統合することが物理的なネットワーク依存から脱却する第一歩となります。

UEM、EDR

UEMは端末を統合的に管理する仕組みです。PC端末だけではなく、個別に管理製品が提供されていたスマートフォンやタブレットのような端末の管理にも対応しています。端末状態を把握するだけではなく、特定の設定を強制したり、必須アプリケーションを導入したりすることができます。

EDRは端末に対する脅威を検出したり、自動で対処したりする仕組みです。既知の攻撃に対しては検出で対処し、新たな攻撃に対しては一連の試みを関連付けることで攻撃を認定して防御態勢を敷きます。

UEMとEDRどちらも端末の状態を把握する上で重要な要素です。ゼロトラストとしてはこの端末情報を基に認証方法を切り替えたり、認可内容を切り替えたりといったことが可能となります。社内ネットワークから飛び出した端末を防御したり、システムを利用させるための信頼性を確認したりする上で活躍する要素です。

SWG、CASB

SWG、CASBは共に、ユーザーによる利用状況を管理する仕組みです。SWGはWeb全般、CASBはクラウドに特化しており、守備範囲が異なります。

Webの中には悪意を持って作られたものも存在しています。そこに誘導されアカウント情報が盗まれたり、マルウェアを端末に仕込まれたりもします。SWGはそのような脅威からユーザーを守ってくれます。

CASBはユーザーのクラウド利用状況を管理し、退職間際にファイルを大量にダウンロードしたり、重要データを個人契約のクラウドにアップロードしたりといった動きを取り締まることができます。

SIEM

SIEMはこれまで出てきた要素を含むさまざまなところからのログを一元的に管理する仕組みです。一元管理することで相関分析が可能となり、より広く異変に気付くことが可能となります。

ゼロトラストとしては、SIEMの情報を基に認証、認可の内容を変えるといったことを可能にします。

ゼロトラストの覇権争い

前項ではゼロトラストを複数の要素に分解してみました。冒頭でゼロトラストを満たしてくれる単一の製品は存在しないと記しましたが、IAMはOktaを使い、EDRはVMwareのものを使うといった構成もあり得ます。そのため、各社の製品間での連携も重要であり、同盟関係が形成されつつあります。

2023年1月現在、大きく3つの陣営があります。

1つ目はMicrosoft陣営です。「Microsoft 365」を中心とした製品が強みですが、「Microsoft Intelligent Security Association」なる取り組みを展開し、多くの企業が参加しています。

2つ目がGoogleを中心とした派閥です。「BeyondCorp Alliance」なる取り組みを展開し、少数ですがPalo Alto Networksなど、ゼロトラストかいわいでは力強いセキュリティベンダーが参加しています。

3つ目がそれ以外です。「Identity Defined Security Alliance」なる取り組みがあり、Oktaといった企業が参加しています。

おわりに

ゼロトラストについてざっくりとお伝えしてきました。ウイルス対策製品を導入するといったレベルの話ではないので、導入する場合は時間をかけて環境を育てていく必要があります。ゼロトラスト化された環境は防御力が上がるのみならず、従業員に柔軟な働き方を提供してくれるものでもあります。

本稿が少しでもお役に立てたなら幸いです。

関連記事

たった1分前に行われた認証すら信用できない、ゼロトラストセキュリティの利点とは

たった1分前に行われた認証すら信用できない、ゼロトラストセキュリティの利点とは

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、新たなセキュリティモデルである「ゼロトラストセキュリティ」の特徴について。 クラウドは「注文住宅」、ゼロトラストは「友達作り」、製品導入がゴール?――“設計思想”で強化するセキュリティ

クラウドは「注文住宅」、ゼロトラストは「友達作り」、製品導入がゴール?――“設計思想”で強化するセキュリティ

2022年11月に開催された「ITmedia Security Week 2022 冬」の「クラウド&ゼロトラスト」ゾーンにおいて、日本コンピュータセキュリティインシデント対応チーム協議会 運営委員長の萩原健太氏が基調講演「クラウド活用とゼロトラストの考え方に流され過ぎていませんか?〜製品導入ではなく設計思想や方針がセキュリティを強化する〜」と題して講演した。「これはあくまで登壇者の私見も含めて」と前置きしつつ、さまざまなキーワードが飛び交うITセキュリティの世界において、もう一度主目的を思い出すきっかけとなる講演だった。その様子をレポートする。 侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」

侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」

ITmedia Security Week 2022夏のDay3「クラウド&ゼロトラスト」基調講演で、トライコーダの上野宣氏が「侵入者は信用される! 攻撃者が狙う『ゼロトラストの穴』」と題して登壇した。

Copyright © ITmedia, Inc. All Rights Reserved.