5分で分かる「EDR」「XDR」:ウイルス対策ソフトは死んだ。では、何をすればいいのか?

本稿では、「EDR」(Endpoint Detection and Response)、「XDR」(eXtended Detection and Response)について「5分で分かる」ようにざっくりとお伝えします。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

2014年5月、Symantec(現NortonLifeLock)の上級副社長(当時)だったブライアン・ダイ氏は「ウイルス対策ソフトウェアは死んだ」と発言しました。これはいわゆる「旧来型のパターンマッチングに頼るウイルス判別の限界」を示すとともに、「外部から内部への脅威の侵入そのものを止める」というウイルス(マルウェア)対策の限界を示すきっかけとなりました。これ以後、マルウェア対策は新たなステージに向かいます。

新たな考え方の一つは、「侵入されることを前提とする」というものです。従来のウイルス対策ソフトウェアは、マルウェアそのものに感染させないようにしていました。裏を返すと、たった1つのマルウェアだけでもウイルス対策ソフトウェアを突破してしまうと、その後食い止める方法がないともいえるでしょう。そのため、脅威対策として「侵入後」を考えるようになりました。

現在、「ランサムウェア」というマルウェアが猛威を振るっています。ランサムウェアは端末内にある情報を暗号化し、身代金を要求することで金銭化を狙うものです。多重脅迫や情報の外部流出、組織内部の偵察なども行われます。これらの機能は1つのマルウェアで行われるのではなく、感染後に、複数のマルウェアを次々と端末に感染させ、さらに組織内部の他のPCに横展開(ラテラルムーブメント)したり、脆弱(ぜいじゃく)性を悪用して権限昇格したりすることで行動範囲を広げます。最終的には重要なデータが保存されているデータベースや、「Active Directory」などID管理サーバを掌握し、脅迫に使える情報、監禁できる情報を狙います。

侵入を止められなくても、その横展開さえ止めることができれば、攻撃者のゴール(目的達成)を食い止めることができるのではないでしょうか。それこそが、Endpoint Detection and Response(EDR)の基本的な考え方です。

EDRの考え方

EDRはその名の通り、クライアントPCやモバイルデバイスといった「Endpoint」に着目し、その中での挙動を管理し、不正な活動を「Detection」(検知)することで「Response」つまり、対応につなげるというものです。

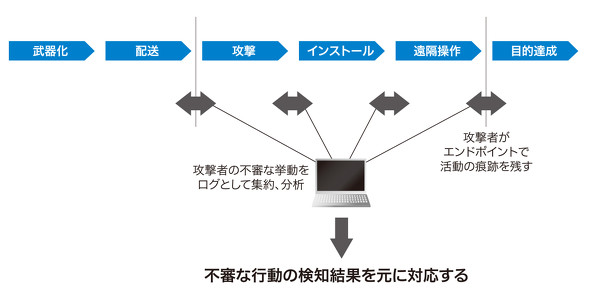

そもそもサイバー攻撃にはさまざまな手法がありますが、その多くは初期感染、偵察、権限昇格やID奪取といった攻撃、情報窃取などのステージを順に行っていきます。サイバーキルチェーンでは「武器化」「配送」の侵入準備段階、「攻撃」「インストール」「遠隔操作」の実攻撃段階、そして「目的達成」という攻撃者にとってのゴールの各ステージを定義しています。

EDRは配送、攻撃以降の「侵入後」の行動を検知し、適切に対応するためのツールとして注目されています。

具体的には、エンドポイントにEDRのエージェント(ソフトウェア)をインストールすることで、エンドポイント内で行われている各種活動ログをEDR管理サーバに集約し、不審な行動のログを相関分析することで、「どのエンドポイントから活動が行われ、それがどのエンドポイントに伝搬し、何が奪われたのか」をチェックできます。

これはサイバー攻撃におけるインシデントを見るための「ドライブレコーダー」のようなもので、これまでならば事故後の状況証拠を見るしかなかった事件が、タイムフレームを含めてより詳細に検証できるようになります。

昨今は、インシデントが発生した場合、企業や組織はそのいきさつをしっかりとレポートしなくてはなりません。侵入を食い止めるのではなく、侵入後を考えたシステムにおけるドライブレコーダーとしてのEDRが注目されています。

EDRの限界とXDR

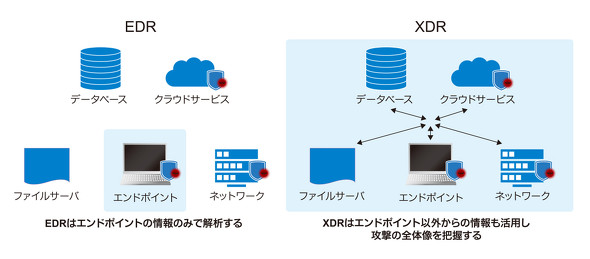

多くの脅威はメールやWebなど、エンドポイントを経由して侵入してきたので、EDRは、「エンドポイント」を対象としています。しかし、現在ではVPNを通じて内部に侵入する脅威もあれば、直接サーバを攻撃するものもあります。また、エージェントを入れることができないIoT機器も、その対象から外れてしまいます。これらは、EDRの課題となっています。

そこで、新たな考え方として、EDRに加えネットワーク、サーバ、クラウドサービスなど、関連するシステム構成要素全てを可視化し、検知力を広げることに注目が集まっています。それがeXtended Detection and Response(XDR)です。

XDRは2018年、Palo Alto NetworksのCTO(最高技術責任者)、Nir Zuk氏によって提唱された概念です。Zuk氏は、「Ignite USA '18 Keynote」でXDRについて次のように述べています(46分27秒辺り)。

「エンドポイント・ディテクション&レスポンスではなく、ネットワーク・ディテクション&レスポンスでもなく、プライベート/パブリッククラウド・ディテクション&レスポンスでもなく、SaaS・ディテクション&レスポンスでもない。EDR、NDR、PDR、SDR……その他多くの略語を使わなければならないので、何でも・ディテクション&レスポンス、“XDR”という名前にしました」

つまり、EDRの考え方の延長にあり、エンドポイントに限らない仕組みをXDRとしているのです。

XDRという“考え方”

現在はクラウド活用が当たり前となり、クラウドを直接攻撃されてしまうと、これまでのEDRでは検知できず、対応にも遅れが出てしまいます。特に侵入後の活動を相関分析するには、エンドポイント以外の情報も必要なので、EDR単体では見えなかった攻撃の姿が浮き彫りになる可能性も高くなります。

一方で、XDRは新しいキーワードなので、セキュリティベンダーごとに少々異なる概念が生まれていることも気を付けるべきです。各社が自社製品の機能として紹介している「XDR」という言葉が何を表しているのかを確認する必要があります。

特に、XDRと銘打つ製品が、エンドポイント以外のどの部分に対して機能を提供しているのかが重要です。多くのベンダーは想定する一通りの機能(クラウド、ネットワークなど)はカバーしているかもしれませんが、自社内にある全てのエリアを検知する能力が必要な場合、各社が「X」で示す部分がどこにあるか、足りない部分をどう補強するかを考える必要があるでしょう。

XDRを有効に使うには

拡張を意味する「eXtended」と名付けられた仕組みの課題は、その元になっているEDRの課題によく似ています。それは、検知(Detection)とともに対応(Response)の部分こそが重要で、その運用のために何が必要なのかという点です。

検知できたとしても、対応できなければ意味がありません。対応部分は各社も力を入れているところで、人が動きやすいようにダッシュボードの可視化に力を入れているベンダーもあれば、徹底した自動化を取り入れ、「人手の対処はほとんどない」とするベンダーもあります。

対応力を得るには、製品の導入だけでなく、自社内のCSIRT(Computer Security Incident Response Team)を設立したり、CISO(最高情報セキュリティ責任者)を任命し、組織としてバックアップしたりする必要もあるでしょう。それを補助するためのマネージドサービスを提供しているベンダーもありますが、自社のシステム、ビジネスを把握している人間は自社にしかいません。

その意味では、XDRを生かすためには、まず自社内システムを知り、自社内でインシデント対応ができる組織力も必要です。

マルウェアに感染した後、情報を奪われるまで――その一瞬こそが、狙われた企業や組織が攻撃者に逆襲できるタイミングです。この一瞬の間に検知、対応するためのツールがXDRです。感染させないという「防御側が1つミスしただけで終わり」という状況から、侵入後の活動をチェックし「攻撃者が1つミスしただけで検知でき、止められる」という、防御側が有利な状況にひっくり返すことも可能になります。

まずは組織内でXDRを活用できる体制を構築することが重要です。XDRを生かせる組織作りのために、まずは情報収集から始めてみてはいかがでしょうか。

関連記事

話題のセキュリティキーワード「XDR」って知っている? ExtraHopがレポート

話題のセキュリティキーワード「XDR」って知っている? ExtraHopがレポート

ExtraHopは、企業のXDRの導入に関する調査結果を発表した。約3分の1の回答者が「エンドポイントでの検出にこだわるよりXDRを使った戦略を立てた方がセキュリティを強化できる」と考えていることが分かった。 エンリッチメント、脅威ハンティング、UEBA、XDR――「ゼロトラストの司令塔」となる「モダンSOC」の役割、イベントログの活用

エンリッチメント、脅威ハンティング、UEBA、XDR――「ゼロトラストの司令塔」となる「モダンSOC」の役割、イベントログの活用

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、イベントログの活用を中心に「モダンSOC」の役割について解説する。 新しい脅威検知/レスポンス技術「XDR」とは何か――IDCが「MDR」と対比して解説

新しい脅威検知/レスポンス技術「XDR」とは何か――IDCが「MDR」と対比して解説

サイバーセキュリティ市場で存在感を増しているXDR技術について、IDCが公式ブログで解説した。XDRはMDRの一種だが、一般的なMDRよりも幅広いテレメトリーデータを扱う。ただし、マネージドサービスを含まない場合があるという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ