ランサムウェアをあらゆるケースで利用――多様化するサイバー攻撃の中でも10年間変わらない攻撃者の行動とは:ITmedia Security Week 2023 夏

2023年6月、ITmedia Security Week 2023 夏で、サイント 代表取締役の岩井博樹氏が「多様な脅威アクターの動向と被害緩和の勘所 〜 傾向に基づく予防策と守りの軸の再定義」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

岩井氏は脅威インテリジェンスや運用支援などを主サービスとした事業を展開するサイントで、技術系のコンサルティングに携わるスペシャリストだ。攻撃アクターが増え続け、多様化していく現在、改めて考えておきたいセキュリティ対策のポイントを語るセッションだ。

本稿では岩井氏による、攻撃側と防御側における現状を語った講演をレポートする。

世界情勢とサイバー攻撃

岩井氏は脅威インテリジェンスの専門家として、現在ロシアとウクライナで発生している戦争を踏まえ、「サイバー空間においての攻撃者の“多様性”に関心を持っている」と話す。ロシアには親ロシア派のハッカーが、ウクライナには親ウクライナ派のハッカーが関係しているかのように直感するが、「実はそう単純な話ではない」(岩井氏)という。岩井氏は、ロシア内で流通した攻撃者の映像を講演でも流したが、その攻撃者が実はロシア人ではなくウクライナ人なのだという。

一方、日本でもロシアの攻撃者が日本企業をターゲットとしており、被害が発生している。攻撃者の立ち位置を調べると、もともとウクライナで逮捕された者もいるという。逮捕されたウクライナの親ロシア派ハクティビストは多数のiPhoneを所持しており、どうやらサイバーだけではない「犯罪組織」ということがうかがえる。

「いままでのハクティビストと、犯罪組織、もしかしたら国家がバックにいるようなAPT(Advanced Persistent Threat)グループが、横断的に何らかの関係があるのではないかというのは興味深い。チームごとに関係性があり、もしかしたら国を超えた関連性もあるかもしれない」(岩井氏)

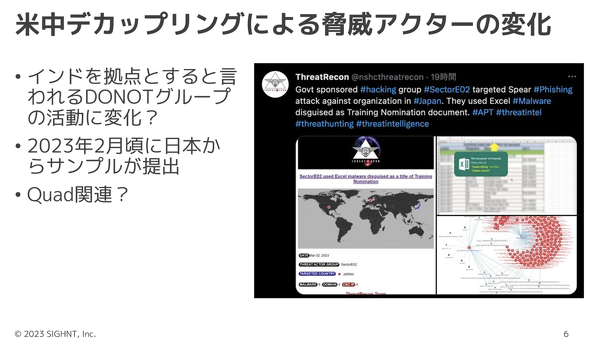

日本に関連する部分に岩井氏は焦点を当てる。米中デカップリングによる脅威アクターの変化として、岩井氏は韓国のセキュリティベンダーがTwitterで投稿した情報に興味を持ったという。この中では、「APTグループが日本の組織に対してスピアフィッシングで攻撃している」という指摘がある。

本件に関して岩井氏も調査したが「何ともいえない」という結論ではあるものの、インドを拠点としている攻撃グループとの関連を推察する。これまで日本であまり攻撃が明らかになっていない地域から攻撃された点が興味深い。

「時期としては2023年2月ごろからサンプルが提出され始めていることから、日米豪印4カ国(QUAD)の首脳会合に関連した、サイバーセキュリティチャレンジの時期に関連した情報収集(攻撃)なのではないか」(岩井氏)

G7広島サミットでは、渦中のウクライナ、ゼレンスキー大統領が来日するという大きなニュースがあった。これについてもTwitterやテレグラムに、「CyberTriad」と名乗るグループが、広島市、広島空港、そしてJapan Rail Pass(JR各社)に対してDDoS攻撃を行ったと主張している。この背景には、「本サミットによって第三次世界大戦が引き起こされると考え、それを防ぐといった正義感がモチベーションで動いているのではないか」と岩井氏は述べる。

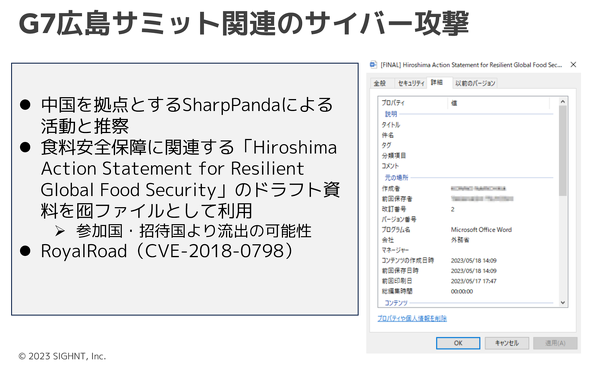

さらに広島サミットでは開催前の2023年5月18日、政府機関で作ったドラフトファイルが“おとり”として使われたサイバー攻撃が観測されている。これは中国を拠点とする「SharpPanda」による活動と推察されているもので、今回はG7招待国を含め、8カ国がターゲットに含まれていたという。これによって岩井氏は「開催国、主要国だけでなく、周辺国もターゲットになる。国際会議の開催に関して広く観測すると、見えることもあるのではないか」と述べる。

岩井氏は「かつて中国の脅威アクターが利用していた攻撃ツールを、ロシアのアクターも使用していた」と報告したWithSecureのレポートにも注目。このレポートから、「中国のAPT支援企業はロシアの犯罪組織に何らかの関係性があるのではないか」と仮説を組み立てる。世界全体を俯瞰(ふかん)すると、このように脅威アクターが多様化していることが分かる。

脅威の特徴を確認する

われわれはこれらの脅威についてどう考えるべきなのだろうか。岩井氏はこれらの脅威の特徴をピックアップする。

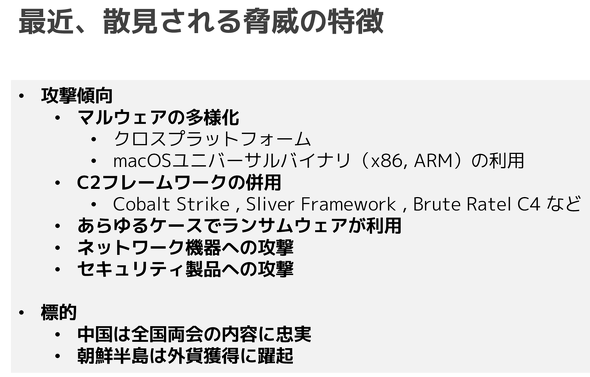

攻撃の傾向として、引き続きマルウェアが多様化しているといえる。現在ではクロスプラットフォーム化が進んでおり、特にmacOSにおいてはIntelバイナリだけでなくArm向けも含むユニバーサルバイナリ化が進んでいる。C2(Command & Control)フレームワークは複数のツールが併用されるようになり、あらゆるケースでランサムウェアが利用されているという。特に「Sliver Framework」が増えており、国内でも観測事例が多い。

また、コンパイル言語もここ数年で変化が起きているという。中国のセキュリティベンダーが発表している、中国国内の攻撃者動向分析によると、これまで使われてきた「Go」に加えて「Rust」「Nim」などのサンプルが出現しているという。また、プロトコルに関してもICMP(Internet Control Message Protocol)トンネルやDNSトンネルなど、さまざまなプロトコルを使って検出を回避している動きが報告されている。

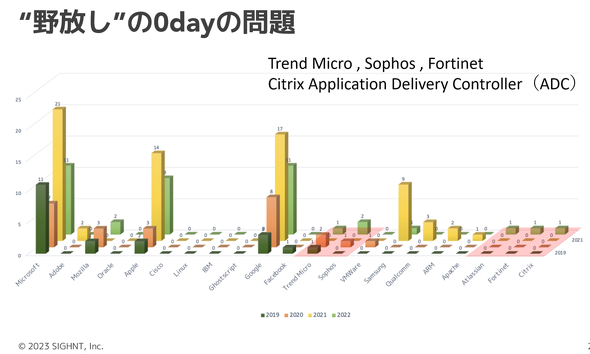

岩井氏はここで、「野放しのゼロデイ(0day in the wild)」について言及する。発見されても公開されていないゼロデイ脆弱(ぜいじゃく)性をどう捉えるかは課題となっている。昨今ではゼロデイ脆弱性の検出件数は低下しているが、その理由はサイバー攻撃の傾向が調査困難なプラットフォームに向かっている可能性があるからだという。

「いわゆる『イン・ザ・ワイルド』(野放し)なゼロデイ脆弱性はベンダーに報告せず、悪用される。攻撃されて初めて見つかるものを『野放し』と私は呼んでいる。この件数を分類すると、赤く囲った部分は上からMicrosoft、Google、Appleのゼロデイ脆弱性だ。これらが上位なのは利用者が多いこともさることながら、セキュリティ対策に熱心で、自分たちが発見しているケースも多い」(岩井氏)

しかし、むしろ報告数が少ないベンダーの部分に問題があるという。2019〜2022年に絞ってグラフ化したところ、Trend MicroやSophos、Fortinetといったセキュリティベンダーやネットワーク機器ベンダーが見えてくる。「ここ2、3年、アンチウイルスベンダーの野放しゼロデイが報告されている。攻撃者もターゲットをMicrosoftやAppleからベンダーに変えてきたのではないかというのが統計から見て取れる」(岩井氏)

これらのゼロデイ脆弱性は、中国国内のセキュリティベンダーによる演習でも使われることがあるという。岩井氏は「野放しにされているゼロデイ脆弱性が多くのベンダーにあると考えてよいのではないか」と述べる。

「EDR/XDRで検知しよう」という動きを回避してくる攻撃者

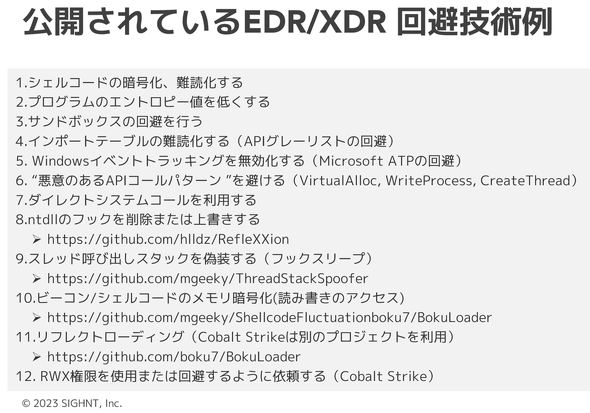

これらの攻撃は、防御ツールのEDR(Endpoint Detection and Response)などで検知できるのだろうか。この点に関してはレッドチーム演習においてEDR/XDR(eXtended Detection and Response)の回避技術がマニュアルにも既に記載されており、その技術が進歩していることが明らかになっている。岩井氏は「EDRが導入されている企業でも侵害を受けている事例がある。その意味ではEDRなどの機能についても、あまり過信せずに利用する必要がある」と述べる。

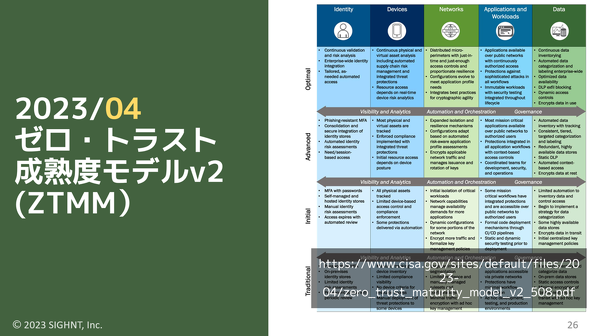

そこで注目なのが「ゼロトラスト」の考え方だ。“ゼロトラスト”に関しても動きがあり、岩井氏はCISA(Cybersecurity and Infrastructure Security Agency)が公開した「Zero Trust Maturity Model Version 2」(ゼロトラスト成熟度モデル ver.2)に着目する。本ドキュメントでは、「アイデンティティー、デバイス、ネットワーク、アプリ&ワークロード、データの5つの観点で、横断的に対策を考えよ」と述べている。

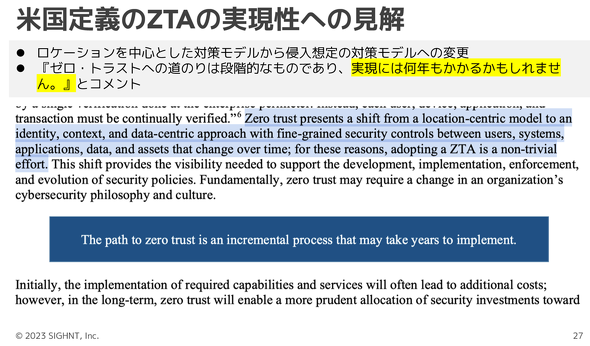

岩井氏はその中でも、ゼロトラストアーキテクチャの実現性に関して「ゼロトラストへの道のりは段階的なものであり、実現には何年もかかる」と記載があることに注目する。「これは要するに、いま出ている製品を全て導入しても攻撃を防げるかどうかは分からないが、みんなで頑張っていこう、という位置付けだと考えている。これを念頭に置きつつ考える必要がある」と岩井氏は指摘する。

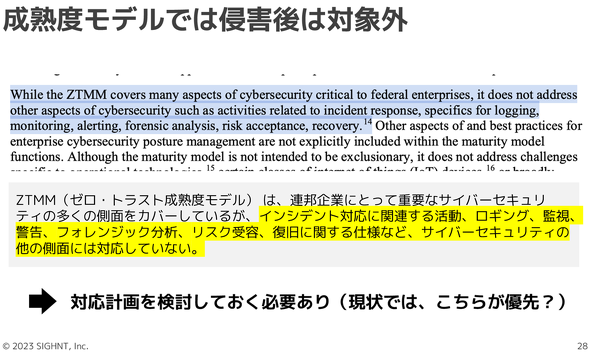

さらに、このドキュメントにおける成熟度モデルでは、侵害後の対処に関しては対象外と明記されていることも重要だ。そのため、侵害後に関しては対応計画を検討する必要があり、「ゼロトラストもなんだか良さそうに見えるが、それよりも確実にいま、先にやるべきことがあるのではないか」と岩井氏は述べる。

10年以上変わらない部分こそ、いま手を付けるべき部分だ

従来の侵害手法を観測し続けてきた岩井氏は、「技術や背後にある思想は変化があるが、“変わらないもの”もある」と指摘する。その部分こそが、いま対応すべきポイントになる。

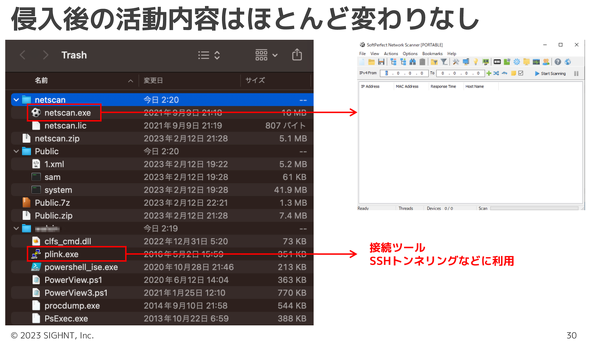

その一つとして、岩井氏は侵入後のラテラルムーブメント(横展開)を挙げる。横展開は攻撃者が侵入に成功した後、必ずある行動だ。脅威アクターが行動した痕跡を見ると、ある企業における事例では「netscan.exe」でネットスキャンしたり、「plink.exe」をSSHトンネリングなどに利用していたりすることが分かる。また、ポート3389を使ってリモートデスクトッププロトコルで接続して遠隔で操作しようとしていたことも分かる。別の事案でも「Cobalt Strike」「Mimikatz」など、ツールはさまざまなものが使われるが、侵入後に行われる操作は10年前とほぼ変わらないという。ならば、その活動を検知し、止めることが最重要項目となる。

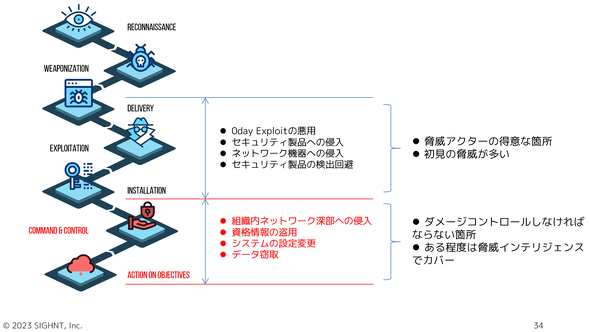

「まずどこから手を付けるか。サイバーキルチェーンを考えたときに、組織の中に侵入したところで、いかに確度を高くして検出するかについて、もう一度見直すことではないか」(岩井氏)

攻撃者の行動を詳細に知るには、脅威インテリジェンスを使ってカバーすることも有用だ。さらに岩井氏は、データ保護に関しても攻撃者の視点で考え、15年以上前のデータでも攻撃者は喜んで奪う点を指摘する。具体的な対策としては、組織内ハンティングとしての「企業内ネットワークの監視強化」、通常ではないユーザーの行動を検出する「UEBA(User and Entity Behavior Analytics)の活用」、データが外部に漏えいするのを止める「DLP(Data Loss Prevention)製品によるデータ流出の監視」、そしてプロセスを保護、監視する「マイクロサンドボックスの導入」を挙げる。

最後に岩井氏は、攻撃者はさまざまな手法を用いて侵入してくることに対して、“想定外”の対応手順を必ず作成することを推奨する。「ネットワークにつながっていないエアギャップでも、人を介在してデバイスが持ち込まれて侵入されることがある。可能性が低くても、何が起きたか分からない事案が発生する前に、どう対応すべきかについて組織として対応手順を決めておくとよい」(岩井氏)

サイバー攻撃の検出回避技術は飛躍的に向上しており、侵害を想定した対策モデルへの移行が重要課題だ。とはいえ、“画期的な製品”が全てを解決できるわけではなく、日々の基礎的な積み重ねによって、侵害事実をいかに検出し、データ保護を強化できるかが対策のポイントだ。

「落としどころはありきたりな話になる。とはいえ、10年間変わらない攻撃者の活動に関しては、常に最優先で、確実に捉えられるようにしておきたい。いま、攻撃者も増えている。その観点で見直しをする、良いタイミングだと捉えて、本講演の内容を活用していただきたい」(岩井氏)

関連記事

サイバー攻撃は産業政策の一環? 日本企業が狙われる理由

サイバー攻撃は産業政策の一環? 日本企業が狙われる理由

@ITは2019年6月26日、東京で「@ITセキュリティセミナーロードショー」を開催した。長年、ダークウェブや日本の企業を狙った脅威の分析に当たってきたサイントの代表取締役を務める岩井博樹氏の基調講演から、「攻撃者の狙いと手口を知る」重要性をお伝えする。 サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、現役ペネトレーションテスターの上野宣氏が「拡大するアタックサーフェス、攻撃者は如何に侵入するのか」と題して講演した。 日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

トレンドマイクロは「法人組織のアタックサーフェス(攻撃対象領域)に関するセキュリティ意識調査」の結果を発表した。それによるとアタックサーフェスを明確に定義している企業は全世界で51.3%、日本は34.6%だった。

Copyright © ITmedia, Inc. All Rights Reserved.

サイント 代表取締役 岩井博樹氏

サイント 代表取締役 岩井博樹氏