「ゼロトラスト」でなければランサムウェアギャングと戦えない理由――いま企業はハイブリッド戦争の前哨戦の渦中にある:ITmedia Security Week 2023 夏

2023年6月、ITmedia Security Week 2023 夏で、多摩大学 ルール形成戦略研究所 客員教授 西尾素己氏が「ゼロトラスト。バズワードと化した最重要課題を今一度紐解く。」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

現代のサイバー空間を生き抜く上で必須といえる「ゼロトラスト」を、その概念の根幹を成すNIST SP800-207をベースに読み解き、バズワードと化した分散的な理解を再構成し、理解につなげるための講演だ。本稿では西尾氏による現状分析を基にした講演の模様をレポートする。

あなたの組織はいま「前哨戦」の渦中にある

「ゼロトラストは非常に重要な課題。しかし、良くも悪くも“バズワード”として捉えられているのではないか」と斬り込んで西尾氏は講演をスタートする。

西尾氏は、いままさに進行しているロシア/ウクライナのハイブリッド戦争を取り上げる。「2022年2月24日は、フルスケールで人類が初めてハイブリッド戦争を経験した日」と西尾氏は述べる。この有事においてMicrosoftは、ロシアによるウクライナ侵攻における、サイバー戦術についてのレポートを公開している。

これによると、ロシア政局内には大きく3つの部隊が存在しているという。それらの機関がそれぞれにサイバー攻撃部隊を持っていることが明らかになっている。

かつて2016年ごろまで存在した、バンキングマルウェアなどで猛威を振るっていたエクスプロイトキット「AnglerEK」に関連するチームが、一斉に摘発されて逮捕されたという報道があった。この時チームは、政府に取り込まれたもの、刑務所に収容されたもの、そして逮捕されずに活動を続けているものに分かれたという。

「政府に取り込まれたものと、いまも活動を続けているものが、いまだに協力関係にある。それがいま、大きなランサムウェアビジネスを展開しているのが現状だ」(西尾氏)

こういった「アクター」はなかなか見えにくく、報道もぼやけがちだ。「報道ではたくさんのランサムウェアギャングがいて顧客を取り合っていると表現するが、誤認だ。ロシア/ウクライナ有事に当たって第三国へのサイバー攻撃に加担しているのは、旧AnglerEK、旧KGB系をルーツに持つ人たちが主導していると考えている」(西尾氏)

Microsoftのレポートを基に、西尾氏がまとめたチャートを公開する。軍事侵攻前からロシア、米国をはじめとする外交交渉が行われる裏側で、ロシアの攻撃部隊「DEV-0586」がワイパー攻撃を仕掛けていたり、交渉が決裂したタイミングで大規模なサイバー攻撃が行われたりしたことが分かる。これらのサイバー攻撃は、外交オプションの一つといえる。

さらに、軍事侵攻が開始された直後、国境を戦車が越えるよりも前の段階で、民間のインターネット回線事業者に対してサイバー攻撃が行われたことも明らかになっている。これによって、最初の物理的攻撃の前に、地域におけるインターネット回線を途絶させた。その他にも、軍事侵攻後は多くのサイバー攻撃が目立っている。

「ハイブリッド戦争の一番のポイントは、サイバー攻撃を伴う軍事侵攻は、必ずしも国と国が戦うだけではない。ロシアが支援しているようなサイバー攻撃グループが、いち民間企業を対象として攻撃することがある。これは大きなポイントだ。あなたの企業がハイブリッド戦争の攻撃対象になり得る可能性は十分にあると認識すべきだ」(西尾氏)

加えて、2022年2月24日、その開戦のタイミングが初めてのサイバー攻撃だったわけではないこともポイントだ。2月24日よりももっと前の段階で、ロシア軍はさまざまなサイバー攻撃を仕掛け、マルウェアに感染させたり、バックドアを作成したりしている。

「サイバー戦争、ハイブリッド戦争における“フェーズ0”は、皆さんにとっては平常時のIT運用であり、前哨戦であることを理解してほしい」

ゼロトラストでなければ、前哨戦を戦えない

いままさに、ゼロトラストセキュリティでなければ守れないというサイバー攻撃が始まっている。先に紹介された攻撃グループはロシア政府とのカルテル合意で、「ロシア国内ではなく、国外で金銭を稼ぐのであればよい」といった密約があったという。ロシア政府からすれば、ランサムウェアギャングが国の予算をかけずとも勝手に犯罪を行い、攻撃スキルを高めてくれることが期待できる。加えて、ロシアで有事となればロシア軍のサイバー部隊として動く取り決めもあったという。そして、それが現実のものになってしまった。

このランサムウェアギャングの技術がいま、実戦投入されている。それによって、攻撃の質が格段に上がってきているという。

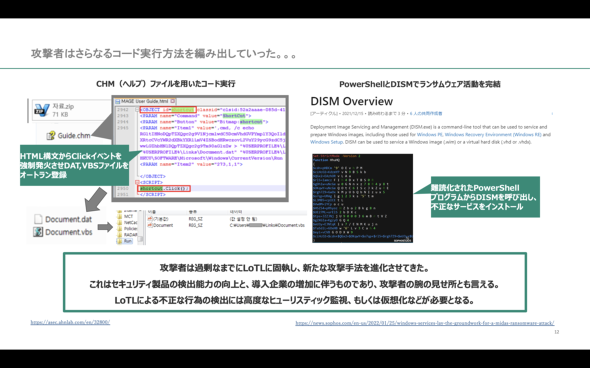

その一例として、西尾氏はLoTL(リビング・オフ・ザ・ランド)を解説する。マルウェアによる攻撃は「ローダー」という初期感染を行い、その後に外部ツールをダウンロードさせることが一般的だった。しかしいまでは、ネットワークとエンドポイントの2つの観点から、このような攻撃を検知できるようになっている。一般的ではないバイナリファイルが、一般的ではないプロセスによって実行されるからだ。

しかし、LoTLにおいては、外部ツールをダウンロードさせる代わりに、Windowsに標準で用意されているPowerShellなどのバイナリを攻撃に利用する。Microsoftの標準バイナリならそもそも検閲外であり、振る舞い検知でも誤検知防止の観点から検出されないことが多い。「現地調達による不正行為」といえる。

現在ではショートカットファイル(.lnk)を使い、現地調達でコードを実行する手法が目立っている。「これはマルウェアを送り込んでいるわけではないことに注目してほしい。こういった攻撃が増えているが、これを防ぐことができているかどうかを考えてみてほしい」と西尾氏は述べる。

かつてはマクロが攻撃のきっかけとなっていた。しかしMicrosoftはマクロをデフォルトでオフにしたことで、マクロの“発火難易度”が上昇したという。攻撃者も「なんとかマクロを発火したい」とさまざまな手法を考え、新たな手法を編み出してきた。

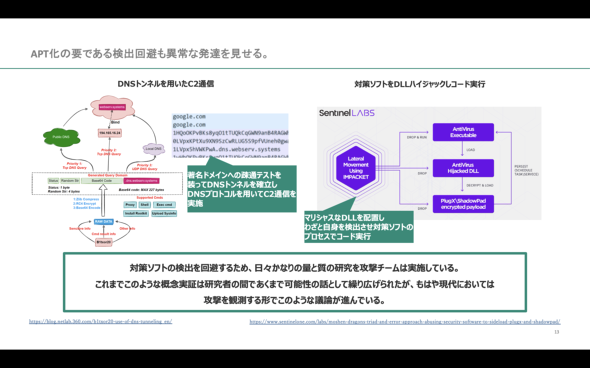

特にAPT(Advanced Persistent Threat)化の要、検出回避にも攻撃者は注力しており、ウイルス対策ソフトウェアの脆弱(ぜいじゃく)性すらも悪用することが増えている。メジャーなウイルス対策ソフトがDLLハイジャックによって攻撃可能なことも明らかになっており、「セキュリティ対策ソフトウェアそのものが攻撃される可能性がある時代にシフトしてきていることは理解しておきたい」と西尾氏は指摘する。

これは決して、高度な技術を持つ攻撃グループだけが持つ武器ではない。これらの技術は「数クリックで利用可能なツール」に落とし込まれ、開発され、販売されている。西尾氏が注目しているのは、「BRC4」という「brute ratel」だ。インドで開発されたツールで、誰でも数クリックで高度な攻撃を可能にする。

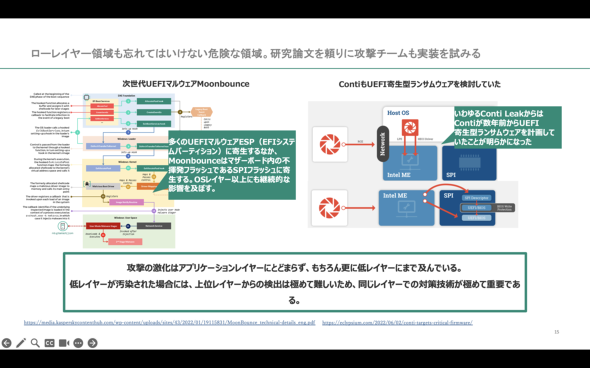

さらに、UEFI(Unified Extensible Firmware Interface)に対する、低レイヤーな攻撃も存在する。低レイヤーが汚染されると、その上で動くOSやアプリケーションで検出することは極めて難しい。加えて、ソフトウェアサプライチェーンに対するリスクも真剣に検討すべき時期に来たことも考えておかねばならない。「LOFYGANG」というソフトサプライチェーン攻撃を専門にする集団も登場し、SBOM(ソフトウェア管理表)の必要性も高まっている。さらには、もはやAndroid端末などは、購入する前からマルウェアがプリインストールされていたという研究発表もある。

ゼロトラストが必要となる理由は

これらの多種多様な、高度な攻撃全てに対応できている企業はあるだろうか。おそらく、ゼロだろう。だからこそ、「これがまさに、ゼロトラストが必要というトリガーになる」と西尾氏は述べる。

「ここまで、研究者が見えているものを紹介したが、攻撃者はさらに高度なことを考えているかもしれない。これこそが、今私たちが置かれている時代だ。対抗するための概念としてゼロトラストがある」(西尾氏)

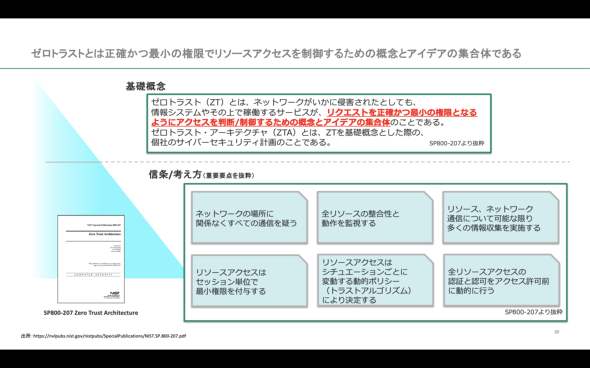

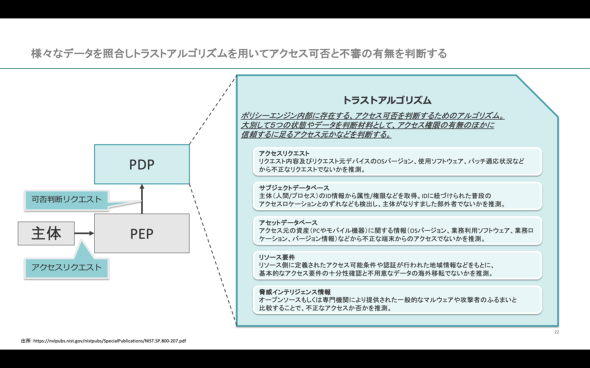

ゼロトラストの概念は、NIST SP800-207に記載がある。ここでは「ネットワークがいかに侵害されたとしても、情報システムやその上で稼働するサービスが、リクエストを正確かつ最小の権限となるようにアクセスを判断/制御するための概念とアイデアの集合体」と提案されており、その考え方として6つの要点が挙げられている。

「全てのネットワーク通信、全てのコンポーネント。これらにおいて、一切の暗黙の信頼を取り去って疑う。ゼロトラストの実装には、それが本当に怪しいのかどうか、正当かどうかを判断する“源泉となる情報”をいかに集めるかというのが大変重要なポイントだ。製品選定においても、どの情報をどうやって集め、どう処理するのかを質問してみてほしい。そこで口ごもるようなら、導入はやめた方がいい」(西尾氏)

そして、ゼロトラストの実態もそこにつながっている。ゼロトラストを構成する要素としては、「Policy Decision Point(PDP)」と、「Policy Enforcement Point(PEP)」の2つを中核とし、アクセス制御や不審な振る舞いを検知する。PDPの中にはポリシーエンジンがあり、トラストアルゴリズムがある。PEPから来る「こんな人がアクセスしてきたけど、これを通していいか?」というリクエストを判断するのがPDPであり、その人に対して怪しくないかどうか、レーティングはどうなっているかと判断するのがトラストアルゴリズム。このアルゴリズムこそが重要なのだ。

ここまでを見ると分かるように、ゼロトラストとはネットワークでもあり、エンドポイント制御でもある。ゼロトラストはさまざまなコンポーネントの複合体といえる。「『ゼロトラストはうちの制品を入れればよい』と言う営業もいるかもしれないが、そんなことはない。『製品がゼロトラストのどの領域に対応するか』を明言する営業ならば信頼できるかもしれないが」(西尾氏)

秩序のない世界で自衛のためのゼロトラストを

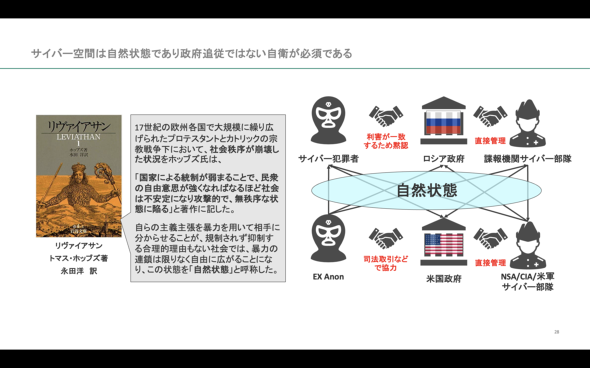

西尾氏は最後に『リヴァイアサン』で表現されていることをピックアップする。中世ヨーロッパの混乱を描いた本書において、「自然状態」とはルールや秩序がなく、国家が個人を攻撃したり、個人が国家を攻撃したりできる状態としている。「これはまさに、現代におけるサイバー空間の状況を表しているのではないか」と西尾氏は指摘する。この状況においては、政府追従ではない「自衛」が必須だ。

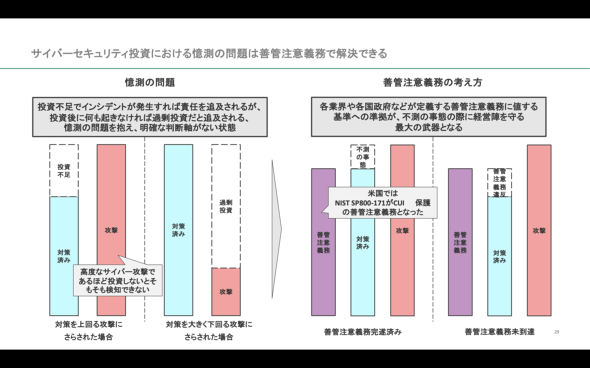

では、日本ではどのような状況にあるのだろうか。「さまざまな教育の取り組みがあるが、攻撃能力を獲得しているかどうかは疑問だ」と西尾氏。「善管注意義務」の考え方が浸透してほしいという。

サイバー攻撃対策においては、明確な判断軸がないと投資不足、過剰投資が発生する。そこで善管注意義務を判断基準とすれば、それを下回る対策は義務違反となる。米国ではNIST SP800-171「Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations」(連邦政府以外のシステムおよび組織における管理された未分類の情報の保護)がそれに当たる。これを日本でも、各業界で推進していくべきだという。

経営アジェンダとしてサイバーセキュリティに向き合うには、しかるべき体制の構築も必要だ。「CISO(最高情報セキュリティ責任者)は独立しておきましょう、ということをどの講演でも、何度でも伝えるようにしている。CTO(最高技術責任者)やCIO(最高情報責任者)との兼務は言語道断。CISOは、それらの役職が加速させようとすることに、セキュリティの観点からブレーキをかけられる存在でなければならない。兼務させている組織はぜひ、考えを改めていただきたい」(西尾氏)

関連記事

導入から3年、不正アクセス0件――MIXIが「ゼロトラスト」セキュリティに至るまでの課題と解決方法

導入から3年、不正アクセス0件――MIXIが「ゼロトラスト」セキュリティに至るまでの課題と解決方法

2023年3月に開催された「ITmedia Security Week 2023 春」の「クラウド&ゼロトラスト」ゾーンにおいてMIXI 開発本部 セキュリティ室 室長 亀山直生氏が「MIXIにおけるゼロトラストの取り組み」と題して講演した。 5分で分かるゼロトラスト

5分で分かるゼロトラスト

本稿では、「ゼロトラスト」について「5分で分かる」ようにざっくりとお伝えします。 たった1分前に行われた認証すら信用できない、ゼロトラストセキュリティの利点とは

たった1分前に行われた認証すら信用できない、ゼロトラストセキュリティの利点とは

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、新たなセキュリティモデルである「ゼロトラストセキュリティ」の特徴について。

Copyright © ITmedia, Inc. All Rights Reserved.

多摩大学 ルール形成戦略研究所 客員教授 西尾素己氏

多摩大学 ルール形成戦略研究所 客員教授 西尾素己氏