Windows Server 2022 RDS×Windows 11仮想デスクトップは問題なく使えるのか? より安全なリモートアクセス環境を手に入れるには:検証! Microsoft&Windowsセキュリティ(4)

Windows Server 2016以降、リモートデスクトップサービスの仮想マシンベースのデスクトップ展開では、サポートされるゲストOSにWindows 11が含まれていません。サポートの有無は別として、Windows Server 2022でWindows 11ベースのVDIを構築できるのかどうか検証してみました。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

正式なサポートが必要な場合はクラウドベースのVDIサービスを

「Windows Server 2016」以降、「リモートデスクトップサービス(RDS)」の仮想マシンベースのデスクトップ展開では、「Windows 7 SP(Service Pack)1」「Windows 8.1」「Windows 10」のEnterpriseエディションがゲストOSとしてサポートされています。サポートされているゲストOSのリストに「Windows 11」は含まれていません。

Windows 7 SP1とWindows 8.1は「2023年1月」に製品サポートが終了しています。そのため、正式にサポートされるのは事実上、Windows 10 Enterpriseのみとなります。そして、ご存じのように、Windows 10の製品サポートは後2年と少し、「2025年10月」に終了してしまいます。

最新のWindows 11を正式にサポートするVDI(仮想デスクトップインフラストラクチャ)環境が必要な場合、Microsoftの製品とサービスで実現するには、クラウドベースのVDIサービスを利用するしかないのが実情です。

「Azure Virtual Desktop」や「Windows 365クラウドPC」(画面1)は、Windows 11 Enterpriseのシングルセッションまたはマルチセッション(Azure Virtual Desktopのみ)の仮想デスクトップを提供します。プラットフォーム部分はMicrosoftによって管理され、「Microsoft Entra ID」(旧称、Azure Active Directory《Azure AD》)だけのシンプルな展開も可能であるため、導入や運用管理も簡素化されます。

画面1 Windows 365クラウドPCが提供するMicrosoft 365 Appsを含むWindows 11 Enterprise(22H2)のデスクトップ。ユーザーにライセンスを割り当てるだけで、言語と地域の設定を含め、仮想マシンが自動プロビジョニングされる

画面1 Windows 365クラウドPCが提供するMicrosoft 365 Appsを含むWindows 11 Enterprise(22H2)のデスクトップ。ユーザーにライセンスを割り当てるだけで、言語と地域の設定を含め、仮想マシンが自動プロビジョニングされるクラウドにリソースを置きたくないという場合は、「Azure Virtual Desktop for Azure Stack HCI」を利用することで、オンプレミスで仮想デスクトップをホストすることもできます(ただし、現在プレビュー段階)。

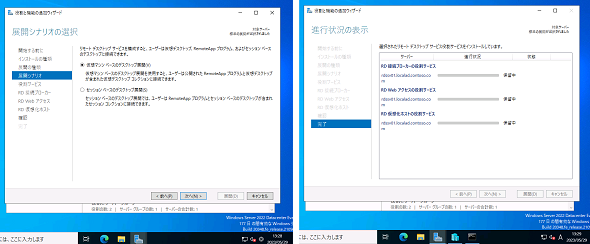

従来のRDSでVDI環境をオンプレミスのWindows Server上に構築する場合、Active Directoryドメイン環境に、接続ブローカーやHyper-V仮想化ホスト、Webポータル(RD WebアクセスおよびHTML5ベースのRD Webクライアントアドオン)、ライセンスサーバ(ライセンスなしでも120日間の試用期間で評価可能)など、さまざまなコンポーネントを展開し、セットアップする必要があります(画面2)。

また、社外からのリモートアクセスを可能にするには、ゲートウェイ(RDゲートウェイ)を設置する必要もあります。さらに、セキュリティを強化するためには、Microsoft Entra IDとディレクトリ同期されたハイブリッドID環境の導入も必要になります(Azure多要素認証、条件付きアクセス、Microsoft EntraのApplication Proxyを利用するため)。

Windows 11 Enterpriseの仮想デスクトップ作成に挑戦(注:サポートされない可能性あり)

Windows 11 Enterpriseは、RDSでサポートされるゲストOSのリストには含まれませんが、サポートの有無とは関係なく、技術的に可能なのかどうか、何か実装上の問題があったりするのかどうか、最新のWindows 11バージョン22H2で試してみました。

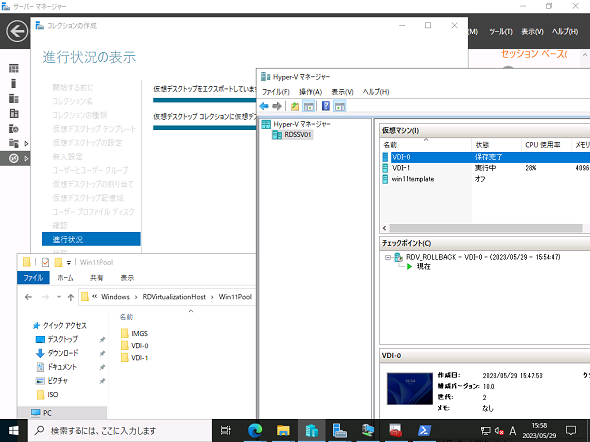

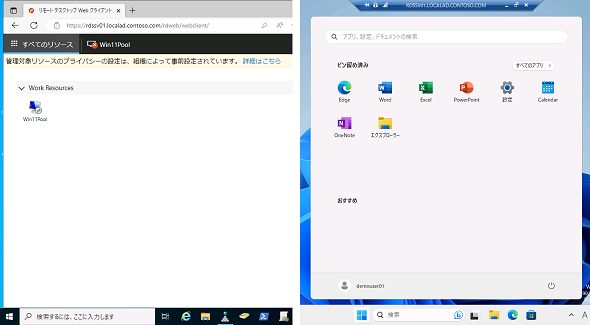

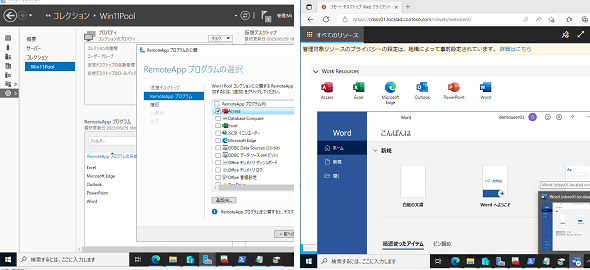

仮想デスクトッププールの自動プロビジョニングで試してみましたが、結論から言うと、自動プロビジョニング(カスタム応答ファイルを使用しない標準の方法)による仮想マシンの自動作成/再作成、RD WebアクセスおよびRD Webクライアントによるリモートデスクトップ接続、RemoteAppプログラムの公開と起動、ログオフ時の自動ロールバック機能、ユーザープロファイルディスク(VHDXの割り当てによるユーザー環境のローミング機能)など、従来の手順で問題なく機能しました(画面3〜5)。

ただし、今後提供されるWindows 11の更新プログラムを原因とした不具合の発生や、Windows 11の仕様変更の影響がないとも限りません。サポートされるゲストOSに含まれない以上、問題が生じても対応してもらえないと考えてください。

Windows 11 Enterpriseの一般化イメージ作成時の考慮点

留意点があるとすれば、Windows 11のシステム要件を満たす構成でテンプレートにする仮想マシンを新規作成することです。

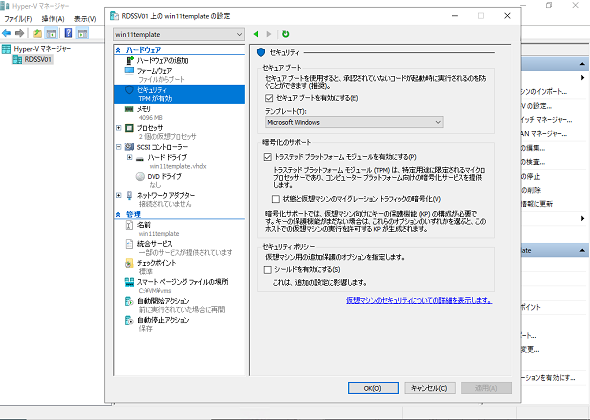

具体的には、UEFIセキュアブートに対応する第2世代仮想マシンとして作成し、トラステッドプラットフォームモジュール(TPM)を有効化して、2コア以上のプロセッサと4GB以上のメモリを割り当てます(画面6)。

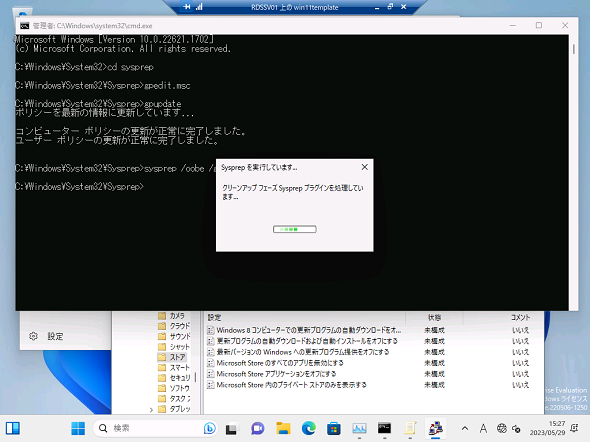

ユーザープロファイルディスク機能を利用する場合は、SCSIコントローラー0を空けておく必要があるため、OS用仮想ハードディスク(vhdx)はSCSIコントローラー1以降に割り当ててください。また、ビルトインストアアプリのアップデートの影響で「Sysprep」の実行がエラーで失敗しないように、新規インストールは仮想マシンのネットワークを切断した状態で実行し、以下の記事の手順(1)〜(13)に従ってイメージを更新、カスタマイズして(WindowsやMicrosoft Edgeの更新、Microsoft 365 Appsのインストールなど)、Sysprepを実行して仮想マシンをシャットダウンします(画面7)。

- 絶対に失敗しない! Windows 11のOSイメージ展開のためのSysprepと応答ファイルの使い方(連載:企業ユーザーに贈るWindows 10への乗り換え案内 第122回)

外部からのアクセス、従来方法はサポートされなくなったり、非推奨になったりしている場合も

オンプレミスのRDSでWindows 11仮想デスクトップを提供できる/できない(する/しない)に関係なく、オンプレミスに設置したRDSへの外部からのアクセスを可能にする場合は、セキュリティについて十分考慮する必要があります。

オンプレミスに設置したRDSに対するRDPのポート(3389/TCPおよびUDP)を直接開いて、社外からのリモートアクセスを許可することは避けるべきです。RDPはネットワークレベル認証(NLA)などの認証と、プロトコル自身が備える暗号化機能で保護されますが、基本的にユーザーIDとパスワードの組み合わせで利用できてしまうことは、セキュリティ上のリスクが大き過ぎます。IDとパスワードの漏えいの可能性、辞書攻撃のリスクもありますし、RDPのプロトコル自身の脆弱(ぜいじゃく)性が発見され、悪用されてしまえば簡単に侵害されてしまいます。

Windows Serverの機能だけで外部からのRDP接続を強化する方法としては、「リモートアクセス」の「サーバーの役割」の一つである「Webアプリケーションプロキシ」を導入し、「Active Directoryフェデレーションサービス(AD FS)」による事前認証に基づいてRD WebアクセスやRDゲートウェイへの接続を許可する方法があります。

しかし、Windows Server 2016およびそれ以前のバージョンに含まれるWebアプリケーションプロキシを使用したRDSの公開は、既にサポートされなくなりました(Windows Server 2019以降ではサポートされるようです)。また、MicrosoftはAD FSの利用者に対して、使用の停止が可能であれば停止し、Microsoft Entra IDベースのソリューションに移行することを案内するようにもなりました。

- リモートデスクトップサービスにおいてサポートされる構成|アプリケーションプロキシサービスによってリモートデスクトップサービスを使用する(Microsoft Learn)

- AD FSの使用停止(Microsoft Learn)

オンプレミスのRDSを外部へ公開する場合には、以下の記事で紹介しているMicrosoft Entra Application Proxyを使用した方が、導入が簡単な上、セキュリティも強化できます。

Microsoft Entra Application Proxyを使用する場合、RDSのRD WebアクセスやRDゲートウェイを含む企業内のWebアプリを社外にポートを開くことなく、公開することができる上、Microsoft Entra IDによる認証(多要素認証や条件付きアクセスを含む)でアプリへの接続前に攻撃を遮断できます。

なお、以下の記事では、RD Webクライアントへの対応についても書いていますが、当時と変わらず、RD WebクライアントのMicrosoft Entra Application Proxyによる公開についてはパブリックプレビュー段階です。

- リモートワーク環境整備の有効策となるか――Azure ADアプリケーションプロキシのRD Webクライアント対応(連載:Microsoft Azure最新機能フォローアップ 第120回)

最後に、Microsoftが2023年7月にAzure ADをMicrosoft Entra IDに変更しました。本稿の中でも関連サービスが出てきますが、まだ慣れません。また、Microsoftの公式ドキュメントも移行期である現在は新旧混在している状況です。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP 2008 to 2024(Cloud and Datacenter Management)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

関連記事

Windows 11登場! 11で変わること、思ったほど変わらないこと

Windows 11登場! 11で変わること、思ったほど変わらないこと

新しいWindows OS「Windows 11」の正式出荷が2021年10月5日に開始された。Windows 10からの無償アップグレードが可能であるため、どのような新機能が実装されたのか気になる人も多いのではないだろうか。そこで、本稿ではWindows 11の新機能、削除された機能などを簡単にまとめてみた。 Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

MicrosoftはWindowsデスクトップOSの最新バージョンである「Windows 11」を正式にリリースし、Windows 11対応ハードウェアを搭載したWindows 10デバイスに対して、無料アップグレードの段階的なロールアウトを開始しました。 買って、試して分かったWindows 365(契約・セットアップ編)

買って、試して分かったWindows 365(契約・セットアップ編)

Microsoftからクラウド上でWindows 10が動く「クラウドPC」の利用可能なサブスクリプションサービス「Windows 365」の提供が開始された。早速、サブスクリプションを契約し、クラウドPCの設定を行ってみた。契約からセットアップまでで見えてきた便利な点、不便な点などをまとめてみた。 いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

長らくWindows OSに標準装備されてきたInternet Explorer(IE)。その「寿命」は各種サポートの終了時期に左右される。Windows OSごとにIEのサポート終了時期を分かりやすく図示しつつ、見えてきた「終わり」について解説する。

Copyright © ITmedia, Inc. All Rights Reserved.