AI、RPA、DBがサイバー攻撃を「デジタル災害」に変化させた今、取り入れたい4つの対抗手段:ITmedia Security Week 2023 冬

2023年11月28日、アイティメディアが主催するオンラインセミナー「ITmedia Security Week 2023 冬」の「実践・ゼロトラストセキュリティ」ゾーンにおいて、ニューリジェンセキュリティ CTO 兼 クラウドセキュリティ事業部長 仲上竜太氏が「デジタル災害化するサイバー攻撃に対処するゼロトラストの最新像」と題して講演。仲上氏がもはや“災害”と表現するサイバー脅威の現状を明らかにするとともに、企業や組織がどのようにこの“災害”に対応すればいいのかについて解説した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

質的にも量的にも変化するサイバー攻撃

世界中が、そして日本が「ランサムウェア」の攻撃にさらされ続けている。仲上氏はCrowdStrikeの2021年度版意識調査から、日本の組織の61%がランサムウェアの被害に遭い、そのうち20%が平均2億5875万円に上る身代金を支払っていることを引用する。ランサムウェア攻撃は業種、規模を問わない。単なる暗号化だけでなく、情報を不正に窃取して「身代金を支払わねばそれを公開する」と脅す「多重脅迫」も行う。

仲上氏は現状について「言い換えれば、標的型攻撃+ランサムウェアだ」と指摘する。従来、攻撃者が被害者を特定せず、ばらまき型だったマルウェア攻撃が、多重脅迫が増えたことによって、変化した。攻撃者は被害者を標的として特定し、機密情報を盗み出した上でシステム環境を破壊する「環境と情報を盾に取った攻撃」と仲上氏は表現する。

この背景には、ランサムウェア攻撃を分業体制で担当するようなマーケット化、エコシステム化がある。性能の高いランサムウェアを開発できる攻撃者は限られているが、そのようなスキルを持つ攻撃者が、開発力のない別の攻撃者にツールを売ることで、サイバー攻撃のマーケットが広がっているのだ。昨今では「Ransomware as a Service」といった名称も付けられている。情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」では組織部門で「ランサムウェアによる被害」が2021〜2023年で3年連続1位となっている。

質的にも攻撃は変化しつつある。企業は、敵対組織や国家背景の攻撃者による情報窃取や事業妨害だけでなく、こういったRansomware as a Serviceからの脅迫にも対抗しなくてはならない。デジタル環境が進化、増加することで、サイバー犯罪者にとっては攻撃しやすいポイントが増えて攻撃機会の増加も見込める。企業や組織は、さまざまなタイプのサイバー攻撃から資産を防御しなくてはならないのだ。

標的型攻撃のような技術力の高い攻撃の狙いが、特定の対象ではなく「弱いところ」(攻撃しやすい企業)も含む無差別なものになっている。もはや業種、業態、規模は無関係だ。これを仲上氏は「サイバー脅威は災害化している」と表現する。

2020年以降、攻撃者をさらに有利にした3つの技術

コロナ禍、およびDX(デジタルトランスフォーメーション)の推進によって、企業のITシステムは大きく変化している。テレワークやクラウド利用の増加は、従業員にとって「働く場所を選ばない」という利便性が高まる結果となったが、サイバー攻撃者にとってもプラスに働いている。デジタルへの依存度が高まること、そしてサイバー攻撃者の技術力の向上によって、サイバー脅威が人為的被害から「デジタル災害」に近い状況になっているのだ。

その背景にある要因の幾つかを、仲上氏は指摘する。例えば昨今のAI(人工知能)の進化は、セキュリティの文脈ではディープフェイク動画の作成が容易になるだけでなく、データ分析においても活用が可能だ。加えて、RPA(Robotics Process Automation)も、悪意ある者が活用したならば、インターネット上でアクセスできる範囲への機械的な探索、スクレイピングによる大量の情報収集を可能にする。さらに、データベース技術の発展によって、サイバー攻撃の端緒となる情報を蓄積できるようになった。情報漏えいしたサイトのIDやパスワードなどクレデンシャル情報、公開されているIPアドレスや機器名、バージョン、設置国などの情報をため込めるだけでなく、それを売買することで流通もできてしまう。この3つの要素はそれぞれが連携し、攻撃者にとって有用なツールとなる。

「今後出てくる新技術についても、悪用されることに注視する必要がある」(仲上氏)

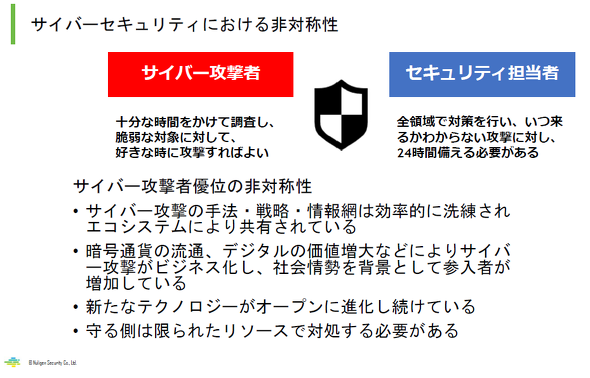

サイバー攻撃者はこれらの技術を持ち、十分な時間をかけて攻撃対象を調査し、脆弱(ぜいじゃく)な部分があれば、好きなタイミングで攻撃が可能な状態にある。一方で、企業や組織はシステムの全領域で対策が必要であり、いつ来るか分からない攻撃に備え、24時間構えていなければならない。この非対称性は大きな課題となる。

仲上氏が考える4つの対抗手段

災害化するサイバー脅威に、企業や組織はどう対抗すればいいのだろうか。仲上氏は、次の4つを挙げる。

- アタックサーフェス管理

- データ中心

- サイバーハイジーン

- ゼロトラストアーキテクチャ

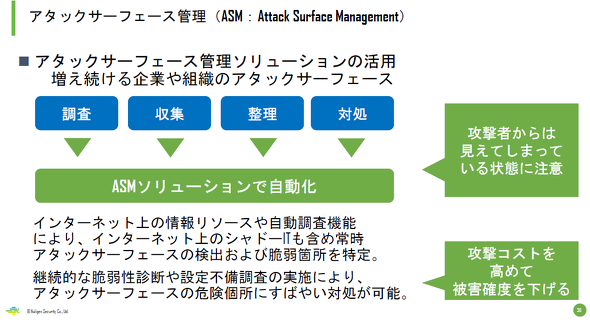

「アタックサーフェス管理」について仲上氏は、「働く環境が変化し、オフィスワークからテレワークに、オンプレミスからクラウドに移行することで、これまでなら境界型防御で保護されていたシステムが、オフィスの外にも広がっており、攻撃界面(アタックサーフェス)が広がっている現状がある」と指摘する。攻撃者の視点でアタックサーフェスを把握し、対処するのがアタックサーフェス管理だ。社内システムだけでなく、子会社、関連会社を含むサプライチェーンも管理の対象となる。

「自分たちだけではアタックサーフェスを把握できないので、攻撃者と同じ観点で、自組織の攻撃可能な界面を把握することが重要。このメリットとして、管理しているつもりでもできていないことを探せる。これを継続して健全な状態を維持することで、サイバー攻撃者の攻撃コストを高めて視線を逃がし、狙われにくい環境を作る」(仲上氏)

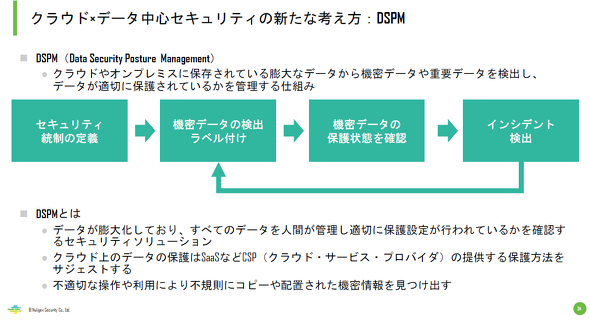

2つ目の「データ中心」のセキュリティは、IT化、DXで組織のデータが増えていることが背景にある。もはやハードウェアよりも価値を持つ“データ”は、社外に漏えいするリスクを無視できない。さまざまな場所に分散するデータを守るには、クラウドセキュリティの観点で注目されたCSPM(Cloud Security Posture Management)をデータの観点で拡大した「DSPM」(Data Security Posture Management)が新たな考え方として広まりつつある。さまざまなオンプレミス、クラウドにあるデータが適切に保護されているかどうかを管理する仕組みで、データ中心での保護が可能となる。

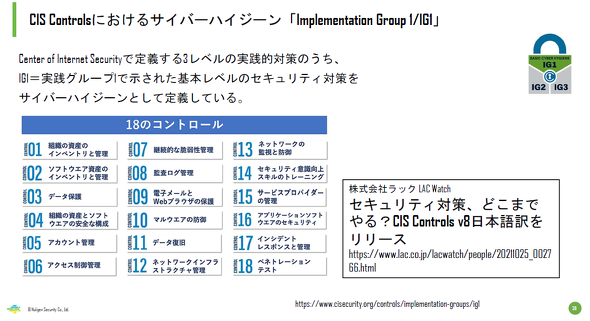

3つ目のキーワードは「サイバーハイジーン」だ。ハイジーンとは「健康の維持」で、例えば歯科衛生士は「Dental Hygienist」であり、日々の歯磨きや定期検診での調査で虫歯=インシデントに備える仕事だ。これは情報システムの健康維持にも当てはまる考え方だ。

システムにおける衛生管理とは、例えば資産管理とデータの棚卸し、脆弱性管理とパッチマネジメント、認証の強化やアタックサーフェス管理などが相当する。米国CIS(Center for Internet Security)が発行している「CIS Controls」では基本レベルのセキュリティ対策をサイバーハイジーンとして定義し、18の項目をコントロールとして挙げている。

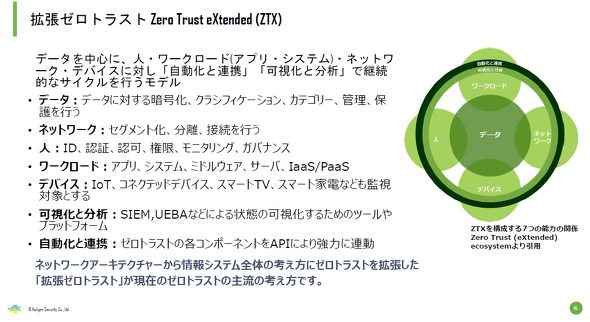

4つ目は「ゼロトラストアーキテクチャ」だ。「NIST SP800-207 Zero Trust Architecture」による原則では、「Always Verify, Never Trust.」(常に検証し、信用しない)を基本的な考え方とする。仲上氏はこれに加え、「拡張ゼロトラスト」(ZTX)を紹介する。データを中心として、ワークロード、ネットワーク、デバイス、人に対して「自動化と連携」「可視化と分析」の継続的なサイクルを回すモデルだ。これに関しても具体的な方法論ができつつあり、製品が展開されている。

仲上氏は近況についても解説する。2022年10月に公開された米国国防省におけるゼロトラスト戦略を含む資料「DoD Zero Trust Strategy」では、同省のゼロトラストの取り組みについて7つの領域でアクションを定義、KPIを設定することでシステムだけでなく、「組織、人、学習、設備などで、計画がどのように進んでいるか」をまとめている。これを活用することで、「情報システム部だけでなく、組織全体でどう進めるか考える上で参考になる」(仲上氏)

加えて仲上氏は、現在ドラフト状態のNIST SP1800-35「ゼロトラストアーキテクチャの実装」についても言及。プロジェクトに参画したベンダーや製品も含め、「どのようにゼロトラスト環境を作っていくか」という、理論やコンセプトを超えて実装の段階で役立つドキュメントとして制作されているという。参考になる情報源として注目したい。

「ゼロトラストの取り組みが実装のフェーズに入った。有用な製品が選択できるようになり、テレワークやクラウドに対応したセキュリティ対策の構築が現実的なものになった。一方でサイバー攻撃はデジタル災害化し、人手による発見的統制には限界がある。デジタル化の恩恵を最大化するためにも、アタックサーフェス管理、データ中心、サイバーハイジーン、ゼロトラストアーキテクチャといった考え方を取り入れることがさらに重要となる」(仲上氏)

関連記事

AI、RPA、データベース――3つの技術がサイバー攻撃を変え、「デジタル災害」を引き起こした背景とは

AI、RPA、データベース――3つの技術がサイバー攻撃を変え、「デジタル災害」を引き起こした背景とは

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、ニューリジェンセキュリティでCTO(最高技術責任者)を務める仲上竜太氏が「災害化するサイバー脅威とアタックサーフェス管理」と題して基調講演に登壇した。 日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

日本は「アタックサーフェスを明確にすること」が苦手 トレンドマイクロがセキュリティの意識調査結果を発表

トレンドマイクロは「法人組織のアタックサーフェス(攻撃対象領域)に関するセキュリティ意識調査」の結果を発表した。それによるとアタックサーフェスを明確に定義している企業は全世界で51.3%、日本は34.6%だった。 脆弱性、攻撃界面、脅威情報が膨大な今欠かせない「モダンSOC」とは――ゼロトラスト時代の可視化と分析

脆弱性、攻撃界面、脅威情報が膨大な今欠かせない「モダンSOC」とは――ゼロトラスト時代の可視化と分析

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラスト時代の可視化と分析、モダンSOCについて解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

CISSP、ニューリジェンセキュリティ CTO 兼 クラウドセキュリティ事業部 副部長 仲上竜太氏

CISSP、ニューリジェンセキュリティ CTO 兼 クラウドセキュリティ事業部 副部長 仲上竜太氏