誰とも代わることのできない“唯我独尊”であるが故に――「セキュリティのアレ」の3人は認証認可をどう見るか:ITmedia Security Week 2024 夏

2024年8月28日、アイティメディア主催セミナー「ITmedia Security Week 2024 夏」で、ポッドキャスト「セキュリティのアレ」を主催する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏ら3人が「認証認可唯我独尊」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

主な講演内容は、認証と認可の仕組みがどう狙われているかだ。セキュリティ専門家3人から学べる、システムアカウントの守り方のポイントは何か。講演内容を要約する。

レポートの数字で分かる「認証の課題」とは

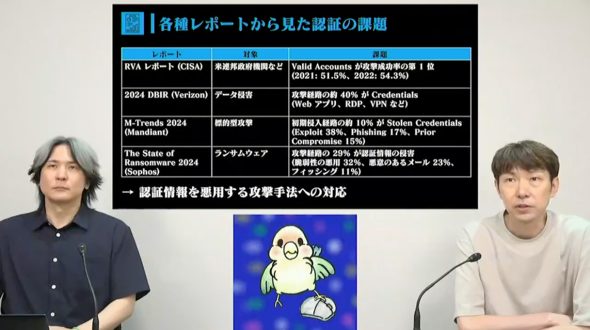

まずは根岸氏が、政府機関やセキュリティベンダーが公開している各種レポートを取り上げ、認証の課題を深掘りした。

米国のサイバーセキュリティインフラストラクチャセキュリティ庁(CISA)は、政府機関を対象としたリスク評価のために、ドキュメントレビューやペネトレーション(侵入)テストの結果をまとめたレポート「Risk and Vulnerability Assessments」(RVA)を公開している。CISAは、悪用された脆弱(ぜいじゃく)性カタログ「KEV」の公開でも知られる。

RVAの2022年版では、攻撃成功率が最も高い手口として、正規アカウントを利用したなりすまし侵入を挙げた。CISAによると、2022年、その割合は54.3%だった。2021年の51.5%から増えたという。ただし、これはペネトレーションテストの数字であり、攻撃成功事例ではない。

通信大手Verizon Communicationsの「2024年度データ漏洩/侵害調査報告書」(DBIR)では、1万件以上のデータ侵害インシデントを調査し、攻撃経路の約40%がクレデンシャル(認証情報)に関係していることが分かった。Google傘下のセキュリティベンダーMandiantの「M-Trends 2024 スペシャル レポート」は標的型攻撃を中心に、比較的大規模なインシデントを集計。このレポートでは、侵入経路の約10%がクレデンシャルに関連した。ランサムウェア(身代金要求型マルウェア)攻撃を調査したレポート「ランサムウェアの現状」(Sophos)は、攻撃経路の約29%がクレデンシャルに関連しているという。

侵入に認証情報が使われたということは、何らかの方法で事前に認証情報そのものが攻撃者に渡っていたことを意味する。

根岸氏は、「いずれもかなり上位を占める原因として、認証情報が使われている。攻撃者にどう盗まれたのか、攻撃者がどう使うのかが分からなければ対処ができない。これらのレポートから、状況認識や課題が見えてくるのではないか」と指摘した。認証情報の不正な利用が侵入原因の1位、2位にあるという現状は、認証情報の保護が不十分なことを示している。

認証・認可情報の窃取と防御

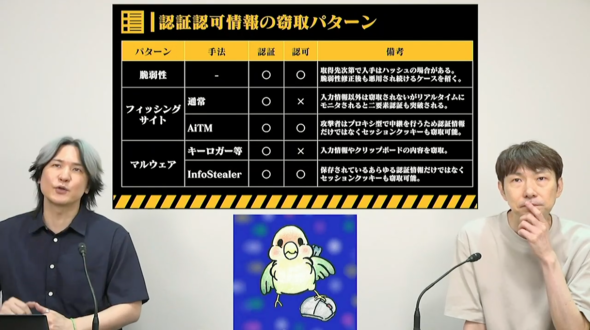

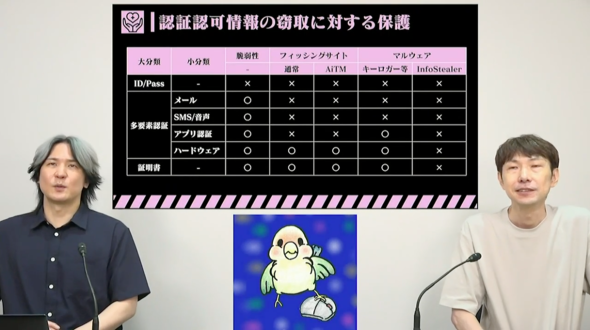

攻撃する側から見れば、認証情報が“供給され続けている”ともいえる。では、どのように情報が盗まれていくのか。辻氏は認証・認可情報の窃取パターンを表にまとめた。

辻氏は脆弱性、フィッシングサイト、マルウェアのパターンを挙げ、「認証」と「認可」それぞれが窃取されるかどうかを○と×でまとめている。これによると、脆弱性は認証も認可も奪われる。フィッシングサイトは通常、認証だけが奪われる。しかし多要素認証(MFA)を迂回(うかい)するために実施される「AiTM」(Adversary-in-the-Middle)攻撃では、ユーザーとWebサイト間のセッション情報を窃取し、認可までも奪われることになる。マルウェアに関しては、「キーロガー」ではパスワードを盗み、認証のみを奪うことができるが、情報窃取型マルウェア「InfoStealer」(インフォスティーラー)はセッションクッキーなども窃取できる。そのため、認可情報も奪われていく。

特にInfoStealerに関しては、「PCの中に保存されているものを全て盗むので、気にした方がいい脅威だ」と辻氏は指摘する。「盗まれる情報の中にはブラウザに保存されたID、パスワード、セッションクッキーも含むので、マルウェアの感染に気が付いていないと防げない」(根岸氏)

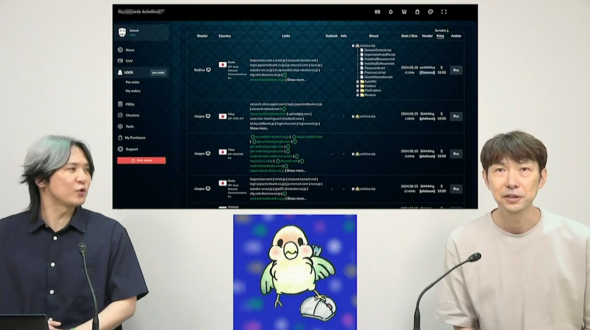

さらに辻氏はInfoStealerを深掘りする。ここで奪われた情報は、攻撃者が利用するオンラインマーケットで“販売“される。辻氏はあるマーケットの画面イメージを紹介した。

IPアドレスなどから日本のPCだと判断されたデータが、10ドル程度の値段で販売されている。その中には、特定の業種業態などのタグ情報もあり、利用者である攻撃者は目的に合わせて簡単に情報を検索し、購入できるという。

加えて辻氏は「フィッシングなどを通じ、ID、パスワードが盗まれるという“認証”が悪用されることはぴんとくるかもしれない。しかしクッキーなど“認可”という情報が盗まれることについては、まだあまり伝わり切れていないのではないだろうか」と警鐘を鳴らす。認可情報が盗まれてしまうと、多要素認証などのセキュリティ施策を迂回し、大きな影響があることこそが問題となっている部分だ。

では、保護策を考えてみよう。認証・認可情報を守るために何ができるかを、辻氏は表にしてまとめた。IDとパスワードだけで保護できるものはなく、全ての脅威に×が付けられている。「(対策として)無意味とは言わないが、そろそろIDとパスワードだけでは守れないと考える」(辻氏)

辻氏は、多要素認証にも触れる。これまでも多くのセキュリティ専門家が多要素認証の重要性を語ってきたが、それに対して「若干、反省がある。多要素認証も万能ではないことを知ってほしい」という。条件によって奪われることがあれば×として厳しめに表現する。例えばメール、SMSでは脆弱性以外で×が付いている。「できれば、別の方法を使ってほしい」と辻氏。スマートフォンなどのプッシュ通知を使うアプリケーション認証も×が多い。「この中では、物理的なセキュリティキーが最もフィッシングに強い」(辻氏)

セキュリティ証明書を使った認証はかなり強力に保護できるが、注目したいのはいずれの手法でも、InfoStealerに対しては無力という点だ。「これが一番怖い。ブラウザに認証済みの状態の情報が残っていると、その状態そのものが盗まれてしまう。加えて、盗まれた後攻撃に使われるまでにはタイムラグもあり、トレース(追跡)しにくいという難儀さもある」(辻氏)

根岸氏はこの件に関して、次のように指摘する。「侵入原因が分からない事例が増えている。認証を突破されたが、その情報がどこから奪われたのかが追えないことが増えている。何年も前の感染で、当時の端末がない、ログがない、契約していたパートナーの情報がないということもある。その時にどうするかも考えなくてはならない」

対策としては、マルウェア検出に加え、「運用との兼ね合いはあるが、ユーザーとの話し合いの下、セッションの有効期間を短くする。特に『IDaaS』(ID as a Service)では短期間に設定できるはず。これにより、奪われて売られたとしても、意味のないセッション情報になる」(辻氏)

目を向けるのは「誰」だけではない

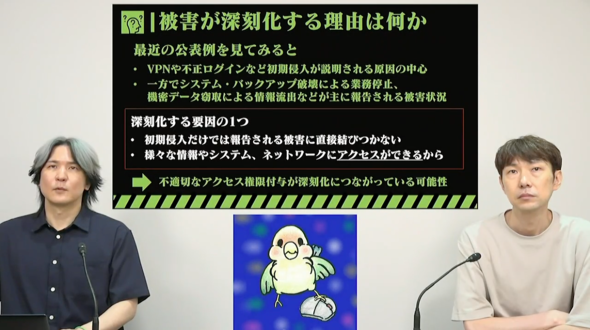

さらに、piyokango氏は現状を踏まえ、被害が深刻化する理由を深掘りした。

最近の公表例を見ていると、VPN(仮想プライベートネットワーク)への侵入や不正ログインなどによる被害がある。バックアップ破壊による業務停止、機密データ窃取などの深刻な被害も報告されている。初期侵入されたことで深刻な被害が発生している背景には、情報やシステム、ネットワークにアクセスができていることがあるだろう。「何でもかんでも制限するのは現実的ではないが、不適切なアクセス権限の付与が被害の深刻化につながっているのではないだろうか」(piyokango氏)

根岸氏も「本当だったら何段階かを経るはずが、侵入されたらやられ放題になっている感じに見える」と同意する。

piyokango氏は続けて「認証は多くの人が対策や防御手段を考えているように思うが、やはり認可にも配慮が必要だ」と強調する。InfoStealerのように防ぎにくいケースはあるにせよ、本来は「入られたら終わり」というわけではないはずだ。

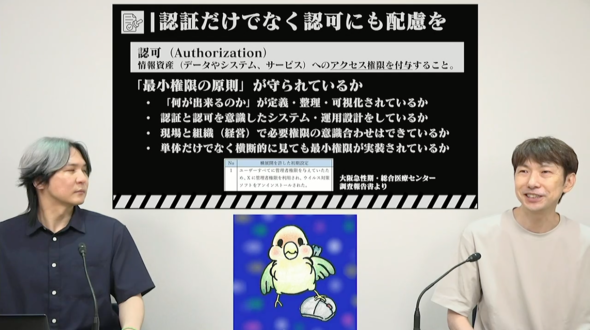

piyokango氏はここで、セキュリティの基本ともいえる「最小権限の原則」を取り上げる。誰もがセキュリティを学んだときに聞いたことのあるものだが、現状を見ると、この原則が守られていないのではないだろうか。

piyokango氏は、2022年10月に発生した大阪市内の医療機関、大阪急性期・総合医療センターのインシデントを振り返る。このインシデントの調査委員会報告書では「ユーザー全てに管理者権限を与えていたので、(攻撃者に)管理者権限を利用され、ウイルス対策ソフトウェアをアンインストールされた」としている。piyokango氏は「これは大阪急性期・総合医療センターだけの問題ではなく、どこでも発生しているものだ」と指摘する。

さらにpiyokango氏は最小権限の原則について、4つのトピックを挙げる。

- (権限を使い)「何ができるのか」が定義、整理、可視化されているか

- 認証と認可を意識したシステム設計をしているか

- 現場と組織(経営)で必要権限の意識合わせはできているか

- 単体だけではなく、横断的に見ても最小権限が実装されているか

原理原則は分かりやすいが、実装すると使いにくくなる部分が多いだろう。そのため、「できないとマズいことがあるから、全部権限を付けておこうということになりがち」(辻氏)だ。「最小権限に反することはダメだと分かっていつつ、実際はそうなっていないことが多い」(根岸氏)

しかし、「役職、役割と必要な権限が定義され、整理され、可視化でき、確認できることが望ましいが、意外とそこまでは設計されていないことも多いだろう」と根岸氏は述べる。piyokango氏は、「最初は最小権限の原則が実現できていても、ビジネスは変わっていくもの。その変化に追従する形でメンテナンスされているのだろうか」と警鐘を鳴らす。

「経営の観点で『それは最小権限ではないだろう』というミスマッチがあり、現場と経営層で“最小の単位”の意識が合っていない可能性がある。いざ問題が起きたとき、なぜそんなことが起きるのだという話につながってしまう」(piyokango氏)

この点については、業務をアウトソーシングしている組織でもチェックが必要だろう。最小権限がサプライチェーンを通じて実装されているかどうかという点にも注意を払わねばならない。「委託先や取引先などとシステムがつながる場合、最小権限が実装されているかどうか。ミス、不正があったとき、許容できないレベルの何かが起きてしまうリスク評価ができているかどうか――。改めて見直す必要がある」(根岸氏)

加えて、辻氏は他社のセキュリティ事故事例を見つつ、自分たちを見直すことの重要性を指摘する。「例えば、使っていないアカウントに高い権限を付与していないかどうか。そういったアカウントが使い回されていないかどうかを確認することが重要だ」

piyokango氏が挙げた4つの項目は、上から順に重要だと3人は口をそろえる。特に「何ができるのか」が定義、整理、可視化されているかどうかについて、「アカウントが乗っ取られたときに何ができてしまうのか、影響範囲を把握できるようにする。『管理者権限』という言葉の意味を、もう一度考え直す必要がある」と辻氏は指摘する。

「1つの管理者アカウントが複数システムを管理できるような状況は、業務上本当に必要なのか。攻撃者はそういった状況を悪用することにたけている。管理部分だけではなく、攻撃者視点でそれを見直す。アセスメントとしてそういう視点は有用だと思う」(根岸氏)

3人が認証認可で伝えたいことは講演時間40分では足りなかったようだ。認証認可に関して「可視化」し、「整理」することの重要性を述べつつ、「“唯我独尊2”として、また別の機会でさらに深掘りしたい」(辻氏)と講演を締めくくった。

関連記事

サイバー脅威の見積もり、できてるつもり? 辻氏、piyokango氏、根岸氏が3つのトピックで問い掛ける

サイバー脅威の見積もり、できてるつもり? 辻氏、piyokango氏、根岸氏が3つのトピックで問い掛ける

2024年5月29日、アイティメディア主催セミナー「ITmedia Security Week 2024 春」で、ポッドキャスト「セキュリティのアレ」を主催する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏ら3人が「脅威の見積もり できてるつもり?」と題して講演した。「攻撃手順、手法の変化」「脆弱性の悪用傾向」「ありふれた不正アクセス事例で共通していた、ある“暗黙の了解”」という3つのトピックを取り上げ、サイバー脅威に対して正しい見積もりができている“つもり”状態を解消するためのヒントを探るパネルディスカッションとなった。 辻氏、piyokango氏、根岸氏はセキュリティレポートをどの“断面”で切り取るのか

辻氏、piyokango氏、根岸氏はセキュリティレポートをどの“断面”で切り取るのか

2023年11月29日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「実践・クラウドセキュリティ」ゾーンで、SBテクノロジー 辻伸弘氏、piyokango氏、インターネットイニシアティブ 根岸征史氏が「断面、光を当てて」と題するパネルディスカッションに登壇した。 「変わらない」と思い込んでるセキュリティの常識、実は変わってきてない? 根岸氏、辻氏、piyokango氏が問う

「変わらない」と思い込んでるセキュリティの常識、実は変わってきてない? 根岸氏、辻氏、piyokango氏が問う

2023年8月に開催された「ITmedia Security Week 2023 秋」において、セキュリティリサーチャーであり、そしてポッドキャスト「セキュリティのアレ」で活躍する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、そしてpiyolog主宰のpiyokango氏の3人が集い、「脅威と人の変化と不変」と題してパネルディスカッションを行った。

Copyright © ITmedia, Inc. All Rights Reserved.